mysql慢日志分析

-

MySQL物理文件----日志文件(错误日志、通用查询日志、二进制日志、慢查询日志)

MySQL 错误日志记录 MySQL 运行过程中较为严重的警告和错误信息,以及 MySQL 每次启动和关闭的详细信息。 MySQL 错误日志默认是开启的。可以通过 MySQL 配置文件中的 log-error=/var/log/mysqld.log 配置,修改错误日志的配置信息。 可以通过如下 SQL 查看错误日志的详细信息: show vari

-

【MySQL系列】- MySQL日志详解

对于线上数据库应用系统,突然遭遇数据库宕机的情况下,可以查看数据库错误日志来定位具体的问题。因为日志中记录了数据库运行中的诊断信息,包含错误,警告与注解等信息。 数据日志除了可以发现错误,日志在数据复制,数据恢复,操作审计及确保数据的永久性和一

-

MySQL 日志之二进制日志-binlog

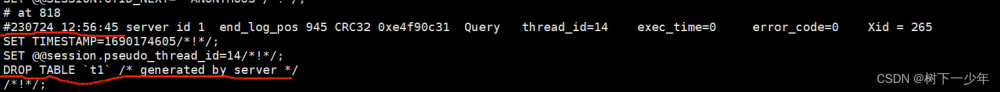

1、简介 MySQL 的二进制日志记录了对 MySQL 所有的更改操作,不包括 select 和 show 等操作。二进制日志文件主要有:数据恢复、主从复制、审计(判断是否有注入攻击)等作用。 2、二进制日志参数配置 2.1、文件参数配置 linux 中 MySQL的配置文件在 /etc/my.cnf,通

-

mysql三大日志—— 二进制日志binlog

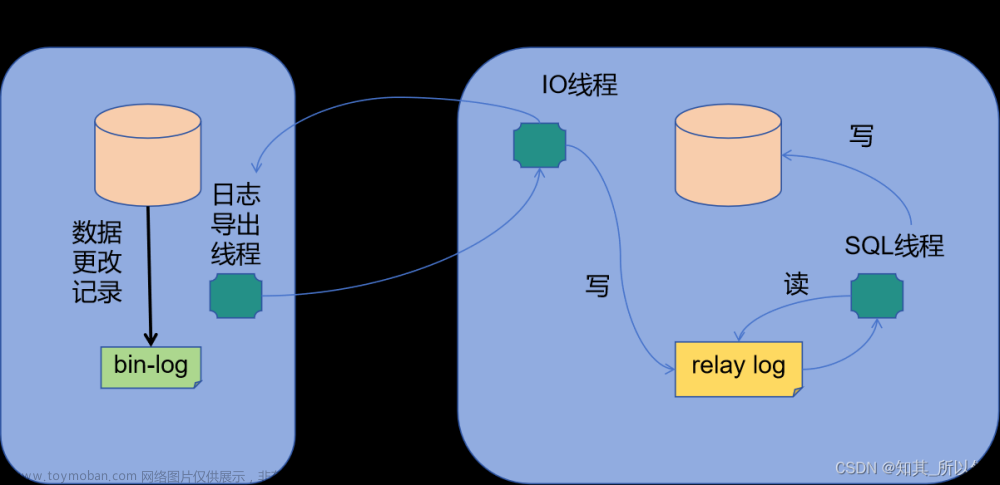

binlog用于记录数据库执行的写入性操作,是一种 逻辑日志 ,binlog 处于服务层 ,通过 追加写入 的方式以二进制的形式保存在磁盘中。 binlog主要用于 主从复制 和数据恢复。 主从复制:在主机端开启binlog日志管理,主机将binlog日志发送到各个从机,从机来读取binlog文件来做到

-

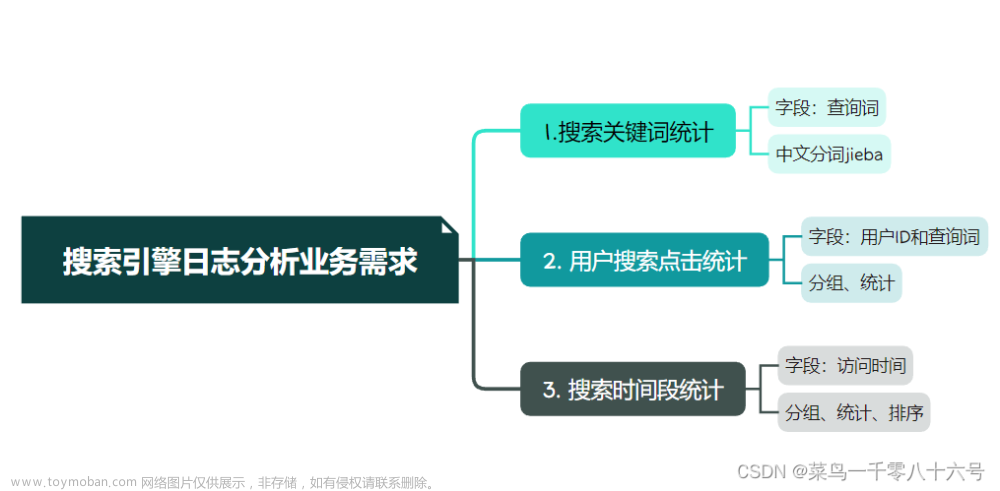

spark案例分析-搜索引擎日志分析案例

1.业务分析 2.数据截图 3.代码实现: main.py: defs.py:

-

Mysql错误日志、通用查询日志、二进制日志和慢日志的介绍和查看

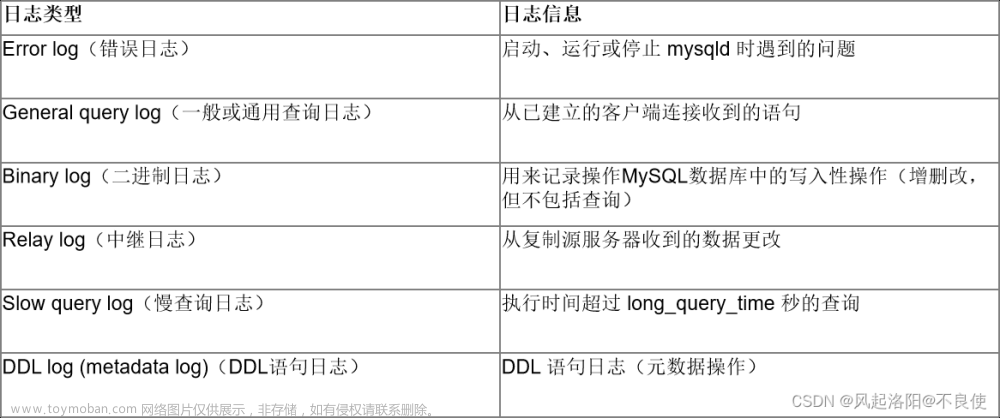

目录 一.日志 1.日志和备份的必要性 2.mysql的日志类型 (1)错误日志 (2)通用查询日志 (3)二进制日志 (4)慢日志 在数据库保存数据时,有时候会因为误删除数据库,意外断电或程序意外终止,由于病毒造成的数据库损坏或丢失,文件系统损坏后,系统进行自检操作,

-

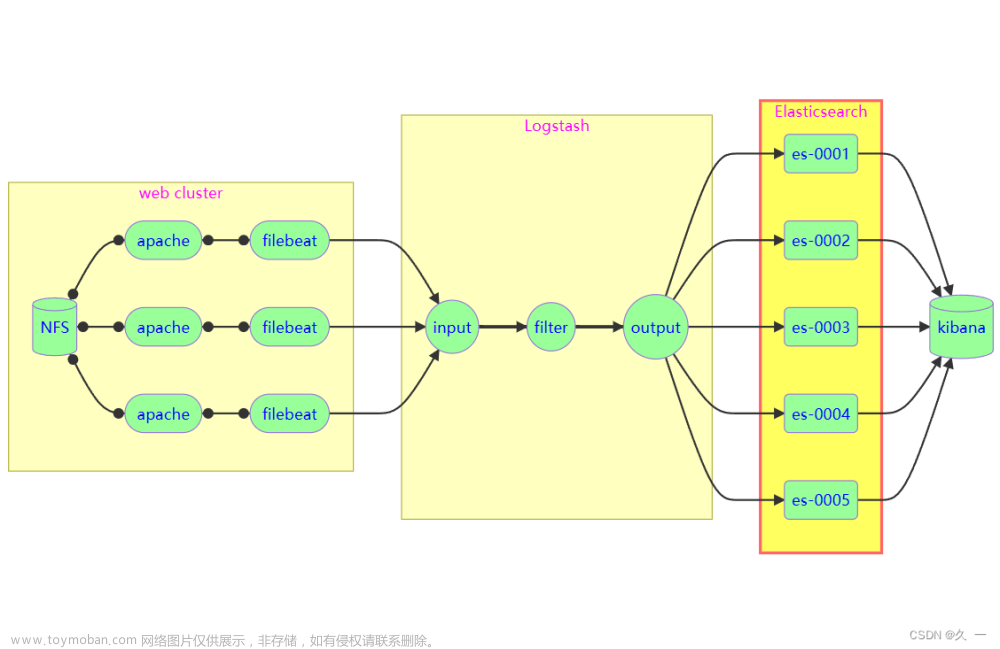

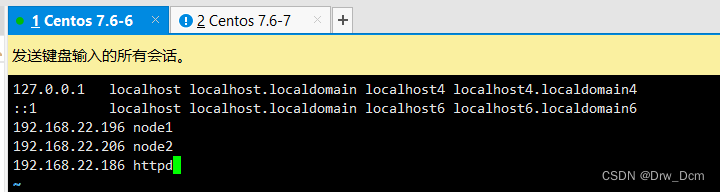

ELFK日志分析系统并使用Filter对日志数据进行处理

Node1节点(2C/4G):node1/192.168.154.10 Elasticsearch Node2节点(2C/4G):node2/192.168.154.11 Elasticsearch Apache节点:apache/192.168.154.12 Logstash Kibana Apache Filebeat节点:filebeat/192.168.154.13 Filebeat 先在Filebeat节点添加网页文件 浏览器访问http://192.168.154.13/test.html获取日志 1.安装 Filebeat 2.设置 f

-

nginx访问日志分析

1、根据访问IP统计UV awk \\\'{print $1}\\\' paycenteraccess.log | sort -n | uniq | wc -l 2、查询访问最频繁的IP(前10) awk \\\'{print $1}\\\' /www/server/nginx/logs/access.txt | sort -n |uniq -c | sort -rn | head -n 10 3、查看某一时间段的IP访问量(1-8点) awk \\\'$2 =\\\"[2023-01-29T11:00:00+08:00]\\\" $2 =\\\"[2023-01-29T11:30:00+08:00]\\\"\\\' /www/server/nginx

-

IIS 日志分析

Microsoft互联网信息服务(IIS)服务器,包括Web和FTP,已成为企业必不可少的。但是,IT 安全管理员的工作并不仅仅局限于部署 IIS 服务器。部署后,管理员必须采取安全措施来保护这些服务器。监视 IIS 服务器安全性的一种行之有效的方法是安装日志管理工具,该工具为 IIS 日

-

Windows日志分析(上)

在我们Blue Team,针对Windows日志分析的场景占绝大多数,Windows 事件日志记录提供了源、用户名、计算机、事件类型和级别等详细信息,并显示应用程序和系统消息的日志,包括错误、信息消息和警告。 多年来,微软不断提高其审计设施的效率和有效性。 现代 Windows 系统可以

-

Windows日志分析(中)

前排提示: 使用手机预览的时候, 横屏预览更佳~ 在我们Blue Team,针对Windows日志分析的场景占绝大多数,Windows 事件日志记录提供了源、用户名、计算机、事件类型和级别等详细信息,并显示应用程序和系统消息的日志,包括错误、信息消息和警告。 多年来,微软不断提高其审

-

ELK 日志分析实践

ELK是一整套解决方案,是三个软件产品的首字母缩写,很多公司都在使用,如:Sina、携程、华为、美团等 Elasticsearch:负责日志检索和储存 Logstash:负责日志的收集和分析、处理 Kibana:负责日志的可视化 elasticsearch 是一个基于 Lucene 的搜索服务器。它提供了一个分布式多用户能

-

内存分析之日志

日志举例一 日志举例二 这里分为三部分信息:版本和环境、内存、命令行参数: 第一行:版本和环境信息。构成:虚拟机的版本信息 for 操作系统信息,built on JDK的构建信息 第二行:内存信息。构成:内存页大小 page,physical 物理内存xxx(xxx 空闲free)swap 交换分区xxx(xxx

-

【Linux】日志分析与管理

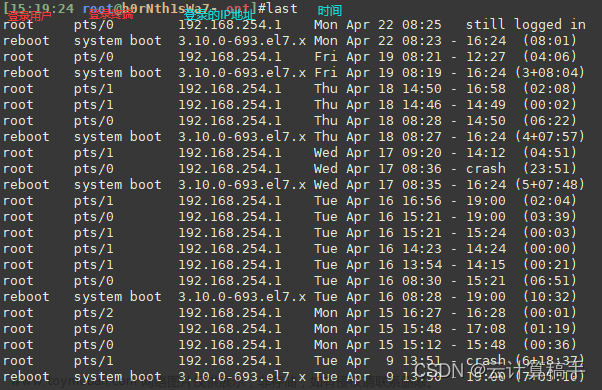

作为一个运维,如果不会看日志,就好比是冬天刚刚用热水泡完了脚,接着就立马让人把水喝掉。 目录 一、Inode介绍 1.1 什么是inode 1.2 inode表内容 1.3 查看inode号的方式 二、日志分析 2.1 日志的用途 2.2 日志的分类 2.3 日志级别 2.4 关于用户登陆的日志 三、日志管理 3.1 日志的

-

蓝队-应急响应-日志分析

在日常蓝队进行日志分析的时候,显示将服务器主机日志全都收集起来,然后将日志放到自动识别脚本当中,就能进行自动分析,最后将有异常的ip直接拉黑即可。 下面的工具讲的是日志分析,是在攻击者进行攻击之后才能发现 #日志自动提取脚本—— 七牛Logkit观星应急工具

-

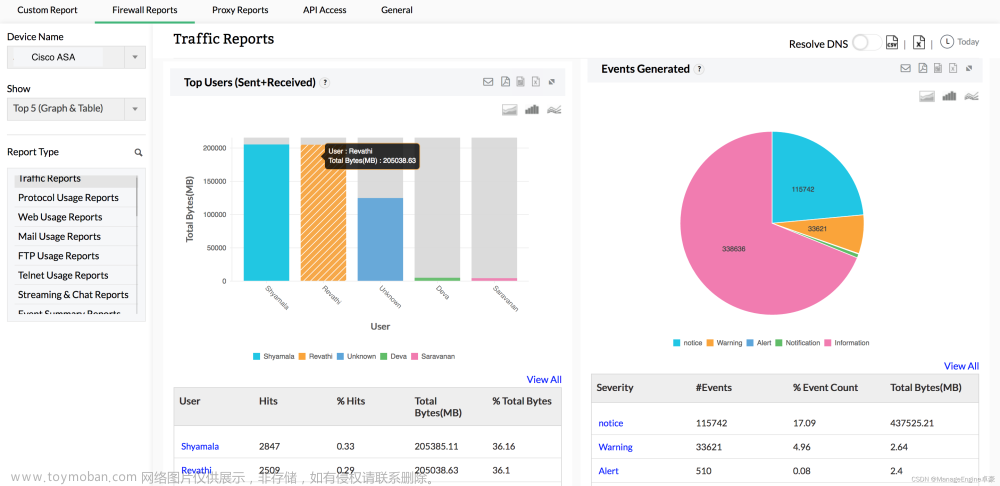

思科(Cisco)日志分析工具

作为网络安全管理员,实时监控和分析思科防火墙日志至关重要。对于安全网络,管理员需要: 检测各种网络攻击,并查明攻击的来源和类型(思科实时日志查看器)。 跟踪思科防火墙上未经授权的登录尝试。 获取有关活动 VPN 用户会话和历史使用指标的详细信息。 检查思

-

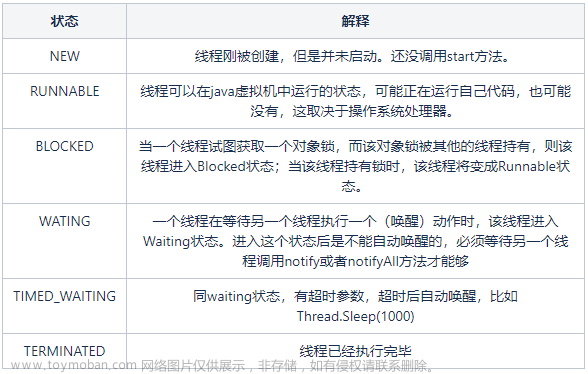

ANR日志分析全面解析

解决ANR一直是Android 开发者需要掌握的重要技巧,一般从三个方面着手。 开发阶段:通过工具检查各个方法的耗时,卡顿情况,发现一处修改一处。 线上阶段:这个阶段主要依靠监控工具发现ANR并上报,比如matrix。 分析阶段:如果线上用户发生ANR,并且你获取了一份日志,

-

Nginx 日志采集与分析

观测云拥有全面的日志采集能力,包括系统日志、应用日志、安全日志等多种日志类型,通过观测云提供的自定义日志采集器可采集任意日志汇总到观测云进行统一存储和分析;通过观测云提供的文本处理器(Pipeline)可对采集的日志进行自定义切割,并把切割出来的字段作

-

ELK日志分析

目录 一、概述 ELK工作原理 二、Elasticsearch 1.介绍 2.基础核心概念 (1)接近实时(NRT) (2)集群(cluster) (3)节点(node) (4)索引(index) (5)类型(type) (6)文档(document) (7)分片和副本(shards replicas) 三、logstash介绍 1.logStash的主要组件 2.LogStash主机分类 四、Kibana介绍 五

-

Windows安全日志分析

在应急响应初步阶段,我们会对系统日志、中间件安全日志、恶意文件等进行收集。接下来便是要进一步对这些文件进行分析:对恶意文件逆向、日志文件分析、梳理入侵时间线和入侵路径等。本文主要对Windows安全日志进行举例分析。 环境信息: Windows的日志文件主要有系统