wireshark找不到接口

-

Wireshark 解密https 数据

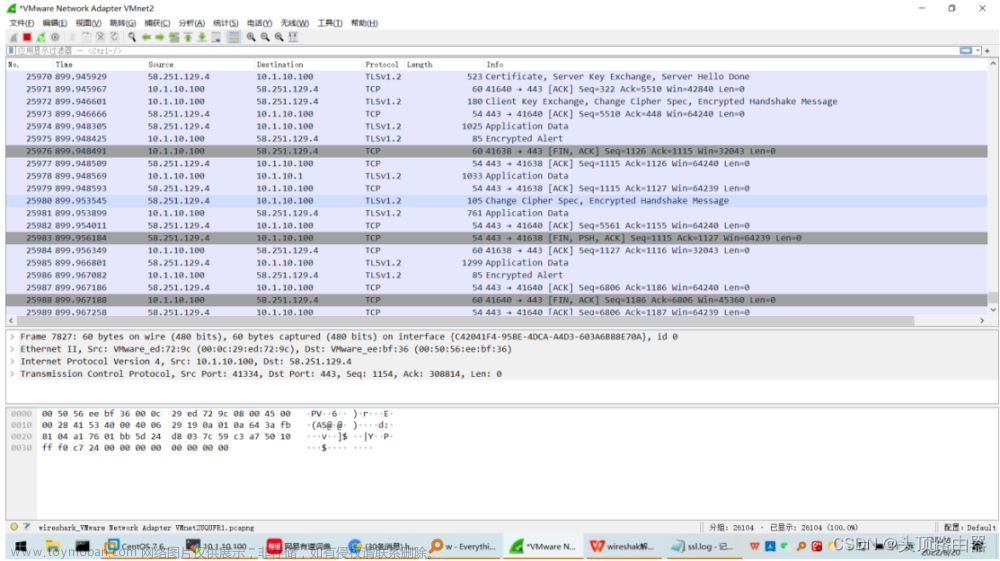

默认情况下 wireshark 抓到的https 数据包都是加密后的,无法展示明文内容 浏览器在访问https 站点的时候会检测这个 SSLKEYLOGFILE 变量,如果存在,则将https 密钥写入对应的文件内 配置好之后需要重启浏览器生效 文件内容如下 配置wireshark 使用上面环境变量指定的密钥文件 适用

-

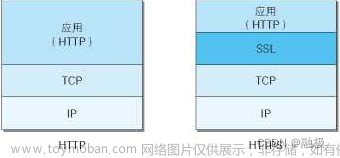

HTTPS报文分析(Wireshark)

HTTPS全称为Hyper Text Transfer Protocol over Secure Socket Layer或者Hypertext Transfer Protocol Secure,被译为超文本传输安全协议。HTTPS是以安全为目标的HTTP通道,即HTTP下加入SSL层。HTTPS的安全集成是SSL。其中,HTTP协议时通过明文形式传输数据的。目前,大部分网站为了安全,都是要HTTPS协议

-

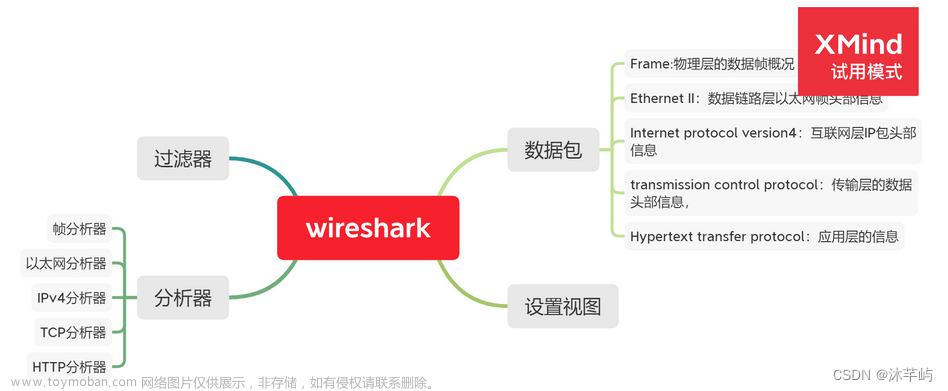

wireshark界面内容含义

网络分析工具——WireShark的使用(超详细)_世间繁华梦一出的博客-CSDN博客 wireshark抓包数据:理解与分析_wireshark里面length_ 佚名的博客-CSDN博客

-

Wireshark解析协议不匹配

1、问题 现有TLS/SSL over TCP的客户端、服务端相互通信,其中,服务端监听TCP端口6000。 使用tcpdump抓包6000端口,生成pcap文件6000.pcap: 使用Wireshark打开6000.pcap,显示如下: 期待Wireshark解析的是TLS协议,但实际并非如此,而是X11协议。 为什么呢? 2、原因 首先,tcpdump抓包,生成

-

wireshark 基本使用

在Wireshark中,你可以使用过滤器来根据接口名称定位到特定的包。下面是一些常见的过滤器示例: 根据源或目的IP地址过滤: ip.src == 192.168.0.1 :过滤源IP地址为192.168.0.1的包。 ip.dst == 192.168.0.1 :过滤目的IP地址为192.168.0.1的包。 根据源或目的端口号过滤: tcp.srcport == 80 :过

-

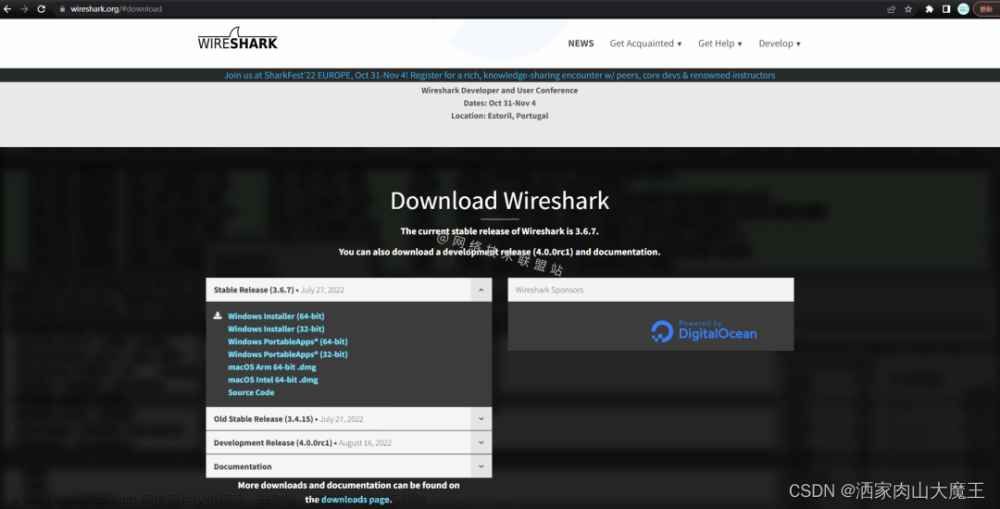

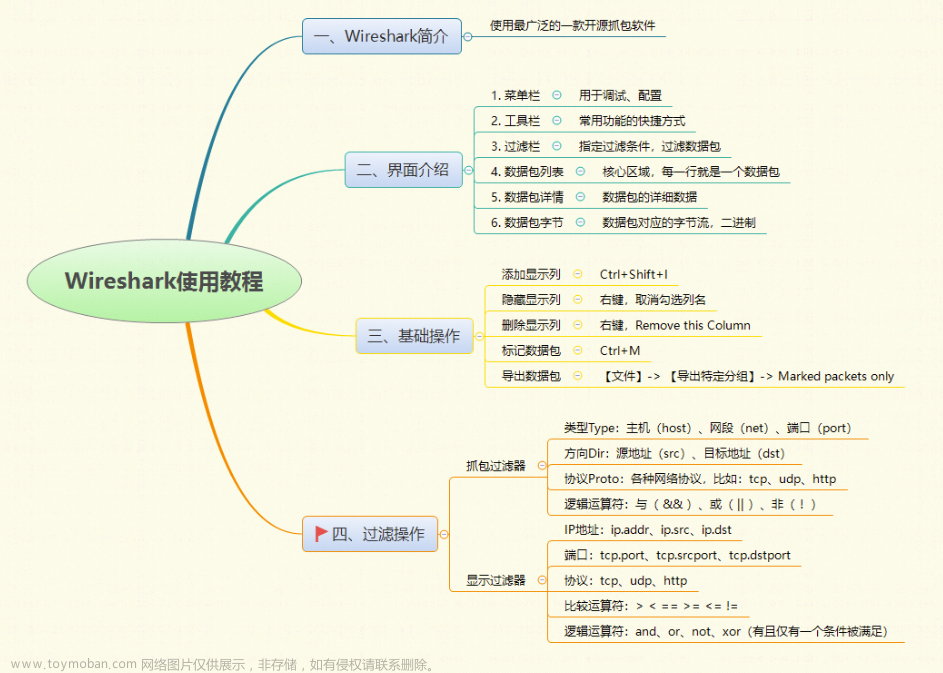

WireShark从入门到精通

Wireshark 是一个开源抓包工具或者叫 网络嗅探器 ,用于分析网络流量和分析数据包。 其实WireShark以前的名字不叫WireShark,以前都叫做Ethereal,于1998 年首次开发,直到 2006 年才改为 Wireshark。 Wireshark 在网络排障中使用非常频繁,显示了网络模型中的第 2 层到第 5 层(链路层、

-

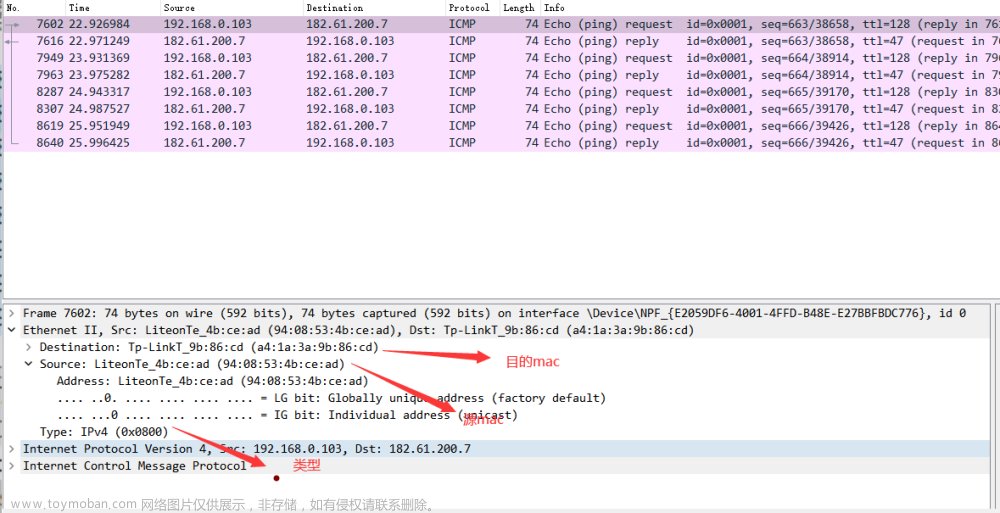

Wireshark 实验

实作一 熟悉 Ethernet 帧结构 使用 Wireshark 任意进行抓包,熟悉 Ethernet 帧的结构,如:目的 MAC、源 MAC、类型、字段等。 ✎ 问题 你会发现 Wireshark 展现给我们的帧中没有校验字段,请了解一下原因。 尾部四个字节的校验字段都被wireshark过滤了 实作二 了解子网内/外通信时的

-

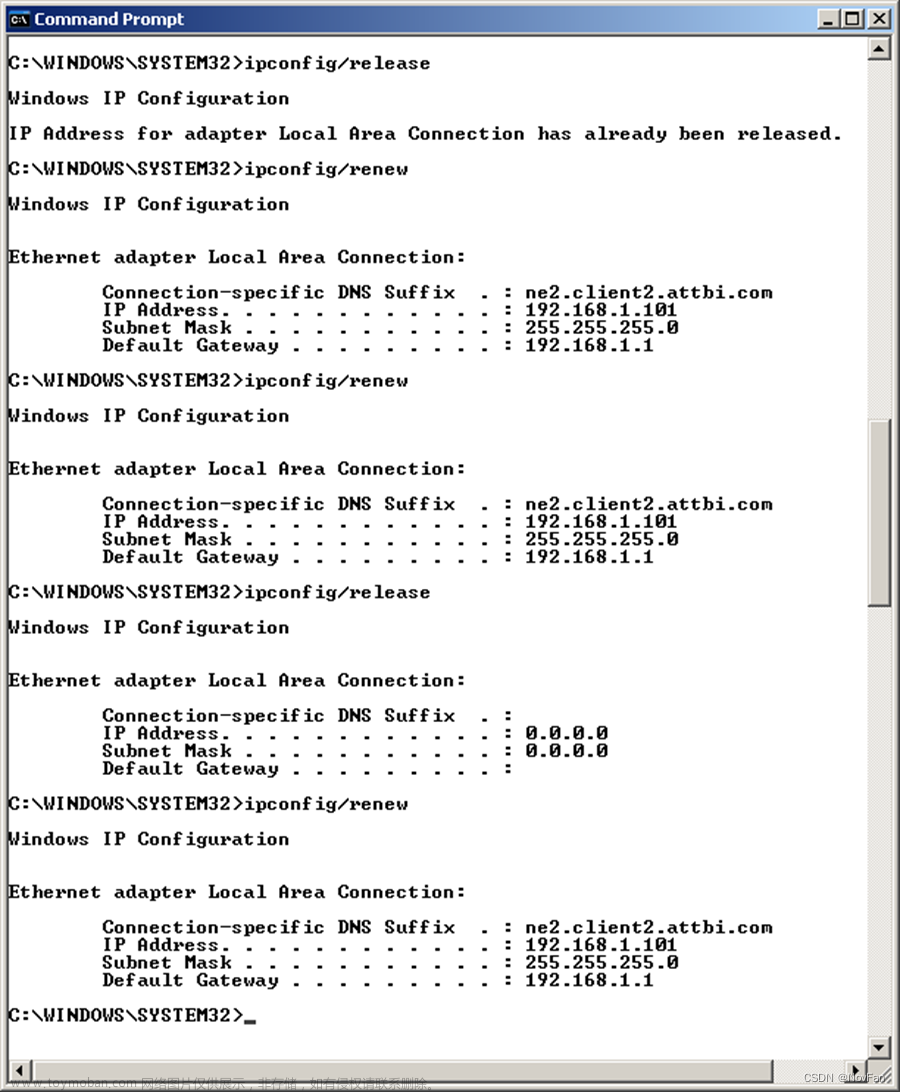

Wireshark 实验八:DHCP

一、实验目的 (1)观察DHCP的运行 (2)了解DHCP相关功能及作用 (3)了解DHCP运行机制 二、实验步骤与实验问题探讨 (1) 实验步骤 为了观察DHCP的运行情况,我们将执行几个与DHCP相关的命令,并使用Wireshark捕获由于执行这些命令而交换的DHCP消息。执行以下操作: 1.首先打开W

-

Wireshark实验

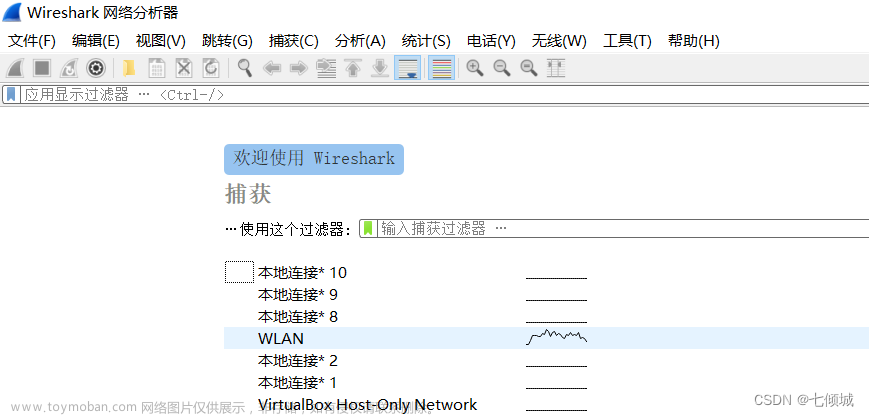

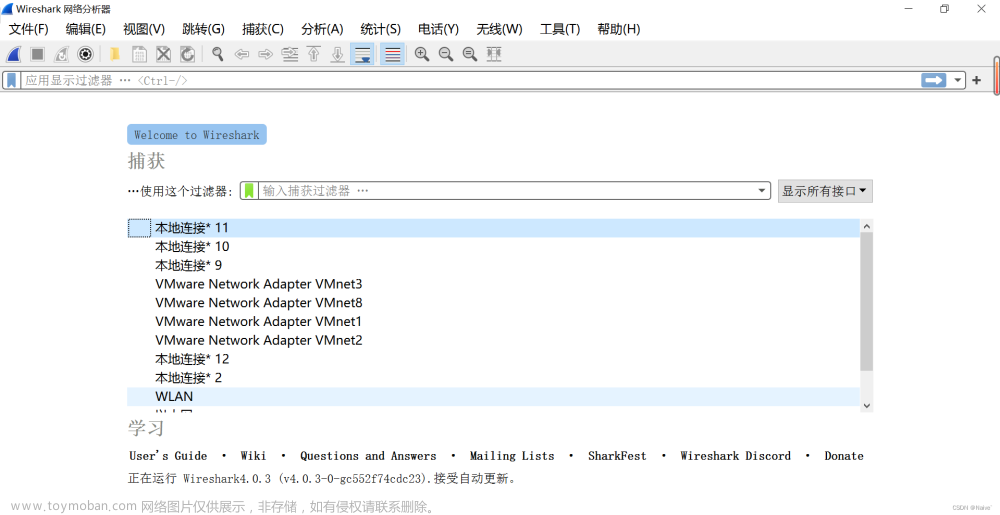

选择那块网卡进行捕捉,可以看到WLAN有网络波动,并且结合本机网络,确实应该选择这个。 开始/停止捕获 选择WLAN,右键,选择 Start capture 即可开始捕捉,or双击是一样的 开始捕获后自动跳转到捕捉主界面: 可以看到工具栏中,有开始捕获、停止捕获、重新开始当前捕获这

-

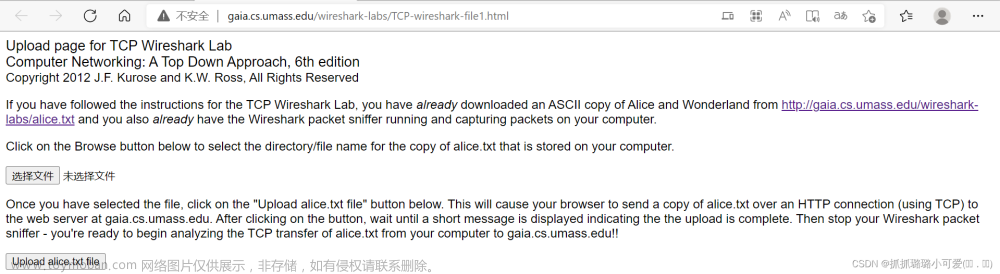

Wireshark实验 - TCP

官方英文文档:Wireshark_TCP_v6.0.pdf 以下内容为笔者翻译: 《计算机网络:自顶向下方法(第6版)》补充材料,J.F. Kurose and K.W. Ross “不闻不若闻之,闻之不若见之,见之不若知之,知之不若行之。” ——中国谚语 © 2005-2012, J.F Kurose and K.W. Ross, All Rights Reserved 在本实验中,我

-

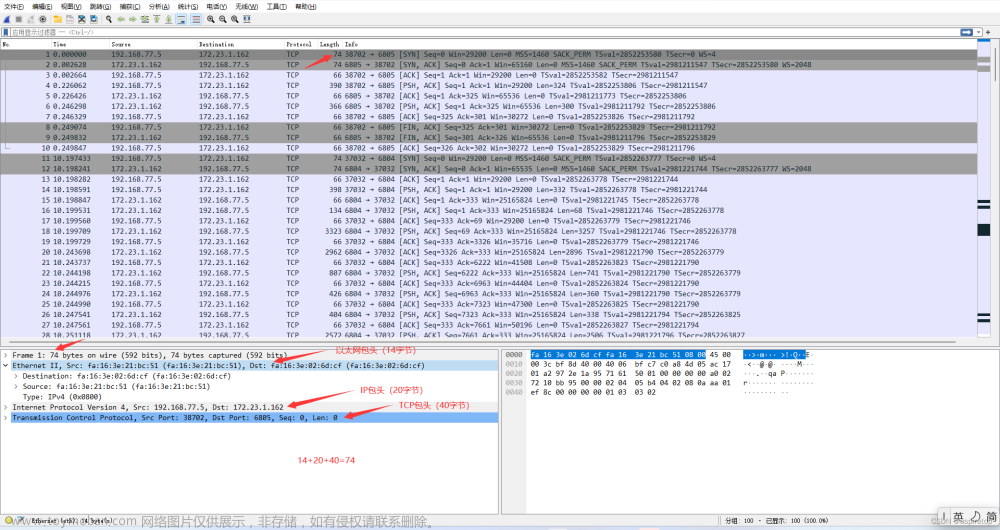

WireShark 抓包入门

这里我们通过一些简单的实验来进行 WireShark 的使用来介绍如何进行抓包 了解并会初步使用Wireshark,能在所用电脑上进行抓包 了解IP数据包格式,能应用该软件分析数据包格式 查看一个抓到的包的内容,并分析对应的IP数据包格式 Wireshark是使用最广泛的一款开源抓包软件,常

-

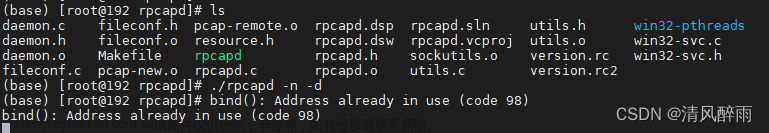

wireshark远程抓包

wireshark支持remote packet capture protocol(rpcapd)协议远程抓包,只要在远程主机上安装相应的rpcapd服务。 本地 Windows 10.0.19044,wireshark 3.6.7 远程 CentOS Linux release 7.7.1908 安装基础依赖 下载 WpcapSrc 文件所在的地址为 https://www.winpcap.org/archive/,可根据需要选择合适的版本,本文选择的

-

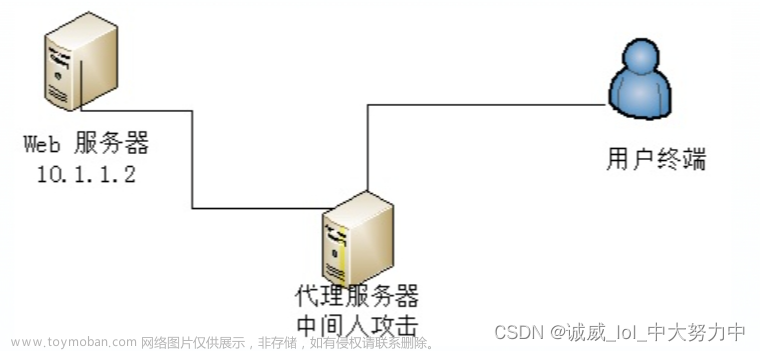

wireshark进行网络监听

一、实验目的: 1)掌握使用CCProxy配置代理服务器; 2)掌握使用wireshark抓取数据包; 3)能够对数据包进行简单的分析。 二、预备知识: 包括监听模式、代理服务器、中间人攻击等知识点: 以太网协议的工作方式是将要发送的数据包发往连接在一起

-

wireshark抓包过滤手法

1 抓包过滤器类型Type(host,net,port) 2 方向Dir(src,dst) 3 协议Proto(ether,ip,tcp,udp,http,icmp,ftp等) 逻辑运算符( 与,||或,!非) 协议过滤 在抓包过滤框中直接输入协议名即可,tcp,只显示tcp协议的数据包列表 IP过滤 host 192.168.1.104 (查询所有这个ip的数据包)

-

wireshark解密TLS流量

通过设置环境变量截取浏览器的master_secret,进而实现解密 TLS 的目的。 未解密的TLS包: 右键我的电脑点击属性高级系统设置环境变量 新建变量SSLKEYLOGFILE,自定义创建路径D:sslssl.log(ssl.log文件会自动生成不需要创建) 在D:ssl路径下自动生成ssl.log文件 打开wireshark,点击编辑

-

Wireshark流量分析

目录 1.基本介绍 2.基本使用 1)数据包筛选: 2)筛选ip: 3)数据包还原 4)数据提取 3.wireshark实例 1. 基本介绍 在CTF比赛中,对于流量包的分析取证是一种十分重要的题型。通常这类题目都是会提供一个包含流量数据的pcap文件,参赛选手通过该文件筛选和过滤其中无关的流

-

Wireshark网络封包分析

Wireshark是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口(现在普遍使用的是Npcap),直接与网卡进行数据报文交换。 Npcap是一个网络数据包抓包工具,是WinPcap的改进版;它支持NDIS6技术

-

wireshark抓包分析

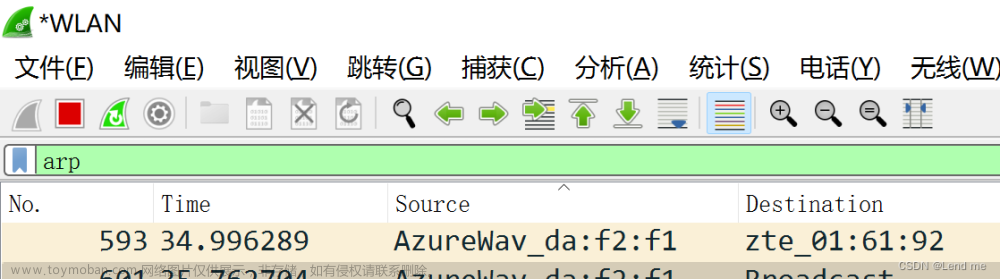

一、ARP数据包分析 ARP属于OSI七层中的数据链路层 1.1 过滤arp协议 显示过滤器中输入:arp,过滤ARP协议的数据包。 1.2 数据包分析 先看请求包,源地址(Source字段)这个是本机的物理地址 目标地址(Destination字段)是 Broadcast,就是广播的意思 这个数据包的意思是:谁是192.16

-

wireshark专栏——解密加密报文

示例抓包文件解密参数: snmpUser=“ABC” authenType=“SHA” authenPass=“ABC123” priType=“AES” priPass=“ABC123” 备注:这些参数是SNMPv3读取mib节点时设置的参数 我们看到加密报文把报文中携带的数据信息给加密了:encryptedPDU:privKey Unkown 根据设备中设置的加密参数输入对应的位置 报