-

如何使用Java和Apache PDFBox对PDF文件进行密码保护

本文详细介绍了如何使用Java和Apache PDFBox库对PDF文件进行密码保护。按照分步指南,您可以轻松地加载PDF文件、创建密码保护策略、应用保护策略并保存受密码保护的PDF文件。通过这些步骤,您可以确保敏感文档的机密性和安全性。

-

前端如何加密数据--五种方式(base64加密、md5加密、sha1加密、字符串方法加密、AES加密)

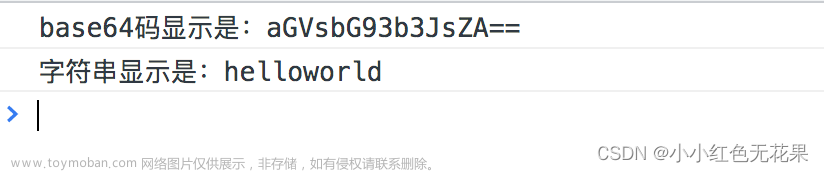

1.base64加密(包括小写字母a-z、大写字母A-Z、数字0-9、符号\\\"+\\\"、\\\"/\\\"一共64个字符的字符集,另加一个“=”,实际是65个字符) 字符串转换为base64:str64 = window.btoa(str) base64转换为字符串:str=window.atob(str64) 2.md5加密 3.sha1加密 4.字符串的编码和解码(JS函数的escape()和unescape())

-

硬加密和软加密

1、软加密:是指通过特定的软件算法进行加密。 2、硬加密:作为物理加密技术,其主要是通过芯片对硬盘中的每一个字符、每一个数据进行加密,这有些像早期的微电码。 1、软加密:通过加密软件的方法来实现加密功能,并不对数据进行转换运算。 2、硬加密:硬加密可将

-

常用数据加密及加密格式

一、加密和解密 1、 加密 数据加密的基本过程,就是对原来为明 的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为 “密文”。通过这样的途径,来达到保护数据不被 非法人窃取、阅读的目的。 2、解密 加密的逆过程为解密,即将该编码信息转化为其

-

Zabbix技术分享——Proxy加密代理:共享密钥(PSK)加密与证书加密

一、加密介绍 Zabbix版本从3.0之后,开始支持Zabbix server, Zabbix proxy, Zabbix agent, zabbix_sender and zabbix_get之间的通信加密,加密方式有预共享密钥(PSK)和证书加密,加密配置是可选项,一些proxy和agent可以使用证书认证加密通信,另外一些可以使用PSK加密通信,而剩余的可以不使用加

-

流量加密之OpenSSL反弹加密

目录 1、OpenSSL 简介 2、使用 OpenSSL 反弹加密 shell 3、使用wireshark抓包验证 4、搭建 HTTPS Server OpenSSL 是一个强大的、商业级的、功能齐全的开源工具包,用于 TLS(以前称为 SSL)、DTLS 和 QUIC(目前仅限客户端)协议,协议实现基于全功能通用加密库,也可以单独使用,还包括一

-

8.3 加密技术-非对称加密

一、加密技术相关概念 (一)加密技术 主要是针对于网络安全机密性这个特点所进行的一项技术。 (二)加密 明文变为密文的过程称为加密 (三)解密 密文转换为明文的过程称为解密。 (四)加密算法 加密算法是一个公开算法,也就是说所遵循的算法原则大家都是知道

-

数据加密存储常见的加密方式

下面详细说下数据加密存储常见的加密方式 数据加密存储方式一、MD5加密(加密不可逆) MD5的全称是Message-Digest Algorithm 5(信息摘要算法)。128位长度。目前MD5是不可逆算法。具有很高的安全性。对应任意字符串,可以加密成唯一的固定长度代码。 那为什么MD5加密算法是不

-

HTTPS加密原理,搞懂什么是对称加密、非对称加密、证书、数字签名

众所周知,http协议是一种未加密的协议,我们未加密的数据,在传输的过程中会经过一个又一个的物理节点,如果被人通过抓包的方式拿到了我们的数据,将会给我们造成无法估量的损失。 为了解决解决这个问题,https应运而生。https通过加密的手段,保障的数据的安全性。

-

UG\NX二次开发 加密锁(加密狗)编写加密函数

文章作者:里海 来源网站:王牌飞行员_里海的博客_CSDN博客-里海NX二次开发3000例,CC++,Qt领域博主 目录 加密锁简介 加密锁外观 开发资料 YT88 开发包

-

安全算法(二):共享密钥加密、公开密钥加密、混合加密和迪菲-赫尔曼密钥交换

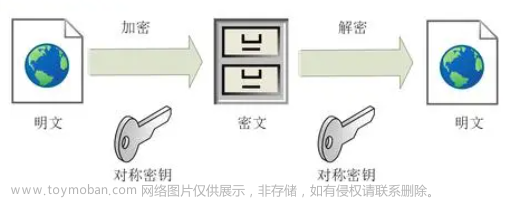

本章介绍了共享密钥加密、公开密钥加密,和两种加密方法混合使用的混合加密方法;最后介绍了迪菲-赫尔曼密钥交换。 加密数据的方法可以分为两种:加密和解密都使用相同密钥的“共享密钥加密”和分别使用不同密钥的“公开密钥加密”。以下将分别介绍。 共享密钥加密

-

怎么安全加密文件?文件加密软件哪个安全?

文件加密可以有效地保护个人信息和企业数据安全,避免数据泄露。那么,我们要怎么安全加密文件呢? 安全 文件加密最基本,也是最重要的要求就是安全,这是避免数据泄露的前提。如果无法保障安全,那么文件加密也就没有了意义。 易用 文件加密不仅要操作简单,而且

-

php对称加密AES加密解密

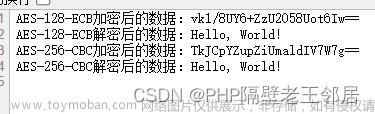

AES-128-ECB和AES-256-CBC是两种常见的AES加密模式,它们在加密方式和安全性上有以下区别: 加密方式: AES-128-ECB:ECB(Electronic Codebook)模式是最简单的AES加密模式,它将数据分成固定大小的块,每个块独立加密。这意味着相同的明文块将始终加密为相同的密文块,因此ECB模式不

-

图像置乱加密-Arnold加密算法

置乱加密是另一种较常用的加密方法,现也被许多文献选用,置乱加密可以是以像素为单位进行全局置乱,该方式打乱了图像像素值的位置,使其图像内容失去相关性,达到保护的目的。也可以是以块为单位进行置乱,该方式保留块内像素的相关性,但是打乱块与块之间的相

-

对称加密原理 - 一种古老的加密方式

哈希是打开加密货币的第一把钥匙,我们已经深度剖析了如何证明工作量、梅克尔树如何检测防篡改以及区块链牵一发而动全身的链式结构,为学习加密货币奠定良好基础。我们今天讨论对称加密技术的基本原理。 请大家关注 gitcoins抖音频道 ,我们将会分享有趣的、高质量