-

JetBrains TeamCity 的严重缺陷可能会向攻击者暴露源代码和构建管道

未经身份验证的攻击者可能会利用 JetBrains TeamCity 持续集成和持续部署 (CI/CD) 软件中的一个严重安全漏洞在受影响的系统上实现远程代码执行。 该缺陷的编号为CVE-2023-42793(https://nvd.nist.gov/vuln/detail/CVE-2023-42793),CVSS 评分为 9.8,并已于2023 年 9 月 6 日负责任地披露后在TeamCity 版

-

入门漏洞——命令执行漏洞、目录浏览漏洞

一、命令执行漏洞 1.介绍 命令执行(Command Execution)漏洞即可以直接在Web应用中执行系统命令,从而获取敏感信息或者拿下shell权限,服务器没有对执行的命令进行过滤。用户可以随意执行系统命令,属于高危漏洞 命令执行漏洞可能造成的原因是Web服务器对用户输入命令安全

-

什么是0day漏洞,1day漏洞和nday漏洞?

作者:火绒安全 链接:https://www.zhihu.com/question/323059851/answer/2642868488 来源:知乎 著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。 “0-day漏洞”(又称零日漏洞) ,通常就是指还 没有补丁的安全漏洞 ,也就是已经 被少数人发现的,但还没被传

-

漏洞复现-Yearning front 任意文件读取漏洞(附漏洞检测脚本)

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担

-

漏洞复现-nginxWebUI runCmd前台远程命令执行漏洞(附漏洞检测脚本)

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担

-

文件包含漏洞及漏洞复现

程序开发人员通常会把可重复使用函数或语句写到单个文件中,形成“封装”。在使用某个功能的时候,直接调用此文件,无需再次编写,提高代码重用性,减少代码量。这种调用文件的过程通常称为包含。 程序开发人员都希望代码更加灵活,所以会把被包含的文件的路径设

-

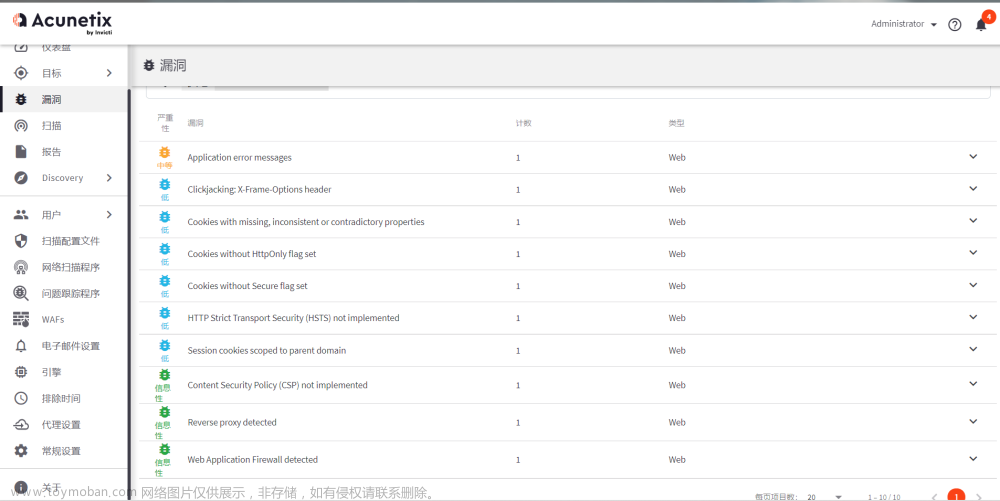

漏洞挖掘-漏洞扫描

(1)sqlmap python sqlmap.py -u \\\"url\\\" --dbs 枚举所有数据库 python sqlmap.py -u \\\"url\\\" --current -db 当前数据库 python sqlmap.py -u \\\"url\\\" -D db_name --tables 查询某数据库的表 python sqlmap.py -u \\\"url\\\" -D db_name -T table_name --columns 查询数据列表 python sqlmap.py -u \\\"url\\\" -D db_name -T

-

漏洞复现-金和OA GetAttOut接口SQL注入漏洞(附漏洞检测脚本)

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担

-

【Web漏洞探索】命令注入漏洞

一、什么是命令注入漏洞 命令注入(又叫操作系统命令注入,也称为shell注入)是指在某种开发需求中,需要引入对系统本地命令的支持来完成某些特定的功能。当未对可控输入的参数进行严格的过滤时,则有可能发生命令注入。攻击者可以使用命令注入来执行系统终端命令

-

漏洞复现 - - -Tomcat弱口令漏洞

目录 一,简介 二,Tomcat弱口令 1 tomcat发现 2 使用bp抓取登录包 3 Burpsuite爆破 1.将抓到的包发送到爆破模块,快捷键ctrl+i 2,选用自定义迭代器 3,开始爆破 三, 后台Getshell 1,准备一个jsp木马 2,制作一个war包 3,部署war包到Tomcat Web应用程序管理者 Tom cat有一个管理后台

-

Web漏洞-XXE漏洞(详细)

XXE漏洞 XXE全称为XML External Entity Injection即XMl外部实体注入漏洞 原理: XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载, 导致用户可以控制外部的加载文件,造成XXE漏洞。 XXE漏洞触发点往往是可以上传xml文件的位置,没有对xml文件进行过滤,导致可加载恶意外

-

Web漏洞-未授权访问漏洞

未授权访问漏洞 漏洞介绍: 未授权访问漏洞就是在不需要请求授权的情况下对需要授权的功能进行访问执行,通常是由于认证页面存在缺陷,安全配置不当。 漏洞原理: 未授权访问是系统对用户的限制不全,或者无限制,可以让用户或者限制访问的用户,访问到内部的敏感

-

Web漏洞-任意文件读取漏洞

任意文件读取漏洞 原理 任意文件读取是属于文件操作漏洞的一种,通过提交专门设计的输入,攻击者就可以在被访问的文件系统中读取或写入任意内容,往往能够使攻击者从服务器上获取敏感文件,正常读取的文件没有经过校验或者校验不严格,用户可以控制这个变量或者

-

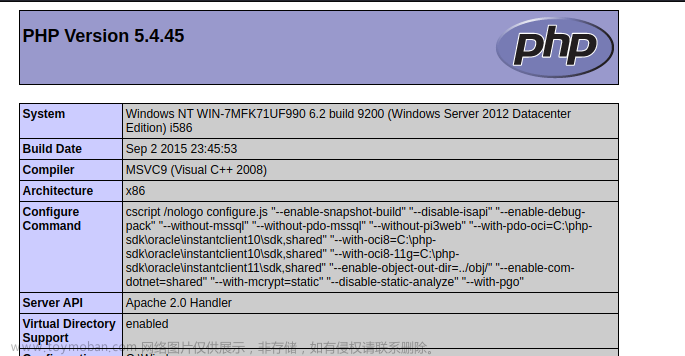

漏洞靶场——DVWA+命令执行漏洞

DVWA是OWASP官方编写的PHP网站,包含了各种网站常见漏洞 DVWA搭建环境: PHP环境+DVWA源代码 https://github.com/digininja/DVWA/archive/master.zip 安装phpstudy 命令执行漏洞是指服务器没有对执行的命令进行过滤,用户可以随意执行系统命令,命令执行漏洞属于高危漏洞之一。 命令连接符 :

-

apache漏洞复现-多后缀解析漏洞,换行解析漏洞,2.4.49,2.4.50

目录 准备工作 Apache多后缀解析漏洞复现 漏洞复现 漏洞防御 Apache换行解析漏洞复现(CVE-2017-15715) 漏洞复现 漏洞防御 CVE-2021-41773 漏洞复现 CVE-2021-42013 漏洞复现 环境:下载docker 和 vulhub 安装包:蚁剑安装包(百度网盘 我的资源安装包蚁剑winlinux安装包AntSword-Loader-v4.0.3-w