-

如何使用无服务器架构

无服务器架构通过将服务器管理转移给云提供商来简化后端操作。 该文章指导其实施。 无服务器架构对于寻求简化技术堆栈的金融科技开发人员和首席技术官来说越来越受欢迎。 该技术提供了许多好处,包括降低服务器管理复杂性以及由于其即用即付模式而降低成本。 但究

-

Elasticsearch:向量搜索 (kNN) 实施指南 - API 版

作者:Jeff Vestal 本指南重点介绍通过 HTTP 或 Python 使用 Elasticsearch API 设置 Elasticsearch 以进行近似 k 最近邻 (kNN) 搜索。 对于主要使用 Kibana 或希望通过 UI 进行测试的用户,请访问使用 Elastic 爬虫的语义搜索入门指南。你也可以参考文章 “ChatGPT 和 Elasticsearch:OpenAI 遇见私有数

-

《基于区块链的数据资产评估实施指南》技术研讨会成功召开

2023年9月1日,《基于区块链的数据资产评估实施指南》(以下简称《指南》)技术研讨会在深圳召开,竹云科技作为主要参编单位出席此次研讨会。 中国科协决策咨询首席专家王春晖,中国社会科学院博士于小丽,中国科学院深圳先进技术研究院研究员曲强以及来自中国电子

-

网络安全标准实践指南——网络数据安全风险评估实施指引(原文+解读下载)

为指导网络数据安全风险评估工作,发现数据安全隐患,防范数据安全风险,依据《中华人民共和国网络安全法》《中华人民共和国数据安全法》《中华人民共和国个人信息保护法》等法律法规,参照数据安全相关国家标准, 全国信息安全标准化技术委员会在组织编制国家标

-

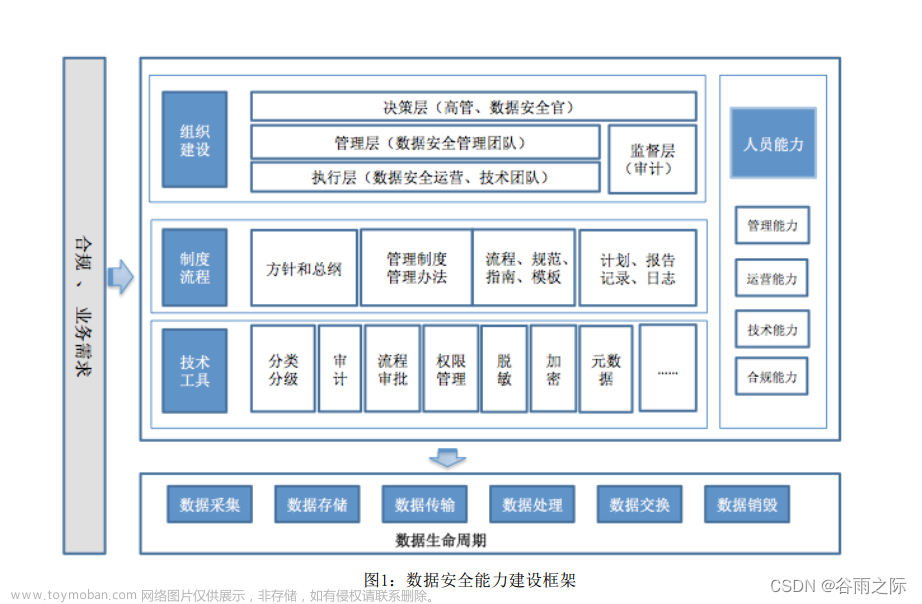

DSMM数据安全能力成熟度模型及配套实施指南笔记(附原文下载)

《GBT 37988-2019 信息安全技术 数据安全能力成熟度模型》和《数据安全能力建设实施指南》原文下载链接在文末 2020年3月1日《GBT 37988-2019 信息安全技术 数据安全能力成熟度模型》正式实施,该标准适用于对企业、组织对数据安全能力进行评估和作为数据安全能力建设的

-

Intune实施路线图

1,获取INTUNE订阅 获取Intune订阅地址: https://www.microsoft.com/zh-cn/microsoft-365/microsoft-endpoint-manager?rtc=1 2,添加OFFICE 365订阅 获取Office 365订阅地址: https://www.microsoft.com/zh-cn/microsoft-365/buy/compare-all-microsoft-365-products?rtc=1 3,在AZURE AD中添加用户组 4,分配INTUNE和OFFICE 365用户许可证 5,

-

面试(软件实施工程师)

应聘软件实施工程师时,面试时常会问到的问题。 在面试时面试官常问的几个问题做一个总结。 专业能力,工作思维,软实力,意识,进取心。我们要具有项目进度、优先级别、质量观念和服务意识。 1、具有扎实的计算机专业知识。这是软件开发人员能够从事软件一切工作

-

实施面试宝典(一)

计算机硬件:指组成计算机看得见,摸得着的实际物理设备。 计算机软件:指为了运行,管理和维护技术及系统所偏见的各种程序的总和。 内部设备:CPU,主板,内存,硬盘,显卡,光驱,机箱,电源等。 外部设备:显示器,键盘,鼠标,摄像头,打印机,扫描仪,传真机,

-

如何实施可扩展性测试?

可扩展性测试是一种非功能性测试,它通过增加或减少特定规模的负载来验证系统、网络或组件的性能。您可以根据硬件、软件或数据库要求执行可伸缩性测试。可扩展性测试旨在确保系统能够应对用户流量、数据量、事务处理等的预计增长。 它也称为性能测试,重点是评估

-

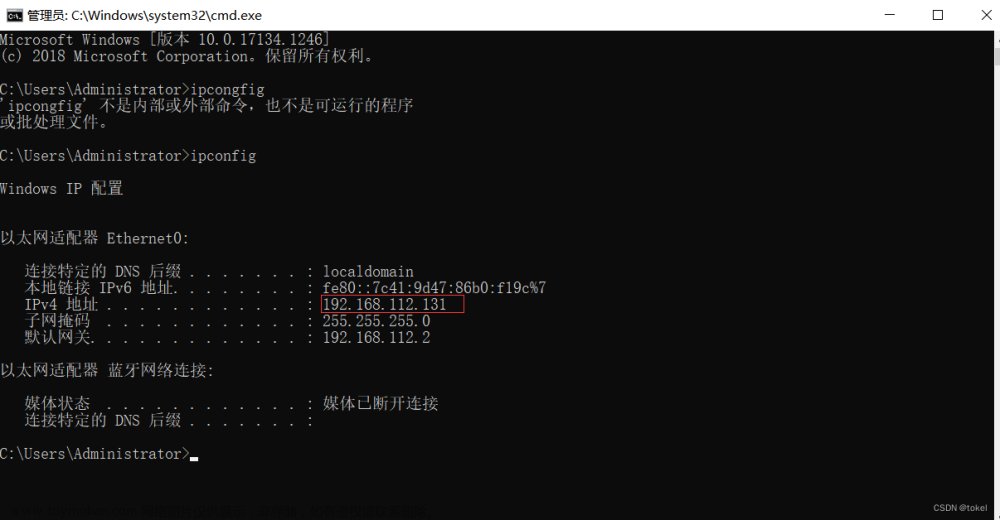

攻击实施 | ARP欺骗攻击实验

1、确定两台主机在一个子网中,具有相同IP的前缀 win10(192.168.112.131)(00-0c-29-d6-f8-97) kali(192.168.112.128)(00:0c:29:3b:63:2a) 2、测试两者连通性 可以ping通 3、安装arp欺骗工具 4、开启kali的路由转发 5、实施攻击 6、安装driftnet工具对win 10主机访问外网流量捕获图像并显示

-

物联网工程设计与实施

物联网工程是研究物联网系统的规划、设计、实施与管理的工程学科,要求物联网工程技术人员根据既定的目标,依照国家、行业或企业规范,制定物联网建设的方案,协助工程招投标,开展设计、实施、管理与维护等工程活动 物联网工程设计的总体目标是在系统工程科学方

-

实验三 配置和实施VLAN

目录 实验三 配置和实施VLAN 实验要求: 网络拓扑图: 操作步骤: 1、配置SW2,创建vlan10和vlan20,Ethernet0/0/2加入vlan10,Ethernet0/0/3加入vlan20 2、检查SW2的接口,确认Etherent0/0/2和Ethernet0/0/3都是Access接口,并且加入vlan10和vlan20 3、检查SW2的vlan数据库,确认vlan10和vlan20存在,并且有

-

当现实问题影响ITIL实施

执行ITIL很简单吗?你可以咨询别人,或者在网上上阅读学习,甚至学习ITIL相关的课程,通过这些了解ITIL的信息,都很容易。但最难的,是在真实环境中实施这些过程! 每个企业或组织都各不相同,它们因人员、流程、环境、所提供的支持类型、帮助台等等而不同。本文旨在

-

国内SAP实施公司大盘点

随着企业数字化转型的加速推进,SAP作为全球有名的企业软件解决方案提供商,受到了越来越多企业的青睐。然而,要充分发挥SAP软件的潜力,企业需要依赖专业的SAP实施公司来提供技术支持和咨询服务。在国内,有许多优秀的SAP实施公司,他们拥有丰富的经验和专业知识,

-

团队管理之性能实施团队日志3

进了项目组一周多。简单的试验场景压了一下,发现了几个性能问题之后。 现在开始将各系统的需要准备的内容整理整理。也和其他团队的人多联络一下,熟悉熟悉人际关系。 上午安排了一个会,将几个开发团队的负责人,数据中心的负责人以及其他各团队负责人,拉到一