-

VulnHub Jangow:1.0.1 渗透测试练习详解

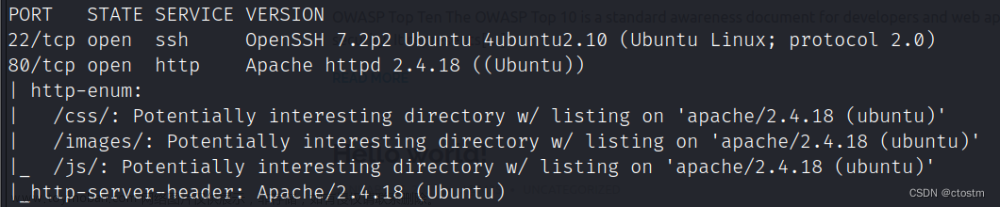

本文详细记录了对VulnHub Jangow:1.0.1的渗透测试过程,包括信息收集、FTP登录、后门连接、反弹shell、切换用户、提升权限等步骤,适合渗透测试练习和学习。

-

VulnHub Jangow:1.0.1 渗透测试练习详解

本文详细记录了对VulnHub Jangow:1.0.1的渗透测试过程,包括信息收集、FTP登录、后门连接、反弹shell、切换用户、提升权限等步骤,适合渗透测试练习和学习。

-

【Vulnhub】搭建Vulnhub靶机

Vulnhub它是一个提供各种网络攻防靶场的平台,里面大部分的环境是要用VMware或者VirtualBox打开运行的。 去vulnhub的官网 https://www.vulnhub.com可以看到各种镜像。 点击某一个进入我们可以看到关于镜像的详细信息,包括:镜像描述、难度等级、下载地址等。 通过下载地址下载完成

-

vulnhub靶场实战系列(一)之vulnhub靶场介绍

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚机到获取操作系统的root权限和查看flag。 我们在学

-

Vulnhub靶机:driftingblues 4

运行环境:Virtualbox 攻击机:kali(10.0.2.15) 靶机:driftingblues4(10.0.2.20) 目标:获取靶机root权限和flag 靶机下载地址:https://www.vulnhub.com/entry/driftingblues-4,661/ 使用nmap主机发现靶机ip: 10.0.2.20 使用nmap端口扫描发现靶机开放端口: 21、22、80 打开网站没有可利用的功能点,并且

-

vulnhub-Deathnote

渗透的第一件事那就是信息收集,虚拟机启动起来,nmap扫一手, 192.168.56.101存在,并且开启了80和22端口,那么就访问页面。 但是页面返回的结果是没找到http://deathnote.vuln这个网址 那么根据我做题的经验,这应该是需要绑定域名的,意思就是192.168.56.101跟deathnote.vuln这个域

-

Vulnhub: blogger:1靶机

kali:192.168.111.111 靶机:192.168.111.176 端口扫描 在80端口的 /assets/fonts/ 目录下发现blog目录,访问后发现为wordpress 利用wpscan发现wordpress插件 wpdiscuz 存在任意文件上传漏洞 msf进行漏洞利用 vagrant用户的密码同样为vagrant vagrant用户sudo权限 提升为root flag

-

Vulnhub之Lazysysadmin靶场

目录 一. 环境搭建 二. 渗透过程 1. 信息收集 1.1主机发现 1.2端口扫描 1.3目录扫描 2. 信息漏洞利用 2.1靶机目录信息搜集: 3. Getshell 3.1ssh弱口令 3.2信息收集 4. 提权 5.*反推,其他思路* 5.1提权后的信息收集: 总结 Lazysysadmin靶场下载: https://download.vulnhub.com/lazysysadmin/Lazysysadmin

-

vulnhub momentum 靶机复盘

到学校了 原来的桥接配置要改 这里记录几个点备忘 重新安装驱动VBoxNetLwf.inf 手动安装VBoxNetLwf.inf 不要用virtualbox自带的netlwfinstall rw init=/bin/bash 进去看看网卡配置 一个没什么功能点的web 在main.js下发现opus-details.php 可以传参id 然后会原封不动的展示 可以xss 没啥用 尝试对cook

-

[vulnhub]DC2

信息收集 扫ip,有两种方式: arp 、 nmap 192.168.56.137 扫端口: flag1 我们使用浏览器登录80端口,发现登录不上,地址栏变为: http://dc-2 原因是dns解析不正确,我们需要在 hosts 文件中添加: 访问可以获得flag1 提示我们需要使用工具 cewl 获得字典,登录来获得flag2 flag2 cewl 首先需

-

Vulnhub Development Walkthrough

首先使用 netdiscover 进行二层Arp扫描。 随后通过nmap对靶机进行扫描。 发现samba、http服务。 我们首先对samba进行枚举,使用 enum4linux 工具。我们得知目标机器存在intern、Patrick、admin用户和access共享文件夹。但目前没有密码。 随即我们尝试访问http服务,主页没有获得有用的信息

-

Vulnhub: bassamCTF: 1靶机

kali:192.168.111.111 靶机:192.168.111.210 端口扫描 修改hosts文件 爆破出子域名 welcome 对子域目录爆破 index.php 存在文件读取 查看 /etc/passwd 和 config.php 用 config.php 中的账号密码登录ssh,账号: test ,密码: test123 查看test用户的历史命令发现文件 MySecretPassword MySecretPassword 文件内容

-

Vulnhub: Corrosion靶机

kali:192.168.111.111 靶机:192.168.111.130 端口扫描 目录爆破 blog-post目录下存在两个目录 对archives目录中的randylogs.php进行测试发现存在文件包含 成功包含ssh日志 利用ssh写入webshell到ssh日志文件中,再配合文件包含拿shell 文件包含ssh日志文件执行反弹shell 在/var/backups目录下发现us

-

vulnhub靶机Misdirection

下载链接:https://download.vulnhub.com/misdirection/Misdirection.zip 解压后双击ovf文件导入虚拟机 网络:DHCP、NAT、192.168.100.0/24网段 192.168.100.133是新增的ip 发现开放了以上端口,继续扫描端口详细信息 扫描的同时去访问一下80和8080端口看看 80是正常的网站 8080是apache默认页 进行目录扫描

-

Vulnhub靶机:driftingblues 2

运行环境:Virtualbox 攻击机:kali(10.0.2.15) 靶机:driftingblues2(10.0.2.18) 目标:获取靶机root权限和flag 靶机下载地址:https://www.vulnhub.com/entry/driftingblues-2,634/ 使用nmap主机发现靶机ip: 10.0.2.18 使用nmap端口扫描发现靶机开放端口: 21、22、80 21端口:nmap扫描发现ftp存在匿名登录

![[vulnhub]DC2](https://imgs.yssmx.com/Uploads/2024/02/610282-1.png)