Linux 如何挖矿教程,Linux 系统编译安装 XMR-Stak

如何挖矿,XMR-Stak是目前挖Cryptonote/Cryptonote-light类型货币最好的程式,大部分知名的货币例如XMR门罗币,Aeon等等都是属于Cryptonote/Cryptonote-light类型。 最新版的XMR-Stak会自动运算用多少CPU会达到最高算力,所以不需要自己调试。 XMR-Stak同时支持N卡A卡矿机进行挖掘 1、下载MyMonero ,官网 :

挖矿病毒应急响应思路,挖矿病毒事件处理步骤

「作者简介」: CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者 「推荐专栏」: 对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》 比特币系统每隔一段时间就会在节点上生成一个 「随机代码」 ,互联网中的所有设备都可以寻找这个代

记一次服务器被挖矿的排查过程:xmrig挖矿病毒

【阿里云】尊敬的aliyun98****8825: 经检测您的阿里云服务(ECS实例)i-0jl8awxohyxk****axz5存在挖矿活动。根据相关法规、政策的规定,请您于2023-07-18 00时前完成挖矿问题整改,否则您的服务将被关停,详情请查看邮件或阿里云站内消息通知。 若您有其他问题,可登陆阿里云官网在

挖矿病毒常见处置方法

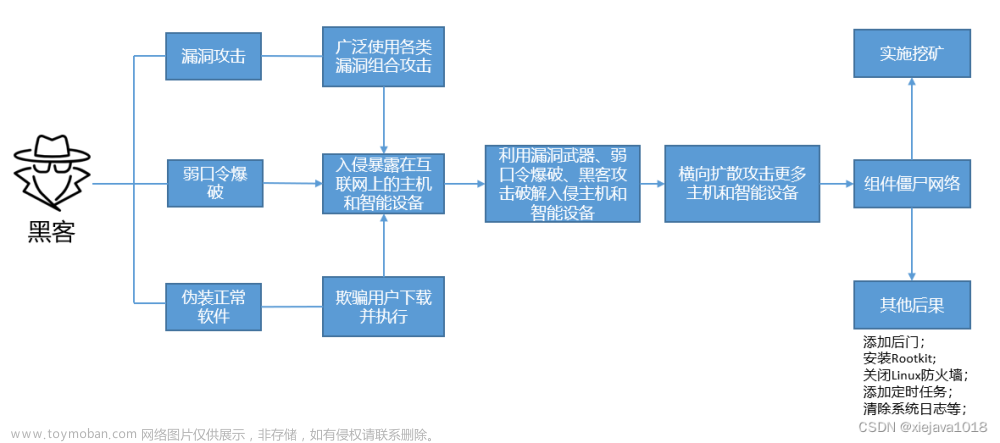

挖矿病毒特征: “挖矿”病毒是一段恶意代码或者一个软件,一般利用主机或者操作系统的高危漏洞术在局域网内传播,控制电脑进行大量的计算机运算来获取虚拟货币。该病毒会消耗大量的计算机处理资源,常见的就是系统中毒后系统CPU占用接近100%、系统卡顿执行基本命

“挖矿”病毒排查处置方法

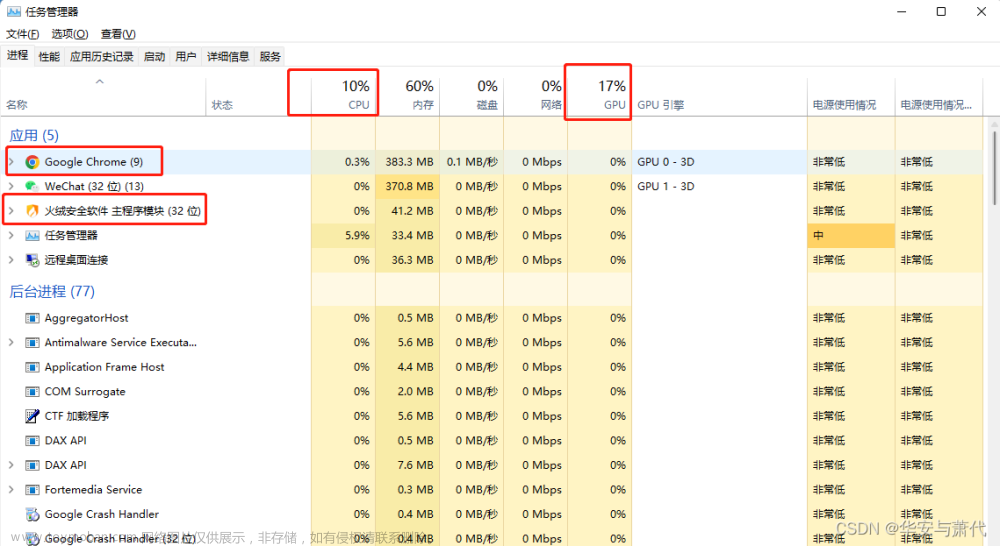

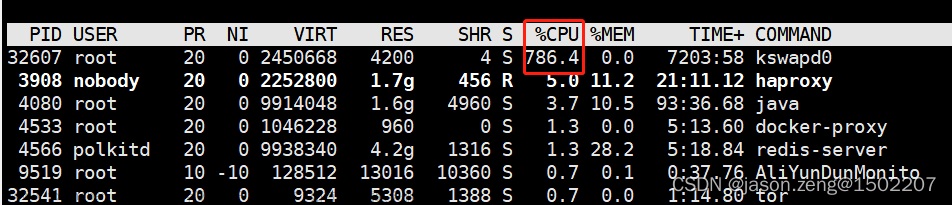

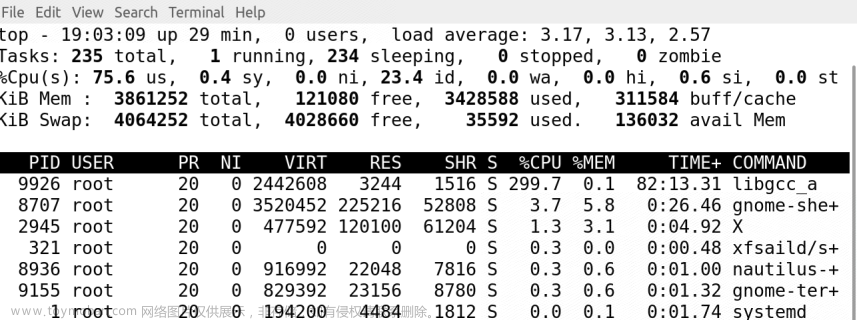

挖矿病毒被植入主机后,利用主机的运算力进行挖矿,主要体现在CPU使用率高达90%以上,有大量对外进行网络连接的日志记录。 Linux主机中挖矿病毒后的现象如下图所示: Windows主机中挖矿病毒后的现象如下图所示: 一旦发现主机或服务器存在上述现象,则极有可能已经感染

挖矿是什么意思?

挖矿(Mining)是区块链技术中的一个核心概念,特别是在像比特币这样的加密货币系统中。挖矿是指通过解决复杂的数学问题来验证和添加新的交易记录到区块链中,并作为对这个过程的奖励获得一定数量的加密货币。 在比特币中,挖矿的主要目的是维护区块链的安全性和一

服务器『反挖矿』防护指南

系统配置:2核2G 3M CentOS7.9 之前的文章中『一文教你如何防御数据库恶意攻击』,我们讲到黑客如何通过攻击数据库来获取权限,以及我们需要如何处理防护服务器 接下来我们将要讲述另外一种黑客攻击的手段 —— 挖矿,本文将从黑客如何入侵,布置挖矿程序入手,逐步讲

电脑是否中挖矿病毒

『壹』 怎么检查自己电脑有没有被人用来挖矿,比特币 挖矿都是烧的显卡,以下方法可以鉴定自己显卡是不是矿卡 1:通过肉眼来识别这个硬件究竟是不是矿卡 ,其实通过其他方式也可以测出,就比如说你到电脑里面去测矿卡的超频性能,去跟官方的数据进行对比,测矿卡

详细介绍区块链之挖矿

对不起,大家,这篇文章对作者来说实在是太有意义和含金量了,作者想把它设置为关注博主才能见全文,请大家理解!如果觉得还是看不懂,抱歉耽误大家的时间,就请取消关注!!! 挖矿前述文章请见网络安全之网站常见的攻击方式_Joy T的博客-CSDN博客 建议先看一下先前

阿里云挖矿病毒解决

有一次,我们在阿里上的服务器收到这样的短信。 【阿里云】尊敬的xxxxxx: 经检测您的阿里云服务(ECS实例)xxxxxxxx存在挖矿活动。根据相关法规、政策的规定及监管部门的要求,请您于2023-02-27 00时前完成挖矿问题整改,否则您的服务将被关停,详情请查看邮件或阿里云站

记一次挖矿病毒的溯源

ps:因为项目保密的原因部分的截图是自己在本地的环境复现。 1. 起因 客户打电话过来说,公司web服务异常卡顿。起初以为是web服务缓存过多导致,重启几次无果后觉得可能是受到了攻击。起初以为是ddos攻击,然后去查看web服务器管理面板时发现网络链接很少,但是cpu占用

记·Linux挖矿病毒应急响应

朋友说他的机器被用来挖矿了,叫我帮他处理一下,正好锻炼锻炼应急响应能力。 top查看cup发现占用300%,确实是被用来挖矿了。 查看异常进程9926的pid端口,发现为空查找不到连接情况,怎么回事? 查看全部端口网络连接,发现pid被清除了,但是本地有异常端口连接情况,

Wannamine家族挖矿病毒处置

wannamine挖矿病毒主要通过入侵计算机来挖取门罗币,对于它的处置建议则是: 1.首先断开受感染机器的网络连接,实行网络隔离。 2.禁用随开机启动的恶意服务,一般服务名是由三个字符串列表随机组成: Windows、Microsoft、Network、Remote、Function、Secure、Application、Update、Time、

记一次挖矿木马样本分析

有一台vps被弱口令上马了 翻来翻去 找到个二进制文件如下 搜main函数可以判断是用shc加密shell脚本生成的二进制文件 在0000000000400F7E位置函数,找到了加载shell命令的位置 shc部分源码 尝试生成一个echo “helloworld”,看看shc生成的文件是什么构造 安装shc 加密后会得到一

网络安全之认识挖矿木马

比特币是以区块链技术为基础的虚拟加密货币,比特币具有匿名性和难以追踪的特点,经过十余年的发展,已成为网络黑产最爱使用的交易媒介。大多数勒索病毒在加密受害者数据后,会勒索代价高昂的比特币。比特币在2021年曾达到1枚6.4万美元的天价,比特币的获得需要高