-

JetBrains TeamCity 的严重缺陷可能会向攻击者暴露源代码和构建管道

未经身份验证的攻击者可能会利用 JetBrains TeamCity 持续集成和持续部署 (CI/CD) 软件中的一个严重安全漏洞在受影响的系统上实现远程代码执行。 该缺陷的编号为CVE-2023-42793(https://nvd.nist.gov/vuln/detail/CVE-2023-42793),CVSS 评分为 9.8,并已于2023 年 9 月 6 日负责任地披露后在TeamCity 版

-

【漏洞修复】 CVE Linux 系统应用漏洞修复笔记

此文章主要记录工作中遇到的漏洞以及修复过程。 名称 SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】【可验证】 详细描述 TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。TLS, SSH, IPSec协商及其他产品中使用的IDEA、DES及Triple DES密码或者3DES及

-

Nginx漏洞修复之目录穿越(目录遍历)漏洞复现及修复

前言 Nginx是一个高性能的HTTP和反向代理服务器,经常被做为反向代理,动态的部分被proxy_pass传递给后端端口,而静态文件需要Nginx来处理。 漏洞出现在服务器的静态文件中。如果静态文件存储在/home/目录下,而该目录在url中名字为files,那么就需要用alias设置目录的别名 。

-

【漏洞修复】docker 环境下,AMQP Cleartext认证漏洞,rabbitmq明文漏洞修复,超详细

目录 1、拷贝docker配置文件到本地 2、重新启动容器: 3、添加SSL插件: 4、查看启动结果 5、基于CMF-AMQP-Configuration来生成SSL自签名文件 6、使用JDK的Keytool工具,将服务器公钥转换为JKS格式 7、创建etc/rabbitmq/rabbitmq.conf(如果不存在) 8、添加证书登录用户 9、验证证书有效性 通过

-

【漏洞修复】Cisco IOS XE软件Web UI权限提升漏洞及修复方法

关于Cisco IOS XE软件Web UI权限提升漏洞及修复方法 Cisco IOS XE Unauthenticatd Remote Command Execution (CVE-2023-20198) (Direct Check) Severity:Critical Vulnerability Priority Rating (VPR): 10.0 Risk Factor: Critical CVSS v3.0 Base Score 10.0 运行Cisco IOS XE软件版本 16.x及更高版本 的产品才会受到影响。 Nexus产品、ACI、传

-

文件上传漏洞之漏洞的危害和修复方案

文件上传漏洞是指由于程序员未对上传的文件进行严格的验证与过滤,而导致的用户可以越过其本身权限向服务器上传可执行的动态脚本文件。 非法用户可以上传恶意文件(webshell)控制网站、服务器,上传webshell后门方便查看服务器信息、查看目录、执行系统命令。 客户端

-

Java代码漏洞检测-常见漏洞与修复建议

背景: 在工作中,项目交付团队在交付项目时,客户方可能会有项目安全要求,会使用一些第三方工具(奇安信等)对项目代码进行扫描,特别是一些对安全性要求比较高的企业,比如涉及到一些证券公司、银行、金融等。他们会在项目上线前进行代码安全检测,通过了对方

-

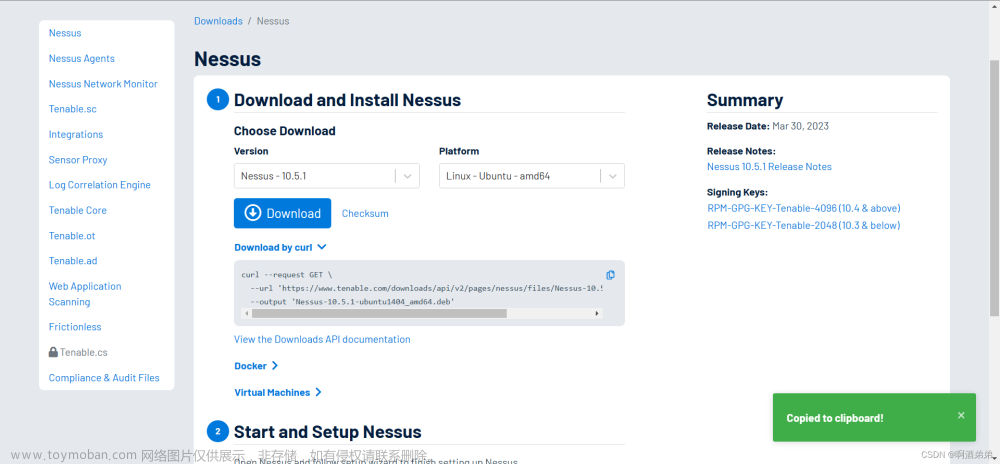

Nessus漏洞扫描以及OpenSSH漏洞修复验证

主机 IP地址 资源 kali 192.168.200.128 5GB内存/4CPU CentOS7.5 192.168.200.129 2GB内存/2CPU https://www.tenable.com/downloads/nessus?loginAttempted=true 中间有注册激活账户的信息照实际情况填就行 username:admin password:123456 初始化完就进来了 这里在线激活只有16个IP地址可供使用,所以可以给虚拟机打个快

-

漏洞修复--OpenSSH权限提升漏洞(CVE-2021-41617)

官方已发布安全版本修复漏洞,腾讯安全专家建议受影响的用户请尽快更新至安全版本。 安全版本:OpenSSH 8.8 用户可根据所使用的发行版本,升级修复。 查看OpenSSH版本:rpm -qa | grep openssh 升级OpenSSL版本:yum -y install openssh centos7 用户,建议升级到如下版本:openssh-7.4p1-22.el7

-

【Redis升级---修复代码注入漏洞、缓冲区错误漏洞】

👈【上一篇】 💖The Begin💖 点点关注,收藏不迷路💖 【下一篇】👉 1.1 ⛳ 组件名称---- Redis 1.2 ⛳ 组件版本---- V4.0.8 1.3 ⛳ 是否合规---- 否 1.4 ⛳ 漏洞类型---- 中间件漏洞 1.5 ⛳ 漏洞类型---- 涉及漏洞编号 CVE编号: CVE-2022-0543 CNNVD编号: CNNVD-202202-1622 ----Redis 代码注入漏洞 C

-

脆弱的SSL加密算法漏洞原理以及修复方法_检测到目标服务支持ssl弱加密算法漏洞修复

可以这样建立一个仅使用SSLv2协议及其密码算法的服务器: httpd.conf SSLProtocol -all +SSLv2 SSLCipherSuite SSLv2:+HIGH:+MEDIUM:+LOW:+EXP 3、 如何建立一个仅接受强加密请求的SSL服务器: 如下设置为仅使用最强的七种密码算法: httpd.conf SSLProtocol all SSLCipherSuite HIGH:MEDIUM 4、 如何建立一个仅接受

-

Nacos提权漏洞修复

Nacos 提供了一组简单易用的特性集,帮助您快速实现动态服务发现、服务配置、服务元数据及流量管理。若您Nacos未修改 secret.key,则攻击者可利用默认secret.key生成JWT Token,从而造成权限绕过访问到相关API接口。 Nacos 官方于 2023年3月2日发布 2.2.0.1 版本。该版本移除了默认鉴权

-

漏洞修复方法

解决办法: (1)在防火墙上禁止对内网6000/TCP端口的访问,以限制未授权的X访问 (2)在X Server所在主机上执行xhost命令限制X Client所在IP 注: systemctl命令的实质是管理和操作systemd下的Unit; Linux netstat 命令用于显示网络状态。 参考地址:https://blog.csdn.net/ximenjianxue/article/det

-

Microsoft系统漏洞修复

近期收到服务器系统漏洞扫描,发现很多关于Microsoft本身的系统漏洞。 有很多新手不知道怎么去修复系统漏洞,害怕一旦修复出问题,自己要担责。 我这里讲解下怎么准备的去寻找漏洞,并把它修复的过程。 我已下列的漏洞为例:IIS \\\"IP and domain restrictions\\\" 绕过漏洞(CVE-2014

-

Hadoop生态漏洞修复记录

漏洞一: 端口:8088 协议:TCP 服务:radan-http 漏洞: Apache Hadoop YARN 资源管理器 REST API未授权访问漏洞【原理扫描】 官方建议修复方案: 临时解决方案: 通过系统内置防火墙只允许端口被业务主机访问 厂商解决方案: 更新Hadoop到2.X以上版本并启用Kerberos认证功能,禁止匿名