-

六足灾后探测机器人:设计、结构、传感器与控制系统

本文介绍了中国石油大学(北京)研究团队设计的六足灾后探测机器人,包括机器人的设计背景、场景设计、技术路线、技术实现和项目创新点。详细介绍了机器人的机械结构、传感器系统和控制系统,以及未来的发展方向和优化建议。

-

六足灾后探测机器人:设计、结构、传感器与控制系统

本文介绍了中国石油大学(北京)研究团队设计的六足灾后探测机器人,包括机器人的设计背景、场景设计、技术路线、技术实现和项目创新点。详细介绍了机器人的机械结构、传感器系统和控制系统,以及未来的发展方向和优化建议。

-

题目:灾后重建

B地区在地震过后,所有村庄都造成了一定的损毁,而这场地震却没对公路造成什么影响。但是在村庄重建好之前,所有与未重建完成的村庄的公路均无法通车。换句话说,只有连接着两个重建完成的村庄的公路才能通车,只能到达重建完成的村庄。 给出B地区的村庄数N,村庄

-

GIS在地质灾害危险性评估与灾后重建中的应用教程

详情点击链接:GIS在地质灾害危险性评估与灾后重建中的实践技术应用 前言 地质灾害是指全球地壳自然地质演化过程中,由于地球内动力、外动力或者人为地质动力作用下导致的自然地质和人类的自然灾害突发事件。由于降水、地震等自然作用下,地质灾害在世界范围内频

-

2015年蓝桥杯省赛C/C++ A组 灾后重建题解(100分)

10. 灾后重建 Pear市一共有N(=50000)个居民点,居民点之间有M(=200000)条双向道路相连。这些居民点两两之间都可以通过双向道路到达。这种情况一直持续到最近,一次严重的地震毁坏了全部M条道路。 震后,Pear打算修复其中一些道路,修理第i条道路需要Pi的时间。不过,

-

(文章复现)面向配电网韧性提升的移动储能预布局与动态调度策略(2)-灾后调度matlab代码

[1]王月汉,刘文霞,姚齐,万海洋,何剑,熊雪君.面向配电网韧性提升的移动储能预布局与动态调度策略[J].电力系统自动化,2022,46(15):37-45. 灾后调度阶段 以故障持续时间内负荷削减功率加权值最小为目标,建立了多源协同的灾后恢复优化模型,通过动态调度移动储能、电动

-

GIS在地质灾害危险性评估与灾后重建中的实践技术应用及python机器学习灾害易发性评价模型建立与优化

地质灾害是指全球地壳自然地质演化过程中,由于地球内动力、外动力或者人为地质动力作用下导致的自然地质和人类的自然灾害突发事件。由于降水、地震等自然作用下,地质灾害在世界范围内频繁发生。我国除滑坡灾害外,还包括崩塌、泥石流、地面沉降等各种地质灾害

-

【探测器】opencv显示探测器的raw图像

对于探测器(相对于可见光成像的相机,这里的探测器指的是对X光成像的相机)。 RAW文件几乎是未经过处理而直接从CCD或CMOS上得到的信息。 RAW格式是无损格式,相比于JPG格式,RAW格式的好处有很多,它会记录下成像的的所有细节,这些细节在后期您可以根据场景进行修改。

-

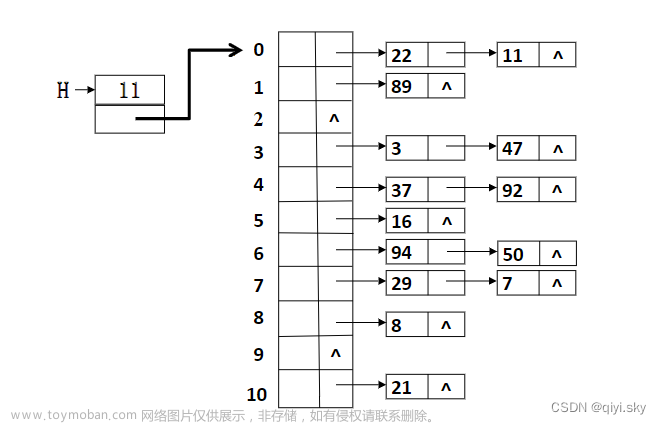

数据结构和算法——哈希查找冲突处理方法(开放地址法-线性探测、平方探测、双散列探测、再散列,分离链接法)

目录 开放地址法(Open Addressing) 线性探测(Linear Probing) 散列表查找性能分析 平方探测(Quadratic Probing) 定理 平方探测法的查找与插入 双散列探测法(Double Hashing) 再散列(Rehashing) 分离链接法(Separate Chaining) 平均查找次数 分离链接法的散列表实现 常用处理冲突的

-

Kubernetes(k8s)健康性检查:livenessprobe探测和readinessprobe探测

目录 一.系统环境 二.前言 三.Kubernetes健康性检查简介 四.创建没有探测机制的pod 五.添加livenessprobe探测 5.1 使用command的方式进行livenessprobe探测 5.2 使用httpGet的方式进行livenessprobe探测 5.3 使用tcpSocket的方式进行livenessprobe探测 六.readinessprobe探测 七.总结 本文主要基于Kubernetes1.

-

Hash(散列)冲突解决之线性探测再散列和二次探测再散列

H(key) = key %13,key 为,采用开放地址法中的线性探测再散列解决冲突,依次输入11 个,16,74,60,43,54,90,46,31,29,88,77,构造哈希表 如图,例如 16%13=3,将16放入3号位置,29%13 = 3,将29放入3号位置,而此时3号位已经有元素。 就顺着表往后放,直到6号没

-

《红蓝攻防对抗实战》二.内网探测协议出网之TCP/UDP协议探测出网

目录 一.TCP/UDP协议探测出网 1.NC工具探测TCP协议出网 2.Telnet命令探测TCP协议出网 3.UDP协议探测出网 当红队人员在进行内网渗透时,经常会遇到目标主机不出网的场景,而主机不出网的原因有很多,常见的原因例如目标主机未设置网关,被防火墙或者其他防护设备拦截设置了

-

查找算法【哈希表】 - 处理冲突的方法:开放地址法-二次探测法 & 随机探测法 & 再散列法

查找算法【哈希表】 - 处理冲突的方法:开放地址法-二次探测法 随机探测法 再散列法 【二次探测法】 二次探测法指采用前后跳跃式探测的方法,发生冲突时,向后1位探测,向前1位探测,向后2^2 位探测,向前2^2 位探测……以跳跃式探测,避免堆积。 二次探测的增量序列为

-

渗透测试-漏洞探测

浅谈一下web漏洞榜Top10! 1. SQL注入漏洞:通过在Web应用程序中注入恶意SQL语句,攻击者可以获取或修改敏感数据、控制Web应用程序等。 2. XSS攻击:跨站脚本攻击漏洞是一种利用Web应用程序中的漏洞,在用户的浏览器中注入恶意代码,例如JavaScript代码,从而攻击用户的计算机

-

网络质量探测

目录 一.BFD监测网络状态 二. NQA检测网络状态 一.BFD监测网络状态 BFD(BidrectionaL Forwarding Detection 双向转发检测)用于快速检测系统设备之间的发送和接受两个方向的通信故障,并在出现故障时通知生成应用。BFD 广泛用于链路故障检测,并能实现与接口、静态路由、动态路由等联