内存加密上下文(MEC)

内存加密上下文是与内存区域相关联的加密配置,由MMU分配。

MEC是Arm Realm Management Extension(RME)的扩展。RME系统架构要求对Realm、Secure和Root PAS进行加密。用于每个PAS的加密密钥、调整或加密上下文在该PAS内是全局的。例如,对于Realm PAS,所有Realm内存使用相同的加密上下文。有了MEC,这个概念被扩展了,特别是对于Realm PAS,我们允许每个Realm都具有唯一的加密上下文。这为RME已经提供的隔离提供了额外的深度防御。Realms和RMM本身都可以有独立的加密。

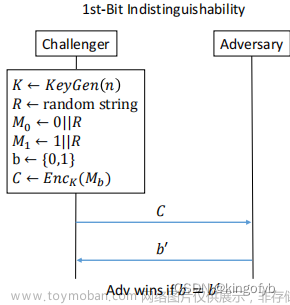

MECID是与不同Memory Encryption Contexts相关联的标识标签。MECID分配给系统中的不同软件实体,例如Realms或RMM。在下图中,每个Realm都有一个单独的MECID:

MECID本身不是系统全局标识符。要成为系统全局标识符,它们必须与物理地址(PA)空间相关联。文章来源:https://www.toymoban.com/news/detail-769343.html

MECID由软件分配(由RMM分配给Realm PAS),使用系统寄存器值和页表位的组合。MEC允许软件主体、Realms和RMM使用多个MECID寄存器,使用页表位选择应用于与该软件主体映射的特定内存区域的哪个MECID寄存器。例如,这使得RMM可以使用一个MECID寄存器来管理其自己的数据结构,使用另一个MECID寄存器来管理当前正在管理的Realm的数据结构,例如Realm的阶段页表。对于Realm来说,访问多个MECID寄存器意味着它可以与其他Realm文章来源地址https://www.toymoban.com/news/detail-769343.html

到了这里,关于ARM CCA机密计算软件架构之内存加密上下文(MEC)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!