在日常的软件开发中,我们常常需要与第三方系统进行集成,获取数据或提供服务。为了确保安全性和用户友好性,单点登录(Single Sign-On,简称SSO)是一项重要的功能。OAuth 2.0协议是一个被广泛采用的授权框架,通过它可以实现第三方接口的单点登录功能。

如何使用OAuth 2.0协议实现第三方接口的单点登录功能,我们将按照以下步骤进行:

理解OAuth 2.0协议的基本概念和工作原理

在我们的系统中实现OAuth 2.0的服务端模块

进行第三方接口的注册和配置

完成授权流程和单点登录功能的实现

前面四点无法解决,可以查看扩展补充

1.理解OAuth 2.0协议的基本概念和工作原理

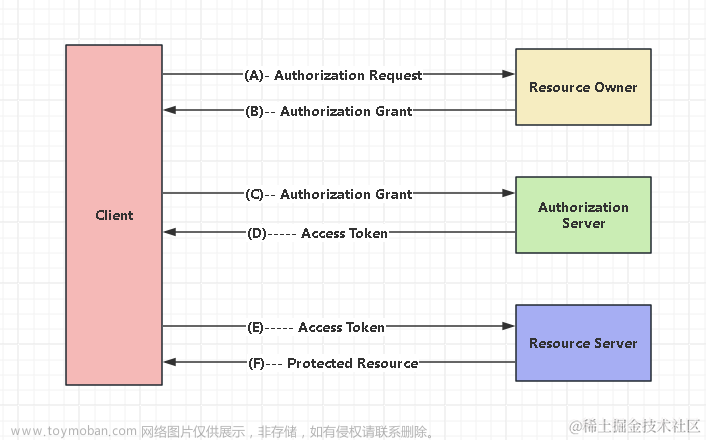

OAuth 2.0是一种授权框架,用于允许用户授权第三方应用访问他们在资源拥有者(例如我们的系统)上保存的受保护资源。它通过将授权过程分为多个步骤来实现安全的身份验证和授权机制。

OAuth 2.0涉及以下几个主要角色:

资源拥有者:也就是我们的系统的用户,他们可以授予第三方应用对其资源的访问权限。

客户端:第三方应用,希望获得资源拥有者的授权以访问受保护的资源。

授权服务器:负责验证资源拥有者的身份并颁发访问令牌。

资源服务器:存储和提供受保护资源的服务器。

2. 在我们的系统中实现OAuth 2.0的服务端模块

要实现OAuth 2.0的服务端模块,我们需要使用适合我们编程语言的OAuth 2.0库或框架。这些库通常会提供必要的接口和功能来处理授权请求、生成令牌和验证令牌等操作。

首先,我们需要创建一个OAuth 2.0的客户端应用,并获取客户端ID和客户端密钥。这些信息将在后续的配置步骤中使用。

接下来,我们需要在我们的系统中实现以下功能:

提供一个授权页面,将用户引导到第三方应用进行授权。

接收从第三方应用返回的授权码,并通过该授权码向授权服务器请求访问令牌。

存储访问令牌,并提供API接口来验证令牌的有效性。

3. 进行第三方接口的注册和配置

为了使第三方系统能够访问我们的系统,我们需要进行相应的注册和配置。具体步骤如下:

在第三方系统中创建一个应用,并获取其客户端ID和客户端密钥。

配置第三方系统的回调URL,使其指向我们的系统中处理授权流程的相关接口。

根据第三方系统的要求,我们可能还需要提供其他必要的信息,如重定向URL、权限范围等。

4. 完成授权流程和单点登录功能的实现

一旦我们的系统和第三方系统完成了注册和配置,我们就可以开始实现授权流程和单点登录功能了。具体步骤如下:

用户访问我们的系统,并选择使用第三方登录。

我们的系统将用户重定向到第三方系统的授权页面,请求用户进行授权。

第三方系统验证用户身份并颁发授权码。

用户被重定向回我们的系统,并携带授权码。

我们的系统通过授权码向第三方系统的授权服务器请求访问令牌。

第三方系统验证授权码,并颁发访问令牌给我们的系统。

我们的系统存储访问令牌,并将其与用户关联起来。

当用户再次访问我们的系统时,我们可以使用存储的访问令牌来验证用户的身份,并提供单点登录功能。

通过上述步骤,我们成功地实现了使用OAuth 2.0协议来实现第三方接口的单点登录功能。用户可以通过第三方系统进行授权,并在我们的系统中访问受保护的资源。

需要注意的是,为了确保安全性,我们应该使用HTTPS来保护整个授权流程和令牌的传输。此外,我们还应该定期检查访问令牌的有效性,并根据需要进行刷新。

扩展补充

在使用OAuth 2.0协议实现第三方单点登录时,你需要考虑以下步骤:

注册应用: 你需要在第三方的系统中注册你的应用,这一般会生成一个客户端ID和客户端密钥。这些信息在实现OAuth 2.0授权流程时将会用到。

选择授权类型: OAuth 2.0支持多种授权类型,包括授权码模式、隐式授权模式、密码模式等。根据你的需求选择一个合适的授权类型。

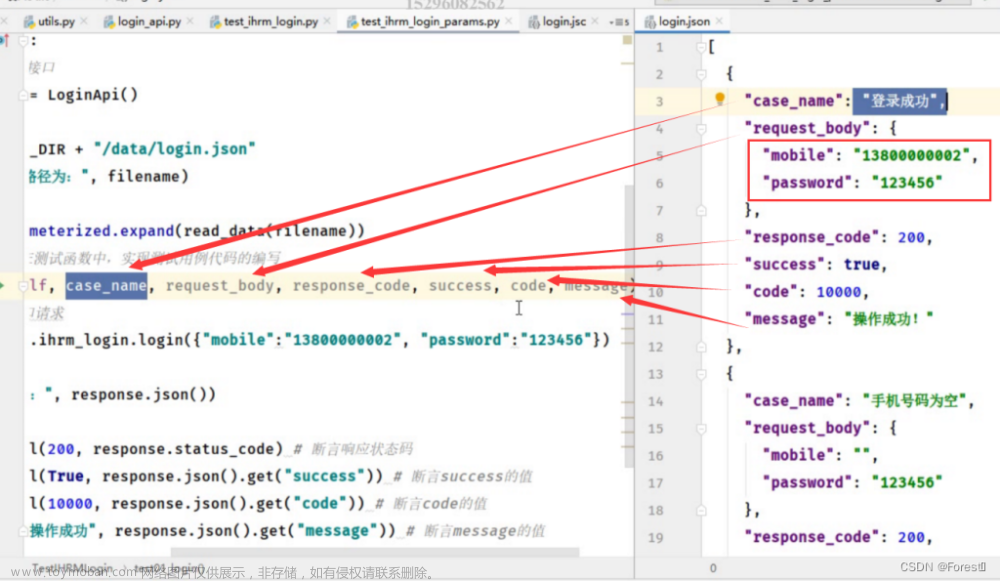

实现授权请求: 在用户需要登录时,你的应用向第三方系统发送一个授权请求,包括你在第一步中注册获得的客户端ID、授权类型、回调URL等信息。

用户登录并授权: 用户在第三方系统中登录,并授权你的应用访问他们的数据。这通常包括用户的身份信息等。

接收授权码或令牌: 在用户授权成功后,第三方系统会重定向到你在授权请求中指定的回调URL,并附带一个授权码(授权码模式)或访问令牌(隐式授权模式)。

使用授权码或令牌获取用户信息: 你的应用收到授权码或令牌后,需要使用这些信息向第三方系统请求获取用户的详细信息。这可能涉及到发起一个HTTP请求,携带相应的参数。

处理用户信息: 一旦获取到用户信息,你可以在你的应用中使用这些信息进行单点登录,或者进行其他相关操作。

授权码模式的示例

构建授权请求的URL:

GET /authorize?response_type=code&client_id=YOUR_CLIENT_ID&redirect_uri=YOUR_REDIRECT_URI&scope=openid%20profile&state=YOUR_STATE

用户登录并授权后,重定向到你的回调URL,并附带授权码:

GET /callback?code=AUTHORIZATION_CODE&state=YOUR_STATE

使用授权码获取访问令牌:

POST /token grant_type=authorization_code&code=AUTHORIZATION_CODE&redirect_uri=YOUR_REDIRECT_URI&client_id=YOUR_CLIENT_ID&client_secret=YOUR_CLIENT_SECRET

请注意,具体的实现方式可能因第三方系统的要求而有所不同,因此建议查阅第三方系统的文档以获取详细的信息。

疑问:假设一个场景,A第三方系统,用户登录了A系统,使用了Oauth2协议认证想在A系统点击一个按钮跳转登录B系统,B系统提供了域名进入A系统进行注册获取客户端ID, 现在用户在A系统点击这个按钮要登录B系统,B系统如何知道用户在A系统要登录了呢

解决方案:

如果是【A、B系统都是对接了统一身份认证平台的系统】的话,访问A、B系统时,A、B系统都会跳转到统一身份认证平台的authorize接口,验证是否登录,一般通过cookie令牌判断是否登录。

如果已经登录,将增加code参数跳转回A、B系统。A、B系统再通过code换token,再获取用户信息

如果没有登录,将跳转到统一身份认证平台的登录界面文章来源:https://www.toymoban.com/diary/share/631.html

文章来源地址https://www.toymoban.com/diary/share/631.html

到此这篇关于使用OAuth 2.0实现第三方接口的单点登录功能的文章就介绍到这了,更多相关内容可以在右上角搜索或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!