一:信息搜集

首先第一步就是使用fping来查看靶机的ip

使用命令fping -aqg ip

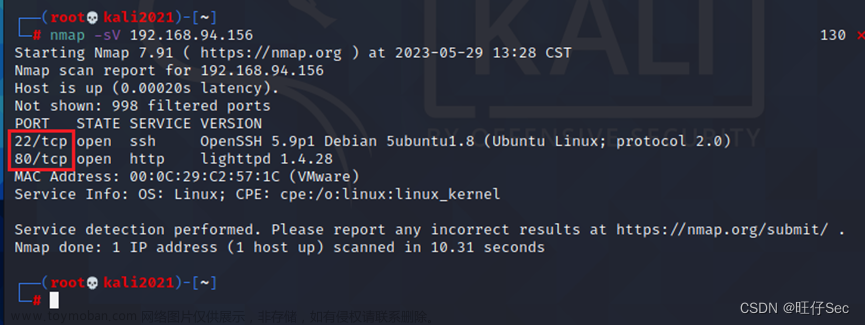

使用nmap -sS -p-进行扫描

发现开启了4个端口,分别是22,80,111,45186

再使用nmap的-sV扫描详细信息进行扫描,查看版本号判断是否存在漏洞

二:思路

一般来说这样的端口,我会先从80端口开始,看是否存在登录页面,是否存在弱口令,是否存在sql注入,dirb遍历目录,查看是否有可疑的目录,使用指纹识别查看cms版本是否存在漏洞

在就是22端口,是否存在弱口令连接,或者使用模块进行爆破

三:漏洞利用

使用指纹识别来查看cms版本号

发现cms版本为Drup

输入命令msfconsole进入kali渗透平台

输入命令search Drupa搜索关于该cms版本的漏洞模块

use选择1模块,show payloads查看并选择payload

Show options查看必须配置的参数,进行配置,run启动该模块

成功获取到会话,sysinfo查看靶机信息

因为是Linux那么我们接下来输入的命令也得是Linux的,ls查看一下有什么文件,发现有一个flag1.txt,查看

flag1=Every good CMS needs a config file - and so do you.

一般来说一个CMS都有一个配置文件,使用find查找

发现有一个settings.php文件,查看一下

发现了flag2

Brute force and dictionary attacks aren't the

only ways to gain access (and you WILL need access).

What can you do with these credentials?

还发现了很多提示flag2的意思是

暴力攻击和字典攻击并不是获得访问权限的唯一方法(您将需要访问权限)

你能用这些证书做什么?

分析下面框的这里,发现是一个mysql数据库的内容,库名,账号密码

database为drupaldb

username为dbuser

password为R0ck3t

有这个信息那么就应有mysql数据库,我们进行连接一下

我这里因为靶机出了点问题,连不进去了,一般来说那个网站的密码都会是在库里面,有一个name,还有一个password,用来进行登入网站后台

就下一个思路

因为我们还没全部看完目录,有可能外面etc有东西,或者是桌面上

先进入etc下ls查看

发现了passwd,查看一下

发现给到了一个flag4的路径,我们跟着查看一下,说不定flag4就在这里

Flag4:

Can you use this same method to find or access the flag in root?

Probably. But perhaps it's not that easy. Or maybe it is?

翻译来提示意思就是:

您可以使用相同的方法在根目录中查找或访问标志吗?

可能。但也许并没有那么容易。也许是这样?

进入到root目录,ls查看发现没有什么有用或者敏感的文件

又想到刚刚看见的用户flag4是ssh用户名,我们使用hydra进行ssh爆破,

直接连接一手

打开flag4.txt,提示要find提权

文章来源:https://www.toymoban.com/news/detail-400139.html

文章来源:https://www.toymoban.com/news/detail-400139.html

找到了最后一个flag文章来源地址https://www.toymoban.com/news/detail-400139.html

到了这里,关于DC-1靶机渗透(教程以及思路)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[Vulnhub靶机] DC-1](https://imgs.yssmx.com/Uploads/2024/01/808191-1.png)