1 工具下载

- shiro反序列化漏洞综合利用工具v2.2下载:

链接:https://pan.baidu.com/s/1kvQEMrMP-PZ4K1eGwAP0_Q?pwd=zbgp

提取码:zbgp - 其他工具下载:

除了该工具之外,github上还有其他大佬贡献的各种工具,有许多python编写的工具,功能简单,可以作为理解shiro漏洞原理并编写自己工具的教材。

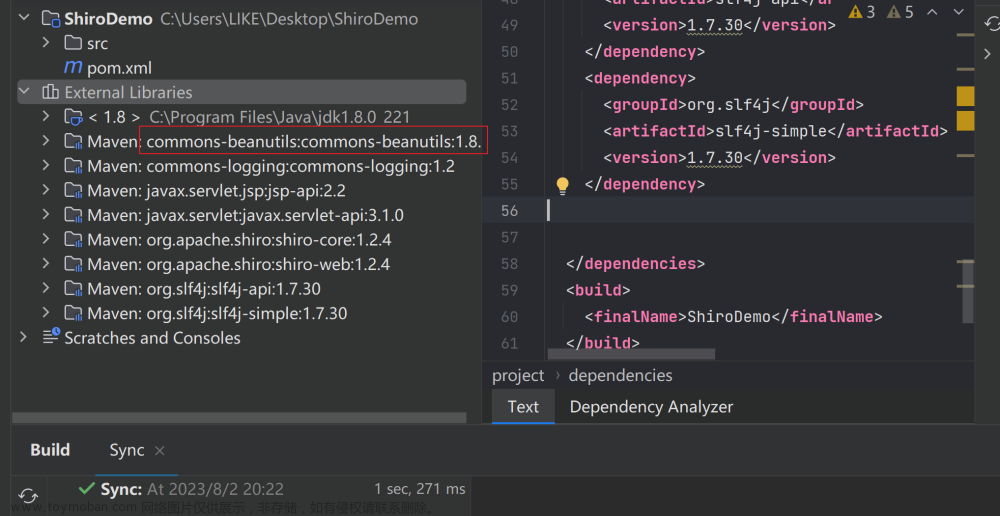

2 依赖环境安装

- 说明:shiro反序列化漏洞综合利用工具v2.2是采用java编写的,需要使用java8环境来解析

-

下载java8环境:可以在官网下载java8的安装包,根据自己系统情况选择适合自己的安装包。如果是win64系统可以按网盘链接下载:https://pan.baidu.com/s/1Yg7fq5_5zOMR6UphAA896w?pwd=e7hk 提取码:e7hk。

- 安装java8。右键刚下载到的exe安装包,以管理员方式运行,建议采用默认选项。

-

设置系统环境变量。如下图新增JAVA HOME参数设置值为java的安装路径,并在path参数中新增两个值。

-

验证是否安装成功。按win+R弹出cmd窗口,输入命令

java -version,查看回显版本是否如下图,以1.8开头说明安装成功。

- 对于原先有安装其他版本导致无法查询到Java8的,请另找教程解决。

3 使用

- 找到刚下载的“shiro反序列化漏洞综合利用工具v2.2”,解压,打开文件夹,可以看到里面有一个jar文件和一个文件夹,文件夹内的文件是存放key的字典。

- 在该层文件夹地址栏处输入cmd并回车,打开终端,此时终端的路径定位在该文件夹处。

- 输入命令

java -jar shiro_attack-2.2.jar,以java环境执行该文件。

- 弹出工具窗口如下。

- 具体使用方法在后续复现过程中再体现。

文章来源地址https://www.toymoban.com/news/detail-400353.html

文章来源:https://www.toymoban.com/news/detail-400353.html

到了这里,关于【shiro】shiro反序列化漏洞综合利用工具v2.2(下载、安装、使用)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!