初次接触CTF的Misc方向,在这里详细记录一下。

1.准备工具:

CTFtools

CTFCracktools

010 editor

2.题目准备

攻防世界下载附件,如图。解压得到cipher.txt。

然后记事本打开:

看到出现了A-F的字符,初步判定是十六进制,即hex文件。

复制,使用CTFtools,常见解码-Hex-str:

得到result处的结果。看到46ESAB,猜想是BASE64编码,但是由于BASE64的可打印字符只有+、/、0~9、A~Z、a~z,不存在“_”,所以从UEs开始才是真正的BASE64编码线索。

得到了截开的线索,我们直接尝试用CTFCracktools转字符串:

PK,flag.txt,明示这是个zip文件了。这样就知道了题目所说的文件类型。于是把BASE64码转换为十六进制,网上找一个转换工具即可(也可以自己写):

result放进txt:

如果你直接把它改成zip是不行的,报错原因:你需要去掉“,”、“[]”才是真正的十六进制码!!!

解决办法:肯定不能一个一个删,可以用Word查找逗号,一次性全部清除(我没试过),或者用010 editor把它们全部替换为无字符。

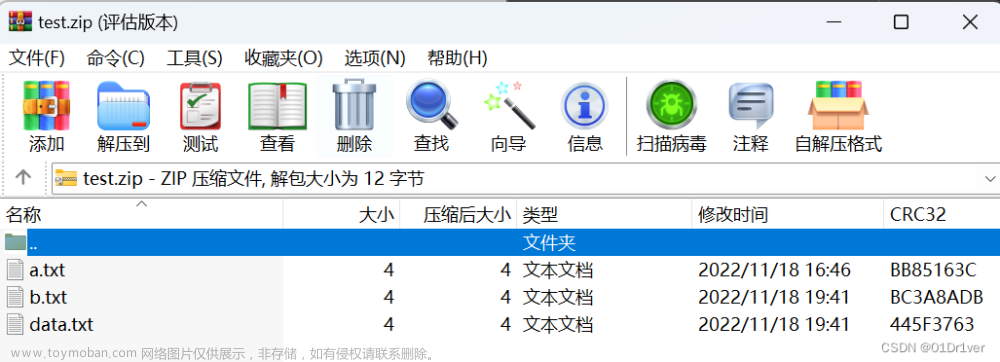

另存为zip文件,找到了flag.txt,夺旗成功!

3.总结

题目的关键就在于识别十六进制——掌握BASE64的可打印字符——记住要去掉逗号和括号。难度不大。文章来源:https://www.toymoban.com/news/detail-401281.html

参考:【CTF每日一题系列】攻防世界 Misc文件类型 GFSJ1050_哔哩哔哩_bilibili文章来源地址https://www.toymoban.com/news/detail-401281.html

到了这里,关于CTF-Misc 文件类型 详细解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[青少年CTF]-MISC WP(二)](https://imgs.yssmx.com/Uploads/2024/02/626327-1.png)