麻辣香锅病毒介绍

“麻辣香锅“病毒由于其早期版本病毒模块所在目录为” Mlxg_km “因此得名,该病毒通过小马激活,暴风激活,KMS激活等激活工具进行传播,用户中毒后首页会被劫持到病毒作者预设的跳转链接

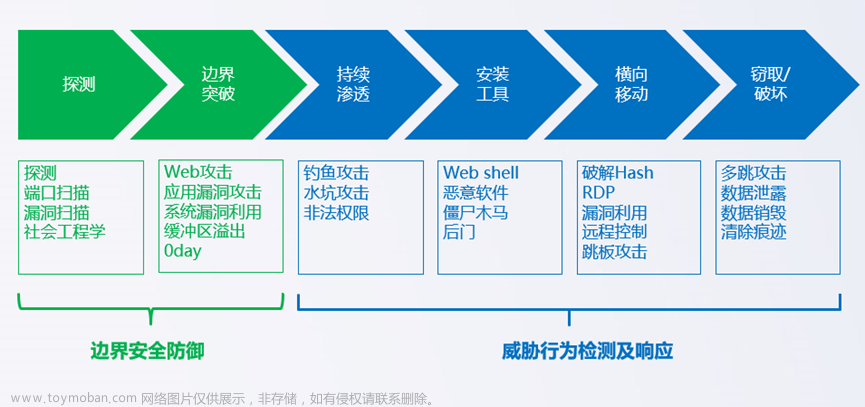

病毒恶意行为流程图,如下图所示:

特征

wrme.exe模块会启动执行模块wuhost.exe和wdlogin.exe。同时会收集终端用户的MAC地址,CPU, GPU, 系统版本,安装的杀软等信息,加密发送到C&C服务器(du.testjj.com:8083)

处置

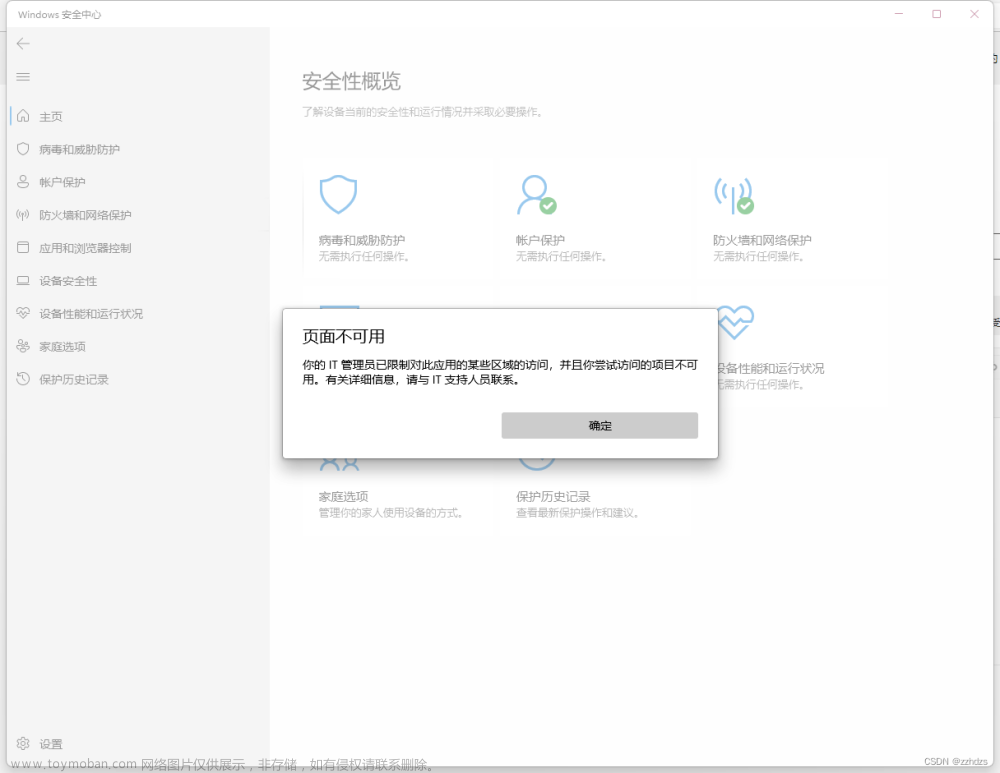

经最近处理的几起麻辣香锅病毒处置事件,杀软(企业级天擎防病毒、360安全卫士、火绒、火绒麻辣香锅专杀工具)无法彻底查杀,在查杀后依然有访问du.testjj.com的威胁情报告警

建议手动处理,下面是在WB社区讨论的经验

1. 进入安全模式

2. 删除如下文件或文件夹: %localappdata%\Microsoft\WindowsApps目录下的所有.sys文件 删除隐藏文件夹:%Appdata% \5kBitComet(随机命名文件夹) %temp%\J833.exe(随机命名文件)

3. 重启后进入系统;

4. 删除系统激活下的KMS激活、暴风激活、小马激活等所有文件;

5. 删除Mlxg_km文件夹以及该目录下所有文件;

6. 删除以下6个服务:(一般会驻留3~4个服务) R、LSI_SAS2I、iaLPSS1z、UmFIFILE、HVTPS、tbtool; 使用everything手动查找wrme.exe、wdlogin.exe、wccenter.exe、wuhost.exe等文件并删除。为了方便判断,首先安装文件搜索工具Everything,官网链接http://www.voidtools.com/

7.使用hosts拉黑域名du.testjj.com、da.testiu.com

C:\Windows\System32\drivers\etc\hosts

文章来源:https://www.toymoban.com/news/detail-401737.html

文章来源:https://www.toymoban.com/news/detail-401737.html

8.因为麻辣香锅是劫持浏览器主页,有必要的话,清除所有数据并重装浏览器文章来源地址https://www.toymoban.com/news/detail-401737.html

到了这里,关于麻辣香锅病毒处置的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!