「作者简介」:CSDN top100、阿里云博客专家、华为云享专家、网络安全领域优质创作者

「推荐专栏」:对网络安全感兴趣的小伙伴可以关注专栏《网络安全入门到精通》

一、查看日志

Windows系统日志存放在 C:\Windows\System32\winevt\Logs\目录下,使用系统自带的【事件查看器】来查看

WIN + R,输入 eventvwr,打开事件查看器。

二、日志分类

应急时,我们通常只关注安全、系统、应用程序这三种日志,也就是上图中,红线框出来的三个,分别对应Logs目录下的Security.evtx,System.evtx,Application.evtx 文件。

- 系统日志:记录系统进程、设备磁盘活动等,比如系统进程的启动/停止/暂停,设备驱动无法正常启动或停止。

- 安全日志:记录安全性事件,比如用户登录/注销/权限变更,文件及文件夹访问等,是应急响应最常用的日志。

- 应用程序日志:记录系统安装的应用程序软件的运行日志。

Windows日志有五种事件类型,每条日志有且只有一种类型。

- 信息(Information):应用程序、驱动程序或服务成功操作的事件。

- 警告(Warning):可能会发生的问题,比如磁盘空间不足。

- 错误(Error):功能和数据丢失。

- 成功审核(Success audit):安全性日志,记录用户、策略、访问等事件,比如登录成功。

- 失败审核(Failure audit):登录失败事件,比如用户访问网络驱动器失败。

三、筛选日志

右键系统或安全日志 - 【筛选当前日志】,根据事件ID(Event id)筛选日志,快速定位入侵事件。

右键系统或安全日志 - 【属性】,可以查看/修改日志路径和默认保存大小。

提示:每种日志默认保存20MB,超过时将会覆盖最早的记录,部分基线检查要求保留90天以上的系统日志,可以在这里按需配置。

四、事件ID

日志排查时,通常会根据事件ID搜索日志。

1、安全日志

用户登录事件:

- 4624:登录成功

- 4625:登录失败

- 4634:注销本地登录用户

- 4647:注销远程登录的用户

- 4648:使用显式凭证尝试登录

- 4672:新登录的用户被分配管理员权限

用户管理事件:

- 4720:新建用户

- 4722:启用新用户

- 4724:修改用户密码

- 4725:禁用用户

- 4726:删除用户

- 4731:创建用户组

- 4732:添加用户到用户组

- 4733:从组中删除用户

- 4734:删除用户组。

- 4735:安全组更改

- 4738:修改用户账户

- 4798:枚举本地用户组

1.1、登录类型

(4624)登录成功事件中包含登录类型,也就是用户登录的方式,这对排查很有帮助。

常见的登录类型有以下几种:

| 登录类型 | 描述 | 说明 |

|---|---|---|

| 2 | 交互式登录 | 本地登录 |

| 3 | 网络 | 连接到共享文件或共享打印机 |

| 4 | 批处理 | 计划任务启动 |

| 5 | 服务 | 每种服务都被配置在某个特定的账号下运行 |

| 7 | 解锁 | 屏保解锁 |

| 8 | 网络明文 | FTP这类,登录的密码在网络上明文传输的方式 |

| 9 | 新凭证 | 使用/Netonly参数的RUNAS命令运行一个程序 |

| 10 | 远程交互 | 远程桌面等远程协助方式登录 |

| 11 | 缓存交互 | 使用域用户登录却没有域控制器可用 |

2、系统日志

- 104:日志被清除

- 1074:开机、关机、重启时间及原因

- 6005:日志服务启动,表示这天正常启动了系统

五、分析案例

通过筛选事件ID,可以大致推断出攻击类型。

例:筛选4625事件,发现某一段事件集中出现大量登录失败事件,可能受到了暴力破解。

例:筛选4647事件,发现一条4647事件,可能已经瘪远程登录提权,并事后注销了提权账号,需与用户确认。

例:筛选4724事件,发现一条4724事件,确认非用户本人操作,则可能是攻击者修改了不常用的用户密码企图维权。

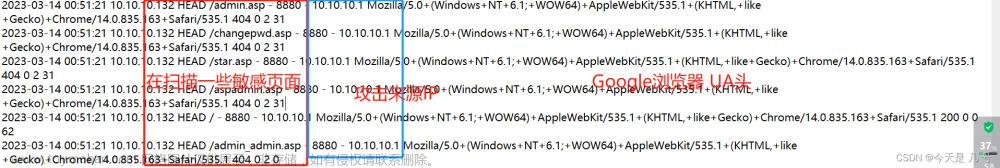

六、Web应用日志

从Web应用日志中,可以分析攻击者在什么时间、使用哪个IP,访问了哪个网站。

1、IIS

IIS日志通常存放在%systemroot%\system32\logfiles\W3SVC1\目录。

日志文件由时间命名。

会记录请求IP、请求方法(Get/Post)、请求url、请求端口、浏览器UserAgent等。

2、Apache

Apache日志存放在<Apache安装路径>/apache/logs/ 目录,httpd.conf也可以配置日志存放位置

access_log/access.log日志记录成功的请求。error_log/error.log日志记录失败的请求。

日志格式如下:

127.0.0.1 - - [08/Jun/2021:11:43:08 +0800] “GET /sqli-labs/index.html_files/freemind2html.css HTTP/1.1” 200 1335

字段解释:

- 远程主机IP:127.0.0.1

- 电子邮箱:-

- 登录名:-

- 请求时间:[08/Jun/2021:11:43:08 +0800]

- 请求类型:“GET /sqli-labs/index.html_files/freemind2html.css HTTP/1.1”

- 请求状态码:200

- 发送字节数:1335

3、Tomcat

Tomcat日志存放在<Tomcat安装路径>/logs 目录,也可以在Server.xml中配置日志存放位置。

<Valve className="org.apache.catalina.valves.AccessLogValve">

directory="logs" prefix="localhost_access_log."

suffix=".txt"

pattern="common" resolveHosts="false"/>

4、Nginx

access.log日志记录访问日志。

error.log日志记录错误日志。

5、WebLogic

WebLogic日志存放路径如下

WebLogic 8.x版本:WebLogic安装路径\user_projects\domains\

WebLogic 9及以后版本:WebLogic安装路径\user_projects\domains\\servers\\logs\

6、Jboss

Jboss默认不记录WEB访问日志,可以在server.xml中开启。

默认位置:<Jboss安装路径>/server/default/log/

高品质的视频越来越受欢迎,作为想要入职视频创作、剪辑与制作行业的人,需要不断提升自身的能力,才能不断收集到好的素材,有新颖的创意,有娴熟的剪辑技巧,有不断满足观看者的特效,

本书将会循序渐进地为你讲解相关的操作和技巧。本书共 12 章,内容包括:了解剪辑思维和剪映,处理和美化视频画面、调整视频的播放速度、调色、添加字幕和音乐、制作卡点视频以及“抠图”“转场”“关键帧”“蒙版”“特效”5 大功能的使用方法等,帮助读者从新手迅速成长为剪映视频制作高手。书中既讲解了剪映电脑版的视频制作方法,也同步讲解了剪映手机版的视频制作要点,让您买一本书精通剪映两个版本,轻松玩转剪映电脑版 + 手机版,

随时、随地制作出爆款视频。

1本书精通剪映手机版+电脑版:60多个抖音爆款案例剖析+115集同步教学视频+330个练习素材文件+精美的PPT课件,28万粉丝都喜欢的剪辑与创作技巧,让你快速成长为行业大咖!文章来源:https://www.toymoban.com/news/detail-406764.html

北京大学出版社,4月“423世界读书日”促销活动安排来啦

当当活动日期:4.6-4.11,4.18-4.23

京东活动日期: 4.6 一天, 4.17-4.23

活动期间满100减50或者半价5折销售

希望大家关注参与423读书日北大社促销活动文章来源地址https://www.toymoban.com/news/detail-406764.html

到了这里,关于Windows应急响应 -Windows日志排查,系统日志,Web应用日志,的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!