前言

经过前期的一系列铺垫,虚拟机等一切的安装和部署,都是为了今天的这个CobaltStrike做准备。如果你经常关注我,你可能会发现我这段时间更新的速度越来越频繁,而且都是一些有的没的,比如windows怎么显示后缀,虚拟机启动不了的解决办法等等,不是我遇到创作瓶颈了,也不是我不搞安全了,是我最近外卖送的少,所以时间比较充足,当人时间一多,就会开始整活,所以就开始整CobaltStrike,也就是业内人员俗称的cs,也叫“多人运动”工具。

提示:以下是本篇文章正文内容,下面案例可供参考

一、CobaltStrike

内网大杀器,因为可以多用户同时连接,所以也叫多人运动工具。

大概流程:

启动-配置-监听-执行-上线-提权-信息收集(网络,凭证,定位等)-渗透

1.关于启动及配置讲解

2.关于提权及插件加载

3.关于信息收集命令讲解

4.关于视图自动化功能讲解

net view

net computer

net dclist

shell net user /domain

由于CobaltStrike里面的插件放到本机会一堆报毒,所以演示全部放到虚拟机上运行。

本次实验环境

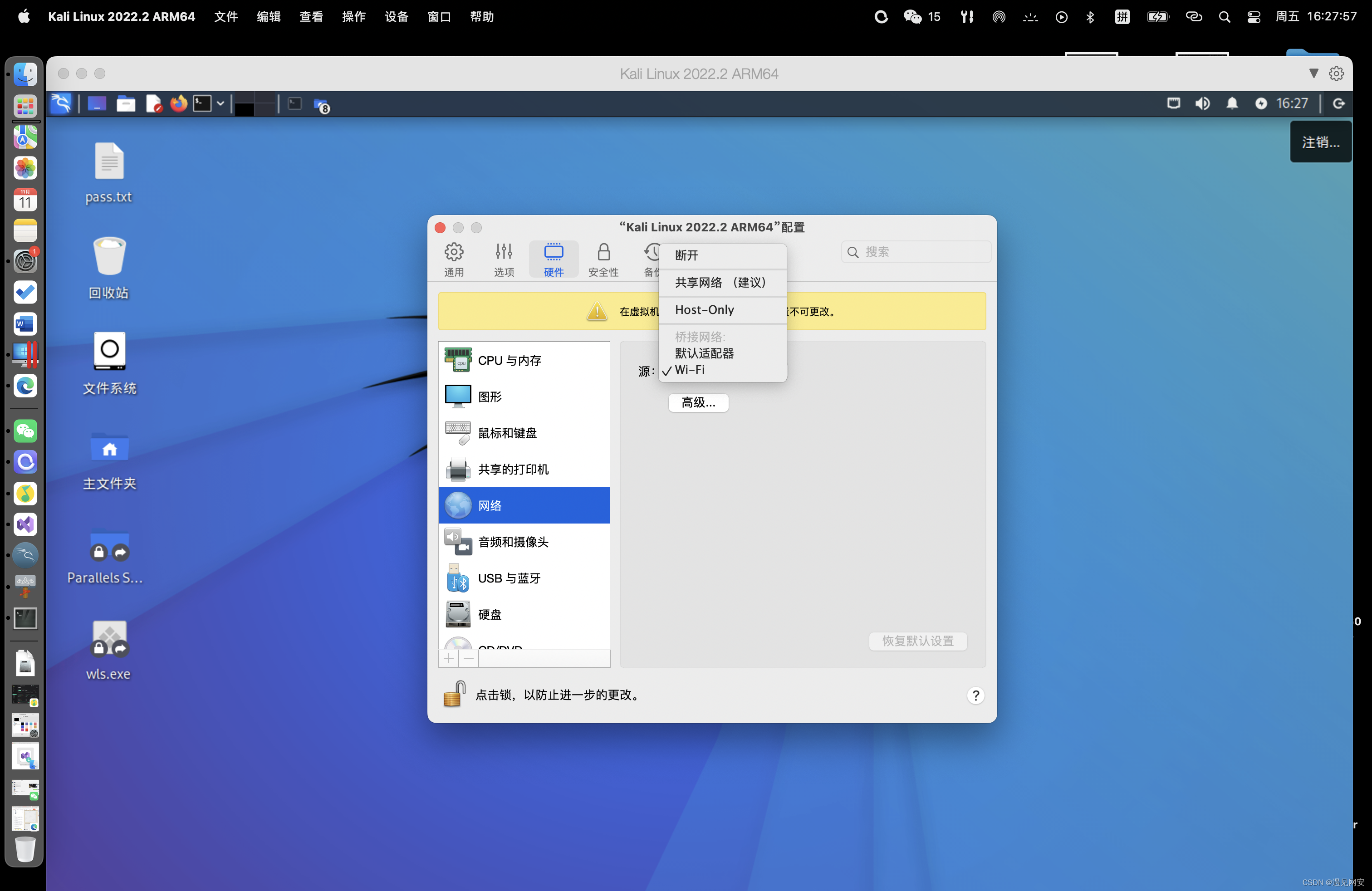

Kali_Linux: 192.168.3.130 teamserver团队服务器

win7_1靶机: 192.168.3.131

win7_2客户端: 192.168.3.132

运行CobaltStrike工具必须要有java环境,所以要提前装好jdk,我kali上是jdk11,两台win7是jdk1.8。

二、CobaltStrike详细使用

1.启动CobaltStrike

./teamserver 192.168.3.130 passwd

2.客户端连接团队服务端

主机的ip地址就是kali的teamserver团队服务器(以下简称服务端)地址192.168.3.130

端口是服务端中监听的54321

用户名随意起,主要作用是为了方便团队互相知道成员是谁。

密码就是刚刚服务端中设置的密码:passwd

完事之后点击连接,然后确认sha256的哈希值是否匹配,点击确定即可。

成功连接,显示窗口。

我们可以把cs理解成一个远程工具,那么接下来就是如何上线的问题,怎么进行目标服务器的上线和如何攻击就是后面的内容。

3.配置监听器

监听器可以理解为配置木马传输的管道

点击进来以后,会发现有很多种协议

选择一个HTTP协议,命名为webserver,端口自定义设置,我设置成5566进行监听

点击save保存,监听开始。

4.生成木马

制作一个后面程序,有很多种类型可以自己选择,推荐大家看看英文版,可以看到文件的后缀。这里的汉化有一点点小bug,其实应该为html,office宏病毒,exe等等。

英文版对照:

一般常用的都是后面两个,我这里用windows Executable的来演示。可以看到有exe和dll格式的选择,这里我选择第一个常规的exe。

然后选择刚刚设置好的监听器,最后确认就行。

接着是配置木马生成的路径,这里我保存到桌面,并且把木马程序命名为web.exe。

保存之后,就会生成一个木马在桌面。

如果你有杀毒软件,这个程序是会被杀掉的,所以要做免杀才行,实战中也是如此,没有免杀基本上凉凉。

将木马放到受害者的主机运行就可以上线,那么这一步是怎么在实战中做到呢?其实很简单,只需要在vps服务器上启动cs服务端,就会用本机电脑来当客户端,把木马程序生成到本地,做好免杀后,传到已经getshell的目标服务器上执行。这个时候cs客户端就能够成功看到目标服务器上线cs。

因为我这里是用虚拟机的演示,总结起来就是,kali就是实战中的vps服务器,win7_2就是我们自己的电脑,win7_1就是被攻击者的主机,也就是目标服务器。

目标服务器成功上线cs。

5.权限提升,命令执行以及内网横线穿透等。

目标上线意味着我们已经可以执行目标服务器的系统命令,操作主机。下面是一些信息收集部分。

顺带一提,cs可以设置可视化,以图形化的方式显示:

设置完成之后,右键点击目标,可以对它进行各种各样的攻击和手段了。

6.插件加载

因为这个工具没有插件会显得功能上稍显欠缺,以权限提升Elevate为例,只提供了两种方法。

为了让工具更加强大,可以到github上面下载优质的cs插件,我这里已经提前下载好了很多优质插件,添加的方式只需要点击Cobalt Strike,最下面的插件脚本管理器Script,点击load上传本地的插件cna格式的脚本文件即可。

你也可以添加各种各样的脚本,添加完之后,功能也变多了。

选了个ms14-058,Launch!

如果等待时间太久,可以设置sleep的时间,让他变得更快。

设置sleep时间为3:

设置完之后,秒成功,成功出现一个红色闪电包裹的主机,没错,那就是提权成功了。并且显示了system权限,这个时候我们就可以利用mimikatz进行主机信息收集,为进一步的横向移动做准备了。

7.命令执行等操作

提权以后,右键目标主机,选择interact,interact的意思有-互动;相互作用;交流;相互影响等意思,简单来说就是互动,可以理解为和这台主机进行交流,意思就是可以执行相应的命令来对主机进行各种操作,点击interact后,输入help就可以看到cs自带的命令:

可以看到cs给我们提供了超级多的命令参数,这里就不全部演示,就挑几个常用的本地信息收集命令吧,其他的可以动手自己摸索,后面的注释都是英文,自己翻译过后记忆会更深一点。

得到权限:

getuid

查看当前网络环境:

net view

自动帮你探针当前网络架构,因为我当前的实验环境没有域,如果有域环境的话,显示的内容就是下面这样:

获取域控的信息:net dclist

由于实验环境我没有搭域控,所以没有显示。

假如有域控的话,显示结果就是域控DC的信息列表了,超级nb:

上面所讲的呢都是cs自带的命令,像是ipconfig,ping之类的shell命令,是执行失败的:

那么如果像执行这种命令也是可以的,只需要在前面加上shell就可以了,例如:

8.目标信息总结表(自动记忆保存)

如果是一个主机,那么信息很好记,但是假如域内有很多主机,每一台的意思整理起来非常困难,而且信息很容易搞混乱,cs好就好在非常人性化,自动帮忙总结与归纳,把收集的所有信息都保存起来,方便查看。

左上角的View(视图)-> Targets(目标)

主机信息就会在表里显示,这都是之前探针到的。记录在这里,方便查看。

9、执行Mimikatz

只需要右键,Access->Run Mimikatz就行:

系统的账号密码也是轻容抓到了,Mimikatz是自带的,很方便。运行Mimikatz一定要system权限才行,普通权限是执行不了Mimikatz的。所以要先提权。

Mimikatz获取到的消息很长,我们在cs上也不用慢慢去找,直接帮我们统计好了,只需要点击视图(view)->凭证信息

账号和密码就会全部显示在表里,十分方便。

10.查看主机的文件和文件夹结构信息等

右键Explore->File Browser就可以看到系统的所有文件了:

同时,还可以上传文件,创建文件夹等各种操作。

上传的文件进行复制,下载,执行,删除的操作。

11.横向移动

在前期的信息收集中,所有的主机信息都在目标Targets里,看谁不爽就右键,Jump。就可以列出各种横向的方法,比如psexec等,还有扫描Scan等等。

我们选择psexec进行横向来举例(以有域环境的例子来演示,具体操作一模一样,cs就是很方便):

右键选中psexec后,点击刚刚收集到的主机信息(通过Mimikatz获取的账号与密码等,也可以自己尝试填)。

选择刚开始就创建好的监听器Listener和选择的主机Session,点击Launch发射。

成功上线,后面的操作就类似了,无非就是一步一步离DC越来越近,拿下域控,渗透结束。 下次会讲如何进行不出网机器的连接,也就是隧道技术,正向代理和反向代理的区别等。今天上班有点累了,先休息一下。后续我会花更多的精力放到内网渗透上,这是开篇。

下次会讲如何进行不出网机器的连接,也就是隧道技术,正向代理和反向代理的区别等。今天上班有点累了,先休息一下。后续我会花更多的精力放到内网渗透上,这是开篇。

总结

CS确实是每一个渗透测试人员离不开的工具。之前有玩过,但是这也算是我第一次那么认真的记录使用方法,最近记忆力真的不好,总是忘东西,所以才记一记,都是很基础的一些功能,没什么好总结的,功能的用法在目录上点击就可以自动跳转到实操部分了,继续送餐了,加油!文章来源:https://www.toymoban.com/news/detail-406825.html

文章原创,欢迎转载,请注明文章出处: 内网渗透工具CobaltStrike使用教程详解.。百度和各类采集站皆不可信,搜索请谨慎鉴别。技术类文章一般都有时效性,本人习惯不定期对自己的博文进行修正和更新,因此请访问出处以查看本文的最新版本。文章来源地址https://www.toymoban.com/news/detail-406825.html

到了这里,关于内网渗透工具CobaltStrike使用教程详解的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[ 常用工具篇 ] 渗透神器 whatweb 安装使用详解](https://imgs.yssmx.com/Uploads/2024/02/647567-1.png)