导语

为什么有的人说游戏外挂开发门槛极低,但为什么又有的人说游戏外挂开发门槛极高?

只有了解了外挂原理,我们才能对其制衡。

其实手游外挂圈就像修仙一样,是有技术等级和小圈子之分,大致总结如下:

-

会使用GG修改器、Cheat Engine修改器等内存工具对游戏内存空间进行修改

-

会使用易语言、GG修改器、XScript等工具编写简单

修改内存脚本或程序 -

会使用GG修改器、Cheat Engine等工具扫描出指针链并编写相关简单脚本或程序

-

会使用AndroLua,AIDE,C4Droid等工具编写出简单的安卓应用程序

-

了解外挂基本原理,会使用Android Studio,VS Code等工具开发出自己理想中的外挂程序

-

会使用ida等反汇编工具分析游戏逻辑代码,Hook、内存读写等技术改变游戏运行逻辑等

-

自己能研发出外挂独家技术,并且对于安卓系统有一定了解

到这个等级会分裂出很多爱攻克某个技术的修炼者,也会有大量的外挂开发者开始售卖外挂程序。

当然对于高手这来说,以上均是入门皮毛,真正难的技术在于反反作弊,这也是为何即说外挂入门简单,又说外挂开发门槛高的原因,对于大部分外挂开发者来说,开发外挂都是为了赚钱,说到这里我插一句题外话:“我认识的有很多外挂开发者接触这个行业和家庭以及小时候经历有关,据我所知,大部分接触这个行业的开发这,很多都是离异/单亲家庭。如果是一个富家子弟,若不是觉得好玩,绝对不会冒这个风险”

外挂发展史

在2015年,GG修改器由于有人发现可以修改王者荣耀3D视角后,在一个小圈子内爆火,接着在端游刺激大火的前提、手机上有一款真正意义上的吃鸡类游戏:丛林法则,因为游戏外挂原因,以及网易大厂荒野行动宣传,导致该游戏全服玩家锁血,直到该游戏已在2018年4月份停运。荒野行动在诞生后久迎来了爆火,在这个阶段上,手游外挂开发者主要使用GG修改器修改游戏内存来作弊,提起GG修改器就不得不提XScript,因为XScript提高了外挂开发门槛,并有精美的页面,对用户来说又降低了使用门槛,导致当时的外挂主流开发都是XScript,直到2018年,刺激战场发布后,外挂圈迎来了许多新鲜血液,后来刺激战场改名和平精英后,由于反外挂系统的升级,安卓手游外挂圈也迎来了短暂的技术爆炸,在很多开发者开发相关外挂程序进行牟利。

随后不久出现了绘制类外挂,最开始绘制类外挂出现在在王者荣耀这款国民游戏上,由于当时对绘制类外挂没有相关反外挂方案,导致绘制类外挂猖獗到2019年末,

随后在游戏官方加强了相关检测后,这一危机暂时解除,不过很快外挂开发者们就找到了解决方案,于是手游外挂与反外挂的对抗正式打响。

在2020下半年,手游外挂与反外挂系统基本平衡。

此后外挂开发入门门槛变得很高(当然是对于想以外挂程序进行牟利的人)

外挂核心以及原理

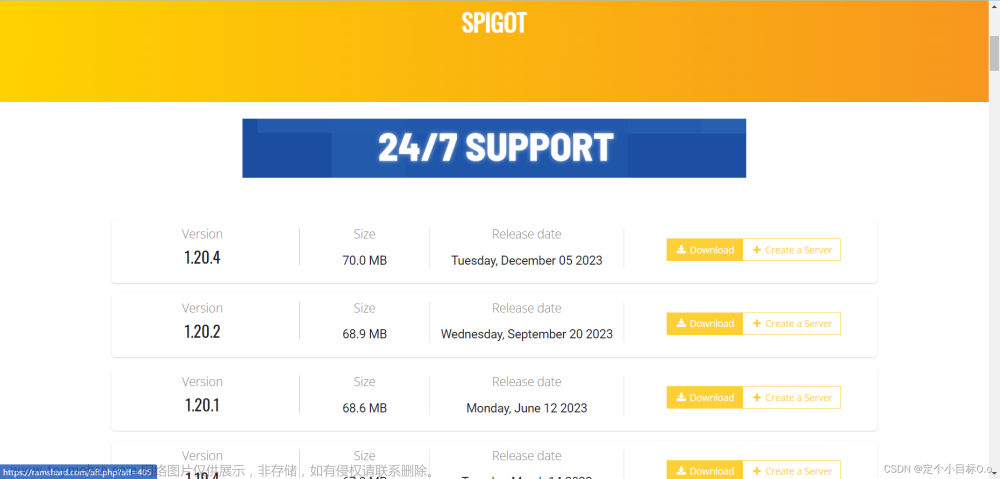

其实核心点在于内存,在内存中是正在运行的指令以及缓存等数据,功能性外挂通常通过修改内存数据,改变其运行原理,达到其想要的效果,例如通常在游戏中会有个全局变量来记录当前移动速度,可以使用Cheat Engine、GG修改器等内存工具找到并改变这个值就可以实现加速的效果。外挂做的一切操作,例如注入,hook,反游戏检测等都是为了最终读取/修改内存数据,而我们反作弊系统,其一思路就是想办法让其无法读取/修改内存。

其实常见外挂有内存型:也就是通过读写内存来实现功能封包劫持:通过抓取游戏对局数据包进行读取/修改/重发开实现想要的功能AI协助通过FPS类游戏人物模型训练AI模型,匹配敌人在屏幕中的坐标并将准星瞄准/预判到人物坐标位置开火击杀。

以上类型仅内存型最为猖獗,而其他实现难度大,AI型由于手机算力太低,通常会使用电脑来代为计算。

说到这里也讲一下我目前已知的AI类外挂的方案,不过这类外挂并未出现在市场中,因为无法大范围使用,且非常麻烦。

手机上会实时录屏同步到电脑屏幕上,再由电脑计算其结果后返回给手机,手机上再根据返回结果模拟触摸/修改准心/修改陀螺仪等方式呈现结果。

内存型外挂其中分类最为之多,总的来说就是要绕过游戏检测读取/修改其内存数据,其中如何绕过游戏检测最为困难,目前相关外挂技术已经发展到定制系统/手机方面,例如:

- 修改系统源码绕过其相关检测,并重新编译系统安装到兼容的设备,通常使用谷歌手机,安卓8以下版本。

- 根据安卓内核源码,绕过相关检测后编译出内核驱动,并刷入手机

不过我想说此发展方向对于外挂开发者来说并不完全正确,对于我目前已知的作者技术来说,这无非是投机取巧罢了

本章总结

在目前来看,反外挂技术暂时领先,虽说外挂技术看似到达了研究系统源码方面,其实不堪一击,对于反外挂方面来说,当此类外挂未出现影响到游戏生态的情况下,一般是不会管的,对于游戏生态庞大的用户群体,以及各类设备的兼容情况来说,针对某个类型外挂,必定会误判很多正常玩家,反外挂系统的目的不是为了打死外挂,而是为了平衡游戏生态环境。文章来源:https://www.toymoban.com/news/detail-407208.html

下期预告

下一章开始我将以案例的方式讲解相关内容。文章来源地址https://www.toymoban.com/news/detail-407208.html

建议收藏此专栏以免迷路

到了这里,关于【第一章】浅谈游戏作弊类型与核心原理的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!