目录

一、logparser简介

(一)logparser介绍

(二)下载链接

二、logparser安装

三、基本查询结构

四、使用Log Parser分析日志

(一)查询登录成功的事件

1. 登录成功的所有事件

2. 指定登录时间范围的事件

(二)提取登录成功的用户名和IP

(三)查询登录失败的事件

1. 登录失败的所有事件

2. 提取登录失败用户名进行聚合统计

(四)系统历史开关机记录

(五)查询哪些账号登陆失败的原因

五、常见事件ID

一、logparser简介

(一)logparser介绍

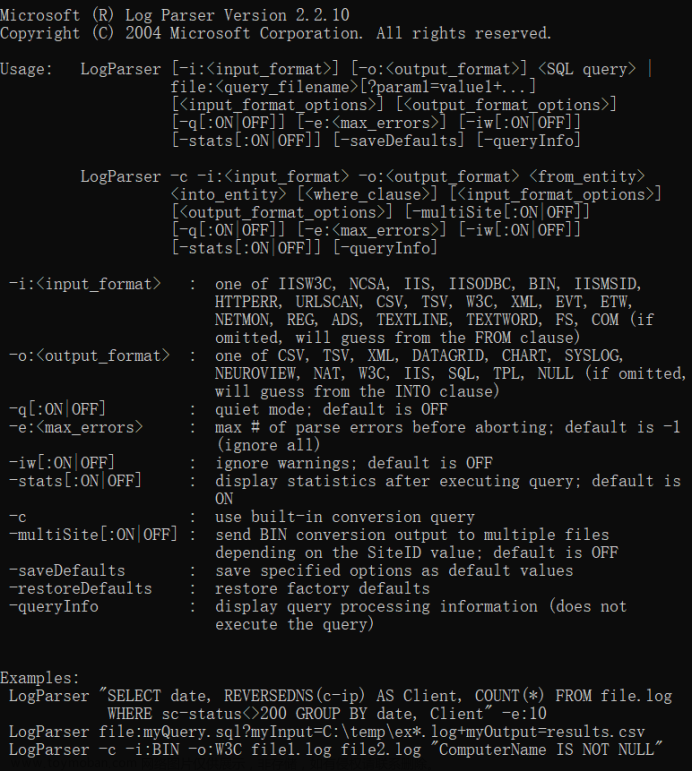

在windows事件查看器海量的日志中定位想要的一条记录不是简单的事情,logparser是微软官方提供的日志分析工具,可以很好的帮我们解决这个难题,我常用来定位登陆失败账号或者定位锁定账户日志,在应急响应场景中使用频率高。

(二)下载链接

https://www.microsoft.com/en-us/download/details.aspx?id=24659

二、logparser安装

保持默认安装即可。

三、基本查询结构

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM c:\xx.evtx"-i指定输入源格式,-o指定输出格式,剩下的就是sql语句搞定的事情了。

四、使用Log Parser分析日志

(一)查询登录成功的事件

1. 登录成功的所有事件

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM D:\Security.evtx where EventID=4624"2. 指定登录时间范围的事件

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM D:\Security.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated<'2018-06-20 23:34:00' and EventID=4624"(二)提取登录成功的用户名和IP

LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM D:\Security.evtx where EventID=4624"(三)查询登录失败的事件

1. 登录失败的所有事件

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM D:\lock.evtx where EventID=4625"2. 提取登录失败用户名进行聚合统计

LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Strings,13,'|') as EventType,EXTRACT_TOKEN(Strings,19,'|') as user,count(EXTRACT_TOKEN(Strings,19,'|')) as Times,EXTRACT_TOKEN(Strings,39,'|') as Loginip FROM D:\lock.evtx where EventID=4625 GROUP BY Strings"(四)系统历史开关机记录

LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM c:\System.evtx where EventID=6005 or EventID=6006"(五)查询哪些账号登陆失败的原因

LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Strings,5,'|') as User ,EXTRACT_TOKEN(Strings,19,'|') as LoginIp,EXTRACT_TOKEN(Strings,8,'|') as Reason FROM D:\lock.evtx where User='test' and EventID=4625 GROUP BY Strings "解释:

%%2307代表账号被锁定。文章来源:https://www.toymoban.com/news/detail-408079.html

EXTRACT_TOKEN(Strings,5,'|')函数是提取Strings中以|为分隔符的第5个值。文章来源地址https://www.toymoban.com/news/detail-408079.html

五、常见事件ID

| 事件ID | 说明 |

| 1102 | 清理审计日志 |

| 4624 | 账号成功登陆 |

| 4625 | 账号登陆失败 |

| 4768 | kerberos身份认证(TGT请求) |

| 4769 | kerberos服务票证请求 |

| 4776 | NTLM身份验证 |

| 4672 | 授予特殊权限 |

| 4720 | 创建用户 |

| 4726 | 删除用户 |

| 4728 | 将成员添加到启用安全的全局组中 |

| 4729 | 将成员从安全的全局组中移除 |

| 4732 | 将成员添加到启用安全的本地组中 |

| 4733 | 将成员从安全的本地组中移除 |

| 4756 | 将成员添加到启用安全的通用组中 |

| 4757 | 将成员从安全的通用组中移除 |

| 4719 | 系统审计策略修改 |

到了这里,关于应急响应之windows日志分析工具logparser使用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[ 应急响应基础篇 ] evtx提取安全日志 & 事件查看器提取安全日志](https://imgs.yssmx.com/Uploads/2024/02/597327-1.png)