一、什么是渗透测试

1. 软件测试

功能

性能:高并发环境下工作效率

安全:访问控制、系统数据的完整性、系统数据的机密性、可靠性

2. 安全测试与渗透测试

| 比较 | 安全测试 | 渗透测试 |

|---|---|---|

| 出发点 | 找出所有安全隐患 | 证明存在问题 |

| 视角 | 防护者 | 攻击者 |

| 覆盖性 | 所有可能的攻击界面更加完善 | 几个测试点 |

| 成本 | 高 | 低 |

| 解决方案 | 开发者的角度分析问题,提出解决方案 | 仅仅提出问题 |

3.渗透测试

渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析,这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。

-

目标用户授权。

-

可控的入侵(我们认为渗透测试还具有的两个显著特点是:渗透测试是一个渐进的并且逐步深入的过程。渗透测试是选择不影响业务系统正常运行的攻击方法进行的测试)。

-

出于保护重要财产的目的。

二、渗透测试的目标

1. 网络硬件设备

如对防火墙、入侵检测系统、网络设备进行渗透测试,这要求的渗透技术较高;

主机、防火墙、接入网络的设备(如ATM)、接入物联网的设备。

2. 主机操作系统

对Windows、Solaris、AIX、Linux、SCO、SGI等操作系统本身进行渗透测试。

3. 应用系统

对渗透目标提供的各种应用,如ASP、CGI、JSP、PHP等组成的WWW应用进行渗透测试。

后端、前端、容器、中间件、桌面软件、移动端软件。

4. 数据库系统

最常见的是mysql、Oracle、DB2(<–关系型数据库)

Redis、Hadoop、Elastic Search(<–非关系型数据库)

三、渗透测试的意义

- 模拟攻击,对其安全性进行评估,为了证明网络防御按照预期计划正常运行而提供的一种机制;

- 重视风险,进而提高网络安全防护水平。

四、渗透测试的方法分类

1. 按照信息掌握程度分类:

黑盒:测试者不知道相关资料,模拟黑客的攻击方法和思维方式,来评估计算机网络系统可能存在的安全风险。

白盒:测试者可以通过正常渠道向被测单位取得各种资料,包括网络拓扑、员工资料甚至网站或其它程序的代码片断,也能够与单位的其它员工进行面对面的沟通。

2. 按照范围分类:

内网

内网测试通常指渗透测试执行者从信息系统内部网络绕过防火墙直接进行的测试,这种测试能够模拟内部员工的违规操作。

外网

外网测试指的是在公司网络的外部进行的测试,测试人员在对内部网络状态完全不知道的情况下,模拟外部攻击者的一种行为。其中包括防火墙规则的规避、试探,远程攻击网络设备,对口令管理的安全性测试,其它开放应用服务及相关Web的安全性测试等。外网测试通常也被称为黑盒测试,所以,外网测试最初获取的信息大多通过搜索引擎、单位论坛或单位公开对外的服务器。

不同网段/虚拟网

五、渗透测试的流程

1. 确定目标

- 测试范围:测试目标的范围、IP、域名,内外网。

- 测试规则:能渗透到什么程度、时间、能否修改上传、能否提权等。是否采用社会工程学从应聘开始渗入手机信息。

隐秘测试是对被测单位而言的,通常情况下,接受渗透测试的单位网络管理部门会收到通知:在某些时段进行测试。因此能够监测网络中出现的变化。但隐秘测试则被测单位也仅有极少数人知晓测试的存在,因此能够有效地检验单位中的信息安全事件监控、响应、恢复做得是否到位。 - 测试需求:WEB应用的漏洞、业务逻辑漏洞、人员权限管理漏洞等。

2. 信息收集

- 基础信息:IP、网段、域名、端口

- 系统信息:操作系统版本

- 应用信息:各端口的应用、例如web应用、邮件应用等等

- 版本信息:所有这些探测到的东西的版本 服务信息

- 人员信息:域名注册人员信息、web应用中网站发帖人的id、管理员姓名等

- 防护信息:试着看能否探测到防护设备

3. 漏洞扫描

- 漏洞vulnerable:安全性问题

- bug:功能性错误

- 漏洞数据库

漏洞平台:CNNVD CNVD CICSVD CVE

CNNVD把漏洞分类成26种类型。

- 扫描工具

4. 漏洞利用

- 攻击

- 防御绕过:绕过防火墙,进行利用

- 维持访问、后渗透攻击:植入后门,保证持续访问

5. 形成报告/清除痕迹

在网络渗透测试结束后,应当根据收集到的信息进行分析并生成报告,为整个网络渗透测试实施总结。对收集到的数据信息进行进一步的分析,识别被测网络系统可能受到的威胁,了解被测网络系统的脆弱性,结合已有的控制措施,在分析与研究中得到总结性的结论,为生成报告奠定基础。生成报告的过程也是对整个网络系统的安全性进行评估的过程,确定被测网络系统的风险程度,并围绕此给出较为明确的结论,让被测方明白网络系统出现风险的原因。文章来源:https://www.toymoban.com/news/detail-408851.html

- 什么漏洞

- 危害性

- 发现情况

- 如何复现

- 原因分析

- 如何修补

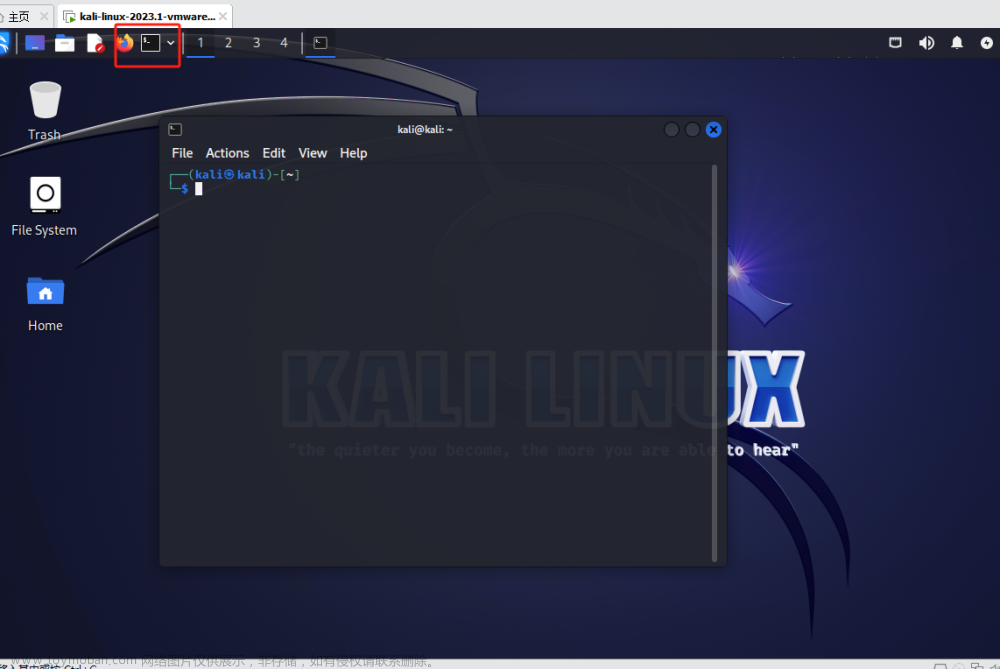

六、渗透测试与kali

Kali Linux系统中提供了一个强大的工具仓库,而且预装了许多渗透测试软件。这使得使用Kali Linux进行渗透测试更加快速方便。不需要再使用上百种小工具,一个Kali已经集成。文章来源地址https://www.toymoban.com/news/detail-408851.html

七、术语

- Webshell:通过Web入侵的一种脚本工具,可以据此对网站服务进行一定程度的控制。

木马:通过向服务端提交一句简短代码,配合本地客户端实现weshell功能的木马

<%eval request(“pass”)%>

<%execute(request(“pass”))%>

request(“pass”)接收客户端提交的数据,pass为执行命令的参数值。

eval/execute 函数执行客户端命令的内容

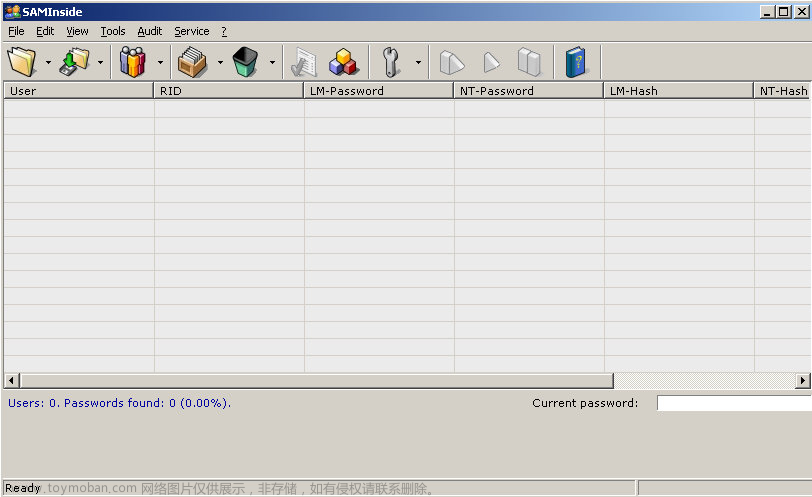

- 提权:操作系统底权限的账户将自己提升为管理员权限使用的方法

- 漏洞:硬件、软件、协议等可利用安全缺陷,可能被攻击者利用,对数据进行篡改、控制等

- 肉鸡:被黑客入侵并被长期驻扎的计算机或服务器。可以随意控制,可以是任意系统的设备,对象可以是企业、个人、政府等所有单位。

- 抓鸡:利用使用量大的程序的漏洞,使用自动化方式获取肉鸡的行为

- 后门:黑客为了对主机进行长期的控制,在机器上种植的一段程序或留下的一个“入口”。

- 跳板:使用肉鸡IP来实施攻击其他目标,以便更好的隐藏自己的身份信息。

- 旁站入侵:即同服务器下的网站入侵,入侵之后可以通过提权跨目录等手段拿到目标网站的权限。

- C段入侵:即同c段下服务器入侵。如目标ip为192.168.180.253 入侵192.168.180.*的任意一台机器,然后利用一些黑客工具嗅探获取在网络上传输的各种信息。

- 黑盒入侵:在未授权的情况下,模拟黑客的攻击方法和思维方式,来评估计算机网络系统可能存在的安全风险。

- 白盒测试:相对黑盒测试,白盒测试基本是从内部发起。白盒测试与黑盒测试恰恰相反,测试者可以通过正常渠道向被测单位取得各种资料,包括网络拓扑、员工资料甚至网站或其它程序的代码片断,也能够与单位的其它员工进行面对面的沟通。

- 黑白盒的另一种说法:知道源代码和不知道源代码的渗透测试。这时,黑盒测试还是传统的渗透测试,而白盒测试偏向于代码审计。

- APT攻击:Advanced Persistent Threat,高级可持续性攻击,是指组织(特别是政府)或者小团体利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式。

到了这里,关于学习Kali渗透测试笔记的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!