木马的由来

"特洛伊木马"(trojan horse)简称"木马",据说这个名称来源于希腊神话《木马屠城记》。古希腊有大军围攻特洛伊城,久久无法攻下。于是有人献计制造一只高二丈的大木马,假装作战马神,让士兵藏匿于巨大的木马中,大部队假装撤退而将木马摈弃于特洛伊城下。城中得知解围的消息后,遂将"木马"作为奇异的战利品拖入城内,全城饮酒狂欢。到午夜时分,全城军民尽入梦乡,匿于木马中的将士开秘门游绳而下,开启城门及四处纵火,城外伏兵涌入,部队里应外合,焚屠特洛伊城。后世称这只大木马为"特洛伊木马"。如今黑客程序借用其名,有"一经潜入,后患无穷"之意。

完整的木马程序一般由两个部分组成:一个是服务器端,一个是控制器端。"中了木马"就是指安装了木马的客户端程序,若您的电脑被安装了客户端程序,则拥有相应服务器端的人就可以通过网络控制您的电脑、为所欲为,这时您电脑上的各种文件、程序,以及在您电脑上使用的账号、密码就无安全可言了。他甚至可以删除用户的所有文件、格式化硬盘。

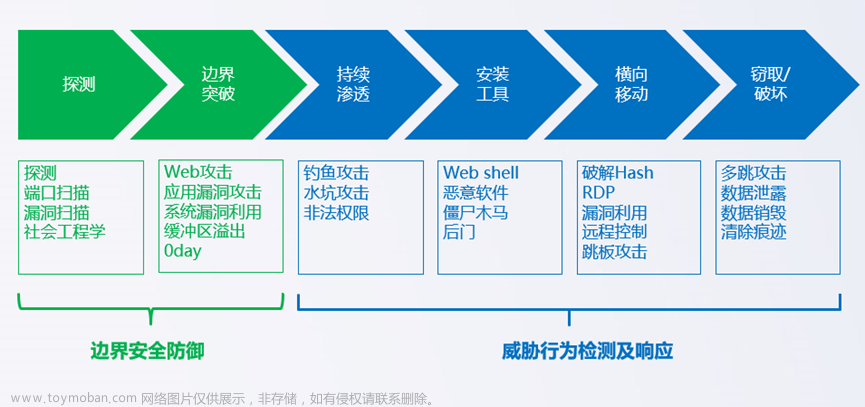

木马程序类型

后门木马

它们是最简单、但可能最危险的木马类型之一。这是因为,它们可以作为网关,将各种恶意软件加载到您的系统中,或者,至少可以确保您的计算机变得容易遭受攻击。后门经常用来建立僵尸网络。在您不知情的情况下,您的计算机成为僵尸网络的一部分,被用来发起攻击。此外,后门可以允许在您的设备上执行代码和命令,或监控您的 Web流量。

漏洞利用程序

漏洞利用程序是包含数据或代码的程序,以利用您计算机上的应用程序的漏洞。

Rootkit

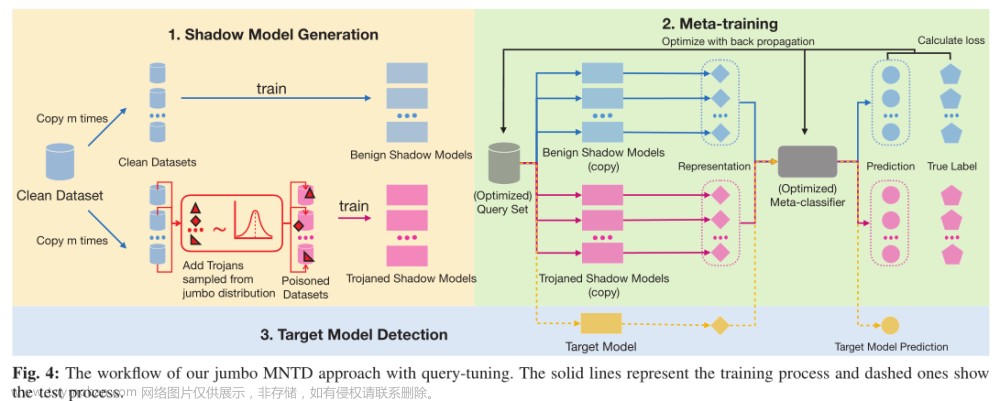

Rootkit 设计用于隐藏您系统中的特定对象或活动。通常它们的主要目的是防止恶意程序被检测到,从而延长程序在受感染计算机中的运行时间。

投放工具/下载工具木马

最著名的投放工具木马之一是 Emotet 恶意软件,它现在已经变得无害,但与后门木马相反,它不能在 PC 本身执行任何代码。相反,它带来了其他恶意软件,例如银行木马 Trickbot 和勒索软件 Ryuk。因此,投放工具与下载工具木马相似,不同的是,下载工具需要网络资源来从网络中提取恶意软件。投放工具本身已经在程序包中包含了其他恶意组件。这两种类型的木马都可以由负责操纵的程序员进行远程秘密更新,例如,这可以使病毒扫描工具无法通过新定义来检测这些木马。也可以通过这种方式添加新功能。

银行木马

银行木马是最普遍的木马之一。鉴于人们对网上银行的接受程度越来越高,以及一些用户存在粗心大意的情况,这种现象也就不足为奇了 - 它们是攻击者快速获取金钱的一种有效方法。他们的目标是获得银行帐户的访问凭据。为了做到这一点,他们使用了网络钓鱼技术,例如,将受害者发送到一个被操纵的页面,让他们输入访问凭据。因此,在使用网上银行时,您应确保使用安全的验证方法,比如,只使用相应银行的应用程序,而不要在 Web 界面上输入您的访问数据。

DDoS 木马

分布式拒绝服务 (DDoS) 攻击继续困扰着 Web。在这些攻击中,服务器或网络将被请求淹没,通常由僵尸网络发起这些请求。例如,在 2020 年 6 月中旬,。在超过三天的时间里,Amazon 的 Web 服务成为了攻击目标,数据吞吐量达到每秒 2.3 TB。必须使用一个巨大的僵尸网络才能达到这样的计算能力。可以这么说,僵尸网络由僵尸计算机组成。从表面上看,它们在正常运行,但暗地里,它们也在充当攻击者。原因在于,它包含一个带有后门组件的木马,它不知不觉地潜伏在计算机上,如有必要,它的操作者会激活它。如果僵尸网络攻击或 DDoS 攻击取得成功,网站、甚至整个网络都会变得无法访问。

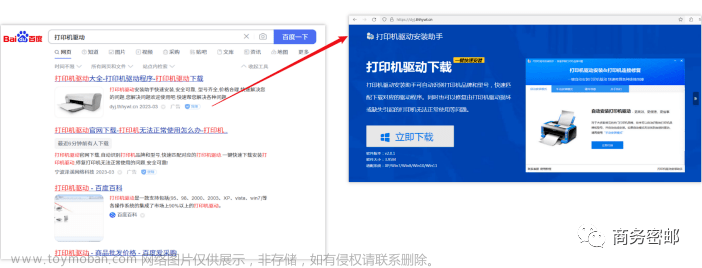

虚假防病毒程序木马

虚假防病毒程序木马特别阴险。它们不是在提供保护,而是让每台设备陷入严重的麻烦。通过声称发现病毒,它们想在毫无戒心的用户中引起恐慌,并劝说他们付费购买有效的保护。但是,用户得到的不是有用的病毒扫描工具,而是面临更多问题,因为他们的支付数据被传送给木马的发起者,然后遭到进一步滥用。因此,如果您在访问一个网站时突然在浏览器中看到病毒警告,您应忽略此警告,而只信任您的系统病毒扫描工具。

Trojan-GameThief

这类程序会盗取在线游戏玩家的用户帐号信息。

Trojan-IM(即时消息)

Trojan-IM 程序可窃取您在 ICQ、MSN Messenger、AOL Instant Messenger、Yahoo Pager、Skype 等即时消息程序中的登录数据和密码。也许有人说,如今几乎没有人在使用这些即时消息程序。然而,即使是新的即时消息程序服务也不能免疫木马。Facebook Messenger、WhatsApp、Telegram 或 Signal 也可能成为木马的攻击目标。就在 2020 年 12 月,攻击者通过 Telegram 频道传播了一个 Windows 木马。即时消息也应受到保护,以防止危险的网络钓鱼攻击。

2018 年 1 月,Kaspersky 的安全研究人员发现了一个名为 Skygofree 的木马。该恶意软件具有极其先进的功能,例如,可以自行连接到 Wi-Fi 网络 - 即使用户已在其设备上停用该功能。Skygofree 木马还可以监控热门的即时消息程序服务 WhatsApp。它可以读取消息,也可以将其窃取。

Trojan-Ransom

这类木马会修改您计算机上的数据,从而导致您的计算机无法正常运行或您无法再使用特定数据。罪犯只会在您支付他们所要求的赎金后恢复您计算机的正常执行或解锁您的数据。

短信木马

它们可能看起来像是上世纪的遗物,但它们仍然在活跃,并构成了重大威胁。Android 恶意软件 Faketoken 等短信木马可以通过不同的方式运行。例如,Faketoken 会向昂贵的国际号码发送大量短信,并在系统中把自己伪装成一个标准的短信应用程序。智能手机所有者必须为此支付费用。其他短信木马会建立与昂贵的付费短信服务的连接。

Trojan-Spy

Trojan-Spy 程序会通过例如记录您通过您的键盘输入的数据、进行截屏或者获取所运行应用程序的列表等方式来监视您使用计算机的方式。

Trojan-Mailfinder

这些程序会从您的计算机获取电子邮件地址。

此外,还有其他类型的木马:

- Trojan-ArcBomb

- Trojan-Clicker

- Trojan-Notifier

- Trojan-Proxy

- Trojan-PSW

特征

特洛伊木马不经电脑用户准许就可获得电脑的使用权。程序容量十分轻小,执行时不会浪费太多资源,因此没有使用杀毒软件是难以发觉的;执行时很难阻止它的行动,执行后,立刻自动登录在系统启动区,之后每次在Windows加载时自动执行;或立刻自动变更文件名,甚至隐形;或马上自动复制到其他文件夹中,执行连用户本身都无法执行的动作;或浏览器自动连入奇怪或特定的网页。

一旦安装,木马程序可能会执行一系列恶意行为。许多木马倾向于联系一个或多个命令与控制(C2)服务器并等待指令。由于个别的木马通常使用一组特定的端口进行通信,检测木马可能相对简单。此外,其他恶意软件可能会“接管”该木马,将其作为恶意行动的代理。

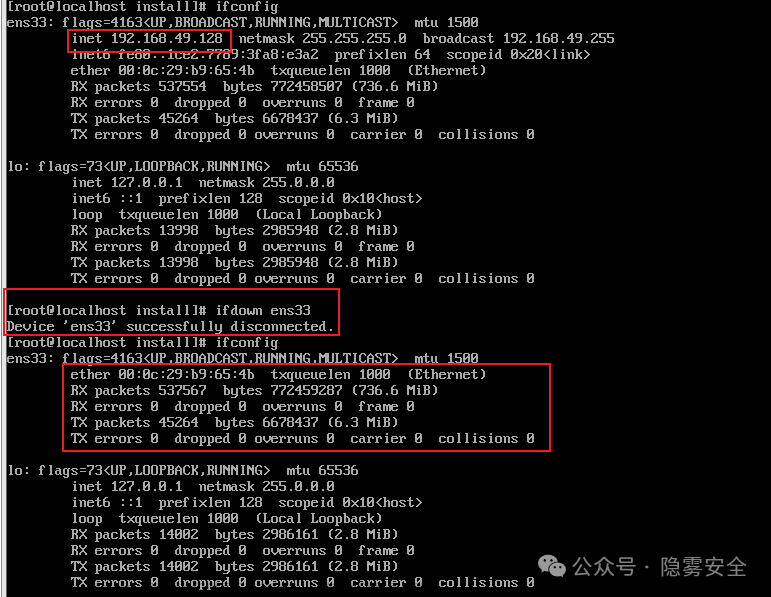

原理

一个完整的特洛伊木马套装程序包含两部分:服务端(服务器部分)和客户端(控制器部分)。植入对方电脑的是服务端,而黑客正是利用客户端进入运行了服务端的电脑。运行了木马程序的服务端以后,会产生一个有着容易迷惑用户的名称的进程,暗中打开端口,向指定地点发送资料(如网络游戏的密码,即时通信软件密码和用户上网密码等),黑客甚至可以利用这些打开的端口进入电脑系统。

特洛伊木马程序不能自动操作, 一个特洛伊木马程序是包含或者安装一个存心不良的程序,它可能看起来是有用或者有趣的项目(或者至少无害)对一不怀疑的用户来说,但是实际上有害当它被执行。 特洛伊木马不会自动执行,它是暗含在某些用户感兴趣的文档中,用户下载时附带的。当用户执行文档程序时,特洛伊木马才会运行,信息或文档才会被破坏和丢失。 特洛伊木马和后门不一样,后门指隐藏在程序中的秘密功能,通常是程序设计者为了能在日后随意进入系统而设置的。

特洛伊木马分为两种,“Universal”和“Transitive”,“Universal”是可以控制,“Transitive”是无法控制,刻死的操作。文章来源:https://www.toymoban.com/news/detail-409547.html

解决办法

特洛伊木马大部分可以被杀毒软件识别清除。但很多时候,需要用户去手动清除某些文件,注册表项等。 不具有破坏防火墙功能的木马可以被防火墙拦截。文章来源地址https://www.toymoban.com/news/detail-409547.html

到了这里,关于木马程序(病毒)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!