一、漏洞描述

某次对内网网络设备进行了一次漏洞扫描过程暴露出该漏洞,利用此漏洞可远程NTP服务器响应模式6查询。响应这些查询的设备有可能用于NTP放大攻击。未经身份验证的远程攻击者可能通过精心设计的模式6查询利用此漏洞,导致反映的拒绝服务情况。

修复建议:限制NTP模式6查询。

漏洞级别:中级

二、漏洞验证及处理

2.1、漏洞验证

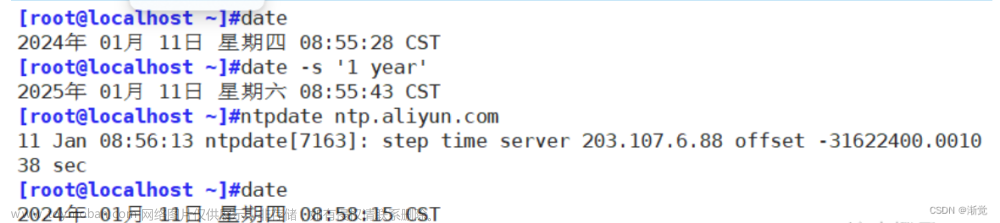

执行以下命令,有结果输出的代表开启了mode 6查询,没有输出代表关闭了mode 6查询。

ntpq -c rv ntp_ip //如下所示

后者执行:

ntpq -pn //如果命令没有就按照下ntp,这是ntp本地执行的

ntpq -pn ntp_ip //远程验证

2、漏洞处理,限制NTP mod-6查询

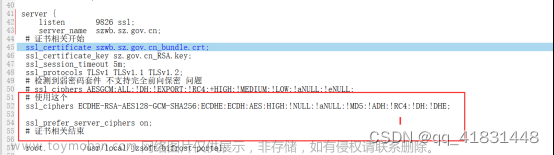

修改ntp服务器配置文件:vi /etc/ntp.conf,添加以下内容

server ip_address

restrict -6 default nomodify notrap noquery

restrict :: default nomodify notrap noquery

restrict default nomodify notrap noquery

disable monitor

配置说明:

restrict IP地址 mask 子网掩码 参数 //其中IP地址也可以是default ,default 就是指所有的IP。

参数有以下几个:

ignore :关闭所有的 NTP 联机服务

nomodify:客户端不能更改服务端的时间参数,但是客户端可以通过服务端进行网络校时。

notrust :客户端除非通过认证,否则该客户端来源将被视为不信任子网

noquery :不提供客户端的时间查询:用户端不能使用ntpq,ntpc等命令来查询ntp服务器

notrap :不提供trap远端登陆:拒绝为匹配的主机提供模式 6 控制消息陷阱服务。陷阱服务是 ntpdq 控制消息协议的子系统,用于远程事件日志记录程序。

nopeer :用于阻止主机尝试与服务器对等,并允许欺诈性服务器控制时钟

kod : 访问违规时发送 KoD 包。

修改完成后:systemctl restart ntpd

本地验证:ntpq -pn //查询正常

远程验证:ntpq -pn ntp_ip或ntpq -c rv ntp_ip

综上,mod-6并禁用,可申请安全复扫了。如果还是不行,那就通过ip限制来处理,限制安全扫描的ip段,如下配置:文章来源:https://www.toymoban.com/news/detail-409558.html

restrict 10.54.53.0 mask 255.255.255.0 notrust noquery nopeer #禁止

restrict 172.16.1.0 mask 255.255.255.0 #允许

restrict ::1

restrict default ignore #禁止全部

验证效果如下: 文章来源地址https://www.toymoban.com/news/detail-409558.html

文章来源地址https://www.toymoban.com/news/detail-409558.html

到了这里,关于关于网络时间协议(NTP)mod-6扫描漏洞处理的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[智慧建筑]NTP网络时间服务器(卫星时钟系统)助力建筑数字化](https://imgs.yssmx.com/Uploads/2024/03/837709-1.jpg)