背景

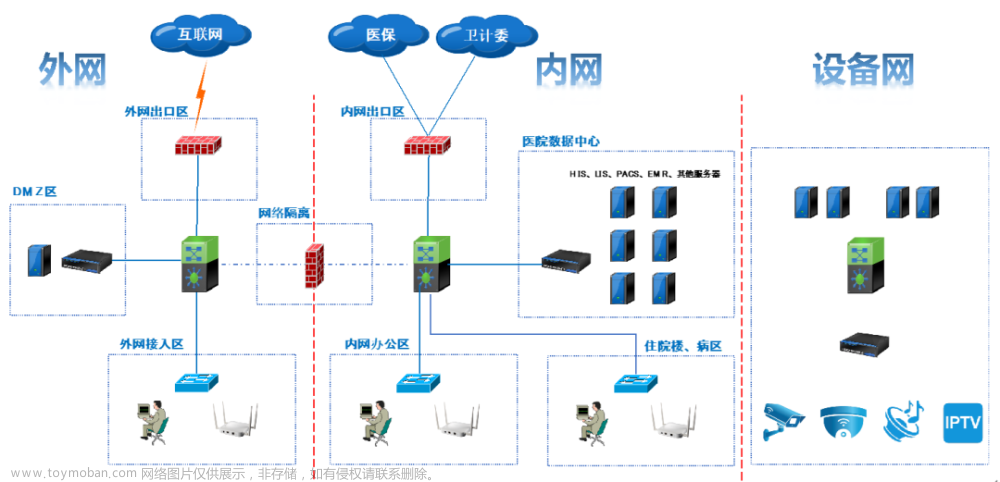

我们已将NetInside流量分析系统部署到医院的机房内,使用流量分析系统提供实时和历史原始流量。本次现场计划做整体流量分析,实际分析发现异常流量,因此针对此次异常流量进行排查和分析。

现象

分析发现NetInside系统获取到的流量很小,每秒几兆的情况(中间出现流量中断是系统重新启动的原因),如下图:

通过ESXI系统登录查看,发现获取到的流量大小与NetInside不同,每秒几十兆以上,如下图:

详细分析

针对上述异常问题,我们采取了以下详细分析。

流量分布图分析

通过NetInside的流量分布图看到,系统流量和ESXI的流量大小接近,其中有几个时间点,有明显的流量高峰,针对其中一个高峰,我们进行数据包下载分析。

数据包分析

通过对9秒的数据包下载发现,此数据包内全部为LannerEL-XX:XX:79对外发的ARP广播,9秒内的发包个数为110万次。

具体的MAC地址对应的IP地址信息如下。

分析结论

通过以上系统分析发现,出现大量异常ARP广播包,判断一台终端存在中毒情况。

建议文章来源:https://www.toymoban.com/news/detail-409953.html

通过对医院的数据分析,网络上存在异常报文,建议结合网络实际情况做进一步分析。文章来源地址https://www.toymoban.com/news/detail-409953.html

到了这里,关于某医院内部网络安全分析案例的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!