总叙

首先网络实现通信和资源共享、分布处理,包括软件和硬件。其次iso网络7层和TCP/ip4层(没有物理层和数据链路层)协议,然而教学中用的五层,要了解每一层的协议、功能和是否可靠传输。再次IP地址的学习IPv4 32位 IPv6128位,A类B类C类网络地址,子网划分,路由算法,地址解析协议,动态主机配置。然后网络完全相关知识:计算机病毒种类,防火墙是内外网间的一道墙,加密算法,数字签名(非对称加密不可抵赖)、认证技术(告诉系统你是谁,自证身份)、入侵检测技术(针对已有的入侵库进行用户行为检测,及时发现并记录入侵行为)、防病毒技术、交换机技术、网络攻击包括账号密码试验、邮件攻击、木马病毒植入攻击等。

基本概念

计算机网络:互联的一堆计算机,实现资源共享,包括软件和硬件。

计算机网络功能:数据通信、资源共享、分布式处理。

分类:LAN局域网 WAN广域网 MAN城域网。

Intenet:互联网,使用TCP/IP协议,功能有WWW,HTTP ,FTP。

IP地址

ip地址=逻辑地址,标识网络中的计算机身份。Ipv4 32位,IPv6 128位.

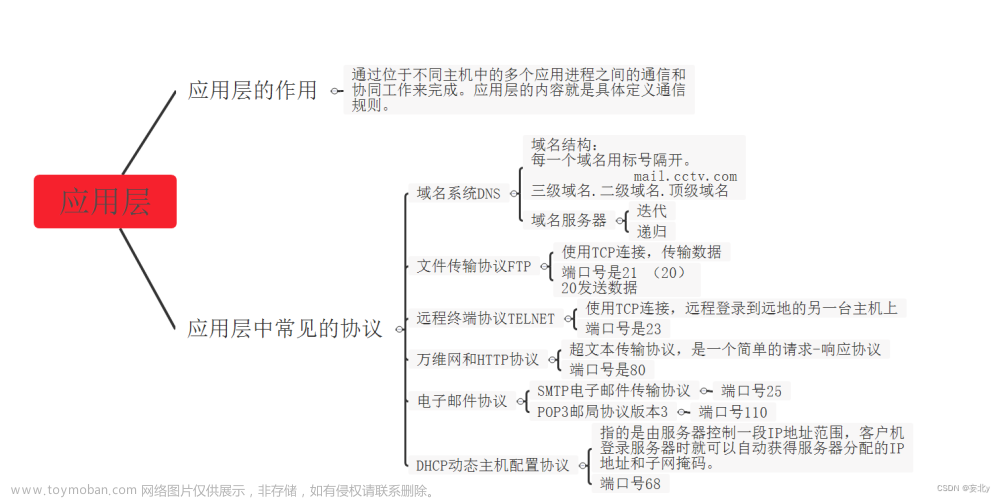

DNS域名解析服务:将域名变为IP地址。

IP地址分类:

| A类 | 0.0.0.0-126.255.255.255 网络位、主机位:8 24 ;主机数=2的24次方-2 |

|---|---|

| B类 | 128.0.0.0-191.255.255.255 网络位、主机位:16 16 ;主机数=2的16次方-2 |

| C类 | 192.0.0.0-223.255.255.255 网络位、主机位:24 8 ;主机数=2的8次方-2 |

子网划分占用主机位,拓展网络地址数。

网络地址=IP地址&&子网掩码。

DHCP :动态主机配置协议,主机入网自动分配IP地址。

ARP地址解析协议:IP转Mac地址。

OSI7层模型

| 物理层 | 0,1序列 |

|---|---|

| 数据链路层 | 差错检测、可靠传输、物理地址印网卡,帧 ; 光纤、电缆、wifi、蓝牙 |

| 网络层 | 路由寻址转发,不可靠,流量检测,逻辑地址唯一,包 |

| 传输层 | 端到端、可靠传输TCP传文件 UDP语音视频、进程 |

| 会话层 | |

| 表示层 | |

| 应用层 |

网络安全标准:

- 网络安全技术有:身份验证技术(用户名/口令 数字签名 数字认证

PAP签名);数据完整性技术;跟踪审计技术;信息伪装技术。

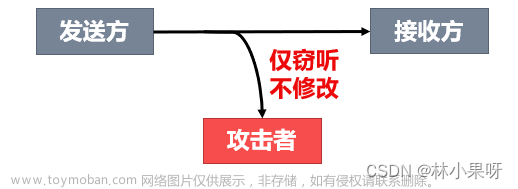

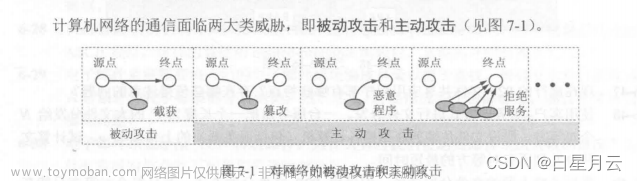

也就是首先要确认用户身份不能抵赖,才能使用资源;其次要保证使用过程中的资源完整性;再次要对用户操作进行记录;最后要会一点信息伪装技术保护自己。 - 网络攻击指双方通过信道或可信任的第三方进行信息传输时,被攻击从传输途中对信息进行更改。

- 网络安全服务包括:鉴别服务、访问控制、数据完整性、数据保密性、抗抵赖性 5种。

- 网络安全机制包括:加密、数字签名、访问控制、数据完整性、数据交换、业务流填充、路由控制、公证。

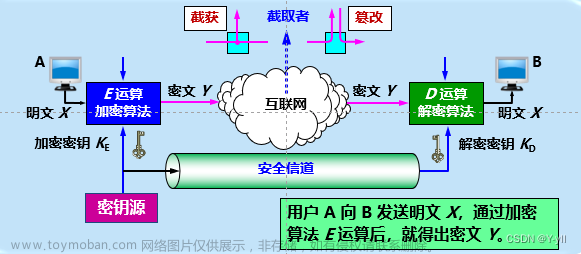

加密算法分类与密码体系:

- 加密 :信息或明文–通过加密–转换为密文,通过解密转换会明文。

密码算法=函数变换。 - 对称加密=私钥加密=传统密钥。

(典型对称加密:DES。

特点是 加密/解密速度快,安全强度高,用于军事、外交、商业应用;

缺点是 秘钥管理成为难点,信息安全在于密钥安全

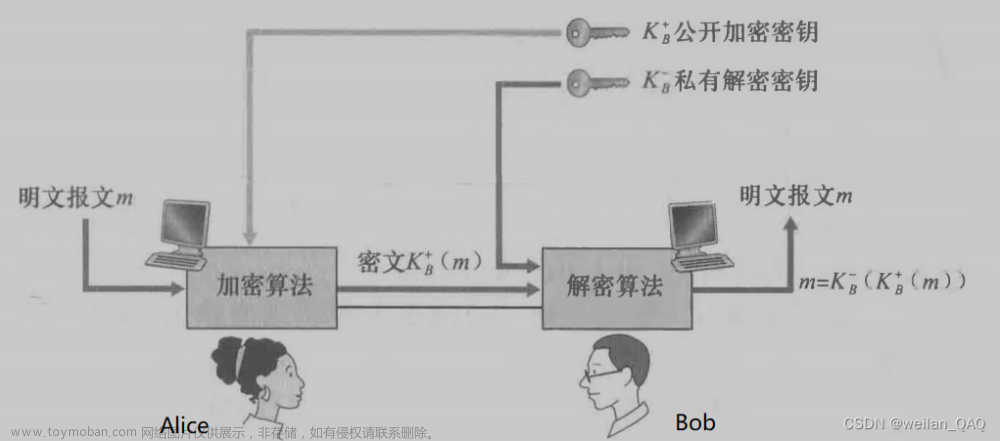

) - 非对称秘钥=公钥加密=现行密钥。

(典型非对称加密:RSA。

缺点是 加密\解密慢;

优点是 适应开放性,秘钥管理简单,方便实现数字签名和数字验证

)

数字签名技术和身份认证技术:

-

数字签名提供鉴别方法,解决伪造、抵赖、冒充和篡改问题。

数字签名一般用的是RSA非对称加密,普遍用于银行、电子贸易等,采用一定的数据交换协议。

数字签名必须满足两个条件-接收方能鉴别发送方身份,发送方不能否认签名。 数字签名信息中包含时间信息可以防止签名重复使用。 -

身份认证技术是为使别人相信,自证身份。 5种常用身份认证技术有:用户名/密码、 智能卡 (比如银行U盾)、动态口令(如短信验证码)、

USB Key、 生物识别(如指纹识别)。

防火墙技术:

目的:保护内部资源不被外部非授权用户使用和攻击。

防火墙是内外网之间;堡垒机是内部运维和内网之间。

防火墙技术包括:包过滤防火墙=包过滤路由器-第一道防线-网络层路由设置包过滤规则,不能发现黑客攻击记录,对用户透明,速度快,配置繁琐 ;应用级网关 -代理服务,要代理服务器建立连接,有身份验证和日志功能,防火墙内外系统应用层链接通过两个终止于服务的链接代替-如HTTP FTP 有缓存。

防火墙体系结构有:屏蔽路由器、双宿主机网关、屏蔽主机网关、屏蔽子网。

常见的网络攻击方法:

- 网络攻击方法有口令窃取(网络监听(用户账户和密码)、字典攻击)、木马程序攻击(伪装工具或游戏,邮件附件,控制计算机)、欺骗攻击(黑客篡改网页信息)、电子邮件攻击(邮件炸弹=垃圾邮件、邮件欺骗改密码)、网络监听(监听某网段的数据,可获取全部用户账号密码)、寻找系统漏洞(需补丁修复)、拒绝服务攻击(较温和,只是不能访问,不涉及数据问题)

- 基于工作站的防治方法:对文件服务器、邮件服务器、备份服务器和工作站进行查毒扫描、检查、隔离和报警。

- 一个完整的网络防病毒系统组成:客户端防毒软件、服务器端防毒软件、针对群体的防毒软件、针对黑客的防毒软件。

网络管理包括:故障管理、计费管理、配置管理、性能功能和安全管理。

入侵检测IDS

能检测和发现非法使用,审计,监视分析用户。 特征库,基本方法有:模式匹配、协议分析、专家系统、统计分析。

网络防病毒技术:

病毒分类:网络病毒、文件病毒、引导型病毒;驻留型病毒、非驻留型病毒(不感染内存);无害型、无危险型、危险型、非常危险型。

交换技术:

二层交换(MAC地址转发,MAC地址表记录)。

三层交换技术=IP交换技术=带路由的二层交换机。要进行子网划分和广播。路由有软件和硬件交换机之分,硬件或者软件(cpu)对路由表进行维护。

四层交换机=服务器交换技术。较昂贵,用的少,针对传输层,如FTP HTTP Telnet等协议。文章来源:https://www.toymoban.com/news/detail-410792.html

后门和漏洞:

后门开发人员有意留的不用经过安全认证的口子,漏洞无意之过。

计算机病毒和计算机木马的区别:

计算机病毒在程序中能自我复制,本来就是无用;木马通过植入,可以让A控制你的电脑B,看似有用实则无用。文章来源地址https://www.toymoban.com/news/detail-410792.html

到了这里,关于网络安全与计算机网络基础知识的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!