1、简介

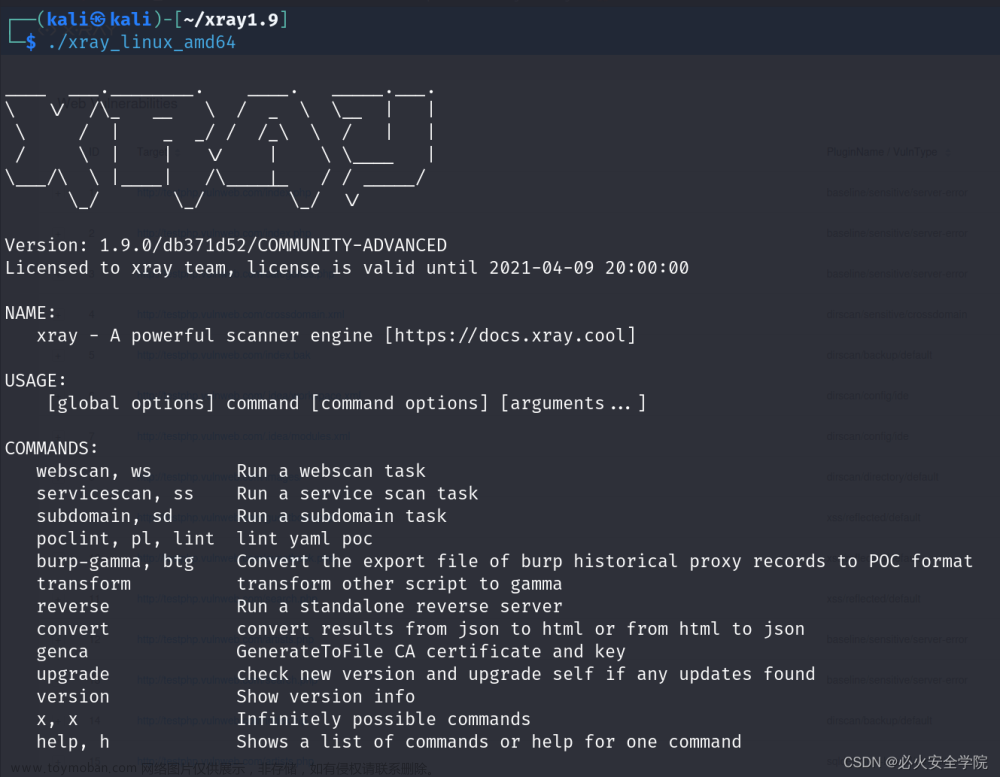

xray是从长亭洞鉴核心引擎中提取出的社区版漏洞扫描神器,支持主动、被动多种扫描方式,自备盲打平台、可以灵活定义 POC,功能丰富,调用简单,支持 Windows / macOS / Linux 多种操作系统,可以满足广大安全从业者的自动化 Web 漏洞探测需求。

2、下载地址

根据自己系统环境下载相应版本;

https://github.com/chaitin/xray/releases

3、安装

Windows系统最好在Powellshell下运行,先cd到xray目录下然后再运行.\xray_windows_amd64.exe genca生成证书;

4、安装证书

5、基础命令

5.1、爬虫模式:

直接调用去扫描一个指定的站点,这里使用的是一个测试专门网站:http://testphp.vulnweb.com/

.\xray_windows_amd64.exe webscan --basic-crawler http://testphp.vulnweb.com/ --html-output 1.html

简单验证一下xss:

注:不同参数对应不同的输出方式:

无参数:输出到控制台的标准输出

--`text-output`:输出到文本文件中

--`json-output`:输出到 JSON 文件中

--`html-output`:输出到 HTML 文件中

5.2、代理模式:

Xray安装证书后,设置浏览器代理:

.\xray_windows_amd64.exe webscan --listen 127.0.0.1:4444 --html-output 2.html

5.3、 xray+burp:

①、在burpsuite中设置二级代理

在burpsuite中打开 user options标签在upstream proxy servers中点击add添加代理和端口

②、浏览器设置burp代理

③、使用burp抓包,并放给xray;

④、xray建立监听

监听127.0.0.1 9999端口;

.\Xray_windows_amd64.exe webscan --listen 127.0.0.1:9999 --html-output 3.html

注:插件列表:文章来源:https://www.toymoban.com/news/detail-411915.html

SQL 注入检测 (key: sqldet)

支持报错注入、布尔注入和时间盲注等XSS 检测(key: xss)

支持扫描反射型、存储型 XSS命令/代码注入检测 (key: cmd_injection)

支持 shell 命令注入、PHP 代码执行、模板注入等目录枚举 (key: dirscan)

检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件路径穿越检测 (key: path_traversal)

支持常见平台和编码XML 实体注入检测 (key: xxe)

支持有回显和反连平台检测POC 管理 (key: phantasm)

默认内置部分常用的 POC,用户可以根据需要自行构建 POC 并运行。可参考:POC 编写文档文件上传检测 (key: upload)

支持检测常见的后端服务器语言的上传漏洞弱口令检测 (key: brute_force)

支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典JSONP 检测 (key: jsonp)

检测包含敏感信息可以被跨域读取的 jsonp 接口SSRF 检测 (key: ssrf)

ssrf 检测模块,支持常见的绕过技术和反连平台检测基线检查 (key: baseline)

检测低 SSL 版本、缺失的或错误添加的 http 头等任意跳转检测 (key: redirect)

支持 HTML meta 跳转、30x 跳转等CRLF 注入 (key: crlf_injection)

检测 HTTP 头注入,支持 query、body 等位置的参数…文章来源地址https://www.toymoban.com/news/detail-411915.html

到了这里,关于Xray安装与使用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!