一

未知網頁錢包授權簽名被盜取 NFT https://www.youtube.com/watch?v=daroZDmDX9A

看到了这个有讲述许多项目的discord是如何被hack的,分享一下,增强一下防范意识 https://twitter.com/SerpentAU/status/1485002643370037254?s=20

Crypto安全運作守則 https://github.com/OffcierCia/Crypto-OpSec-SelfGuard-RoadMap

最近推特上这种诈骗的类型井喷了,一般都是某个大V号或者项目方相关人员账号被黑,疯狂@一堆人,告诉你空投、中奖等等。然后会给一个链接注册,点进去就跳出钱包来,大家一定一定别看到大佬或者很火的项目就上头。我已经收到两个以上了。

区块链黑暗森林自救手册 https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook

常見的騙局 - 點連結被盜取錢包中的資料 https://jacobmei.blogspot.com/2022/03/blog-post_23.html

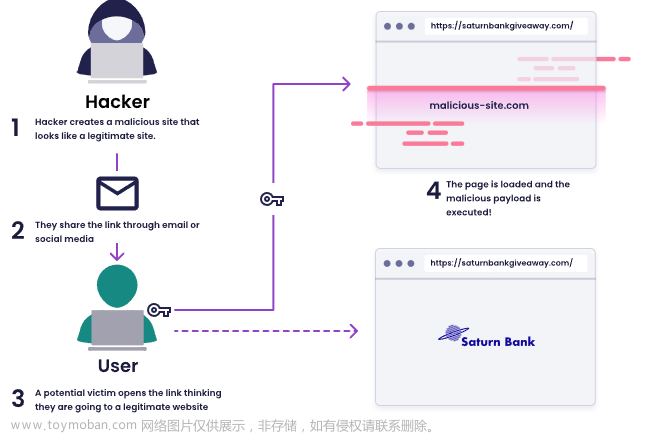

Google 廣告顯示的網址可以調整,他就只是偽裝成 x2y2.io 而已,如果你直接輸入 x2y2.io 或是 www.x2y2.io 兩者是沒什麼差的,都是在同個域名下。但如果是點那些廣告,就會被導去其他詐騙域名。

不是 Opensea 新合約的問題,是那些人之前 sign 過有問題的東西,現在駭客發現 Opensea 合約要過期不能用了,所以現在一次用 https://twitter.com/0xfoobar/status/1495208279210876930?s=21

二

Q:請問一下各位冷錢包都用哪個牌子? Trezor 還是 ledger使用起來有甚麼差別嗎?

A:原文(個人覺得寫得很好!) https://twitter.com/punk6529/status/1461742366696652809?s=21

还有请在官方网站上购买,基本上硬体钱包没有授权经售商… 如果您在其他网站上购买 会有风险,有心人可能会标记私钥 然后当你转入资产后登录转走… 务必小心

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sw5y2fBk-1652203737404)(https://media.discordapp.net/attachments/917713090357915658/922157497928802314/IMG_5854.png?width=744&height=816)]

三

Q:這個也太恐怖 請問如果冷錢包曾經簽過詐騙的smart contract的話 有需要洗掉重新灌嗎?

A:debank上可以看授權過什麼合約,可以取消,需付gas fee

四

分享一下Bayc群一樣有人被詐騙了

主要是discord被駭,剛才進了一個被hack的discord…這是之前有和BAYC/MAYC合作開發故事的 discord…結果我自己沒檢查清楚 虧了0.1 Eth … discord: Jenkins The Valet 如果有MAYC/BAYC,先不要進入Jenkins The Valet這個discord…他整個被駭了… 分享一下它們的手法, 駭客會先開個AMA線上說明會, 然後把general chat 關閉一陣子, 說會在AMA說明會後開啟(目的就是不讓別人警告 (moon laugh))…然後裡面一堆人在聽線上說明會…但在voice channel都不理你) …總之自己太粗心了…我有檢查錢包沒有簽署奇怪的東西…但就是0.1 Eth 飛了…這邊把這個案例告訴大家

五

啊 大家 我要提醒大家一件事 基本上所有項目都會開一個叫做 official link的channel 建議大家要買NFT的時候 都務必透過那個channel這是我自身的經驗 雖然沒被騙 但也差點,就是之前很紅的SOLchicken,他們在賣完小雞之後 有一天晚上官方DC被hack,在General裡面PO了一則看起來非常官方的 special sale,那時候二級市場的雞已經10 SOL+,然後他的special sale是 3SOL,我真的差點就買了 而且我連錢包都接好了,好險我後來神智清醒沒買,但安全起見我也只能拋棄那個錢包了大群裡面滿多人被騙的 所以真的要小心再小心,以上~~

对的所以要非常小心,所以项目方之间都有一个共识 不会主动私信各位 以防假冒 而且每个链接也得再三确认!感谢分享 Sharon

项目方改网站、改价格是一件很大的事。通常会提前公告在Discord 或是Twitter,请各位务必注意网址正确性

六

我刚才目睹了一次DC中的诈骗,分享一下 https://discord.gg/ezekclub 这个频道,主要是和周杰伦NFT相关,刚刚五分钟之前,在公告栏,有个名字设置成官方名字 +机器人的名称,发布一条突然信息,可以抢购限量版道具。请大家不要突然FOMO,骗局无处不在。举个例子,如果管理的账号被盗,突然在公告中突然宣布我们开启第二轮 白名单活动,限时限量铸造,这种情况大家一定要小心.我们不会发布这样的消息。刚才统计了一下,大概十分钟,大约20eth被骗,而且 钱包的安全也受到了很大的威胁

七

以下資訊來自 Benson Sun的Telegram (我不知道這樣搬資訊會不會以問題…管理員如果覺得不妥我就砍掉…) (有獲得同意轉貼) 在 Solana 近期滿有名的 NFT 項目,先是 pre-sale 出問題,後來 Discord 被 hack 導致社群損失了 7000 多個 SOL,簡短分析一下到底出了什麼問題。 這件事情主要有三個原因: 1)白名單篩選機制有問題 Monkey Kingdom 選擇用網頁前端去過濾白名單,結果被科學家鎖定智能合約後,直接跳過前端 call 智能合約,導致在 pre-sale 階段就被 mint 完所有的 NFT,間接導致了後面一系列的混亂。 2)面對短時間爆增的流量,網站沒有做好 Load Balance 還在 pre-sale 階段流量就暴增,官方顯然沒有做 Load Balance 的準備,導致官網不斷回傳 rate-limit 的錯誤,這給了駭客導引到假網站的機會 3)Discord webhook 外流 任何有 Discord Webhook url 的人都可以透過 restful API 去假傳公告,駭客先是掌握了 webhook,再假藉官方名義發 public mint 的公告導流到假官網。 社群有不少人當了冤大頭,把 SOL 打到假的地址,目前看起來項目方願意承擔害受害者的損失,具體就看怎麼處理了。 那麼,我們該怎麼避免這種事件呢? 1)mint 任何 NFT,建議都另創一個空白錢包去 mint,這樣就算真的被 rug,最多也就是損失 mint 的錢,不會損失主要錢包的所有資產。 2)慎防釣魚網站,每次需要輸入帳號密碼/與智能合約交互時,都要看網址是否正確,通常網址帶有 - (dash)的都是釣魚詐騙網站。譬如昨天真正的官網是 (https://baepes.monkeykingdom.io/)https://baepes.monkeykingdom.io/,而詐騙網址是 https://baepes-monkeykingdom.io/ 。 3)通常駭客為了取信於人,會做一個完全一樣的推特去散佈假網址,而且通常都還有一定的 follower 人數。像昨天駭客就做了一個假官方推特 https://twitter.com/Raay212 。判別的方法很簡單,看推特有沒有大V追蹤,如果你發現一個熱門項目完全沒有大V追蹤,那很可能就是假的。 以上希望有幫到大家,保護好資產永遠都是最重要的一步

八

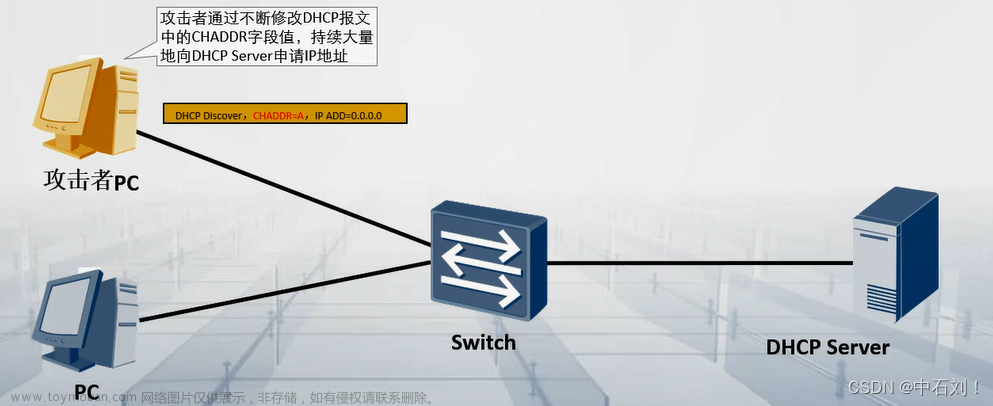

近期出现了不少钓鱼的信息,包括咱们鲨鱼群,作为一个钓过不少鱼的安全从业人员,想来给大家分享一些常见的钓鱼方式及防范意识,避免大家上当受骗 我主要从四个方面来聊聊: 1. 发信方式 2. 钓鱼内容 3. 利用手段及防范 4. 钱包防护 我尽可能写的丰富详细一点,所以内容可能就有点多,需要分开谈,这次就先聊聊发信方式。 一、发信方式 发信方式故名思义就是如何将钓鱼信息传递到你,就我目前接触和猜测的(如果有其他的欢迎补充),在币圈主要有三种方式: 1. 社交媒体的私信(Discord/Twitter 等) 2. 社交媒体的公告 3. 发送邮件 (已编辑)

其中私信是最常见的,举个我收到的例子:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9v1XqHpg-1652203737405)(https://media.discordapp.net/attachments/917713090357915658/923118966770135040/Screen_Shot_2021-12-22_at_15.16.14.png)]

这个人伪装成 Psychedelic 项目官方给我发私信,所以通常都推荐关掉 Dis 私信,其他社交媒体同理,关不掉的就一定要仔细核对 id 而不是昵称。

公告是可信度和危害最大的,这种常见的方式包括 1. 官方管理员内鬼,恶意攻击者混到了管理员职位展开钓鱼。 2. 管理员账号被黑,通常因为弱密码或者密码泄露且未设置 2FA,密码泄露包括根据已泄露的密码撞库;根据管理员的 id,查找社工库。 3. 社交媒体自身漏洞或工作人员。比如 Twitter 今天 7 月被黑客社工操纵了一部分员工,获得了访问内部系统的权限,接管了多个高知名度账户发布了向他的 BTC 账户转钱的消息。(此处推荐一部黑客电影 《我是谁:没有绝对安全的系统》) 4. Webhook 的 key 泄露。具体可以往上翻阅 @MarsKaO 发的消息。 5. 伪装身份公频发言,刚刚有人试图在鲨鱼群通过这样的手法钓鱼就是很好的例子。

最后是发送邮件,但我还没遇见过,但如果让我来钓鱼我还会加上这个方法,比如某些项目官方会有一个订阅邮件的渠道,然后我会获取 discord 服务器内成员的昵称,id 及关注了 twitter 官方账号的人的 id,再在后面拼接常见的邮件后缀如 @gmail @outlook 等,最后利用可信度高的发件人发件,关于如何伪造可信度高的发件人后面再谈。

接着分享

二、钓鱼内容 钓鱼内容重点就在鱼饵,通常有两种:链接和附件。目前看到的通常都是链接,我就着重说下这种。 链接还可以称为 URL,一个常见的 URL 的格式如下: (已编辑)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-M6dOqw4e-1652203737406)(https://media.discordapp.net/attachments/917713090357915658/923145173100281896/Screen_Shot_2021-12-22_at_16.18.57.png)]

而需要重点关注的就是其中红色的部分,也就是域名。攻击者通常会注册一个类似的域名进行欺骗,以 alphashark.club 为例: * alpha-shark.club(中间添加 -) * alphashak.club(删除/增加/修改一个字符) * alphashark.space(用另一个顶级域名注册) 在修改字符进行钓鱼上,还有一些文章可以做,那就是 Punycode 编码。 首先介绍下什么事 Punycode 编码。URL 在 03 年以前都是只支持纯英文拉丁字母、数字、符号之类的,不支持其他语言,比如中文。而后就出现了国际化域名(IDN),IDN 使用 Punycode 将对应语言的域名转换成了纯英文的拉丁字母,比如 易名.com 经过 Punycode 编码后转换成 xn–eqr523b.com。 于是,通过利用其他语言的字母构造跟项目域名看起来一模一样的域名就可以用来钓鱼了。比如 а 和 a 看似相同,但前者是俄文,后者是英文。感兴趣的可以访问一下 www.аррӏе.com ,这个是一个中国安全人员做的测试页面,五个字母全是来源于其他语言。 在上面提到的那位安全研究人员反馈这个问题后,Chrome 就积极跟进做了一系列措施,比如中文等形体字域名不太可能会被用来钓鱼,就按照对应语言显示,而对类似拉丁字母的语言,浏览器统一转换成 Punycode 编码后的域名,也就是 xn--xxxx 的模式,大家可以访问我上面发的两个网站看看地址栏是不是这样。 虽然通过地址栏能发现其是不是钓鱼网站,但结果上还是打开了这个网站,一旦打开就有可能承受风险,具体留在后续的利用手段去讲。所以尽管目前还没看到有人这么去做,但如果你实在是想点开一个网页,可以尝试 Punycode 解码看看(https://www.dute.org/punycode) ,如果没有任何变化则代表是正确的。 再说说附件,附件的危害往往比钓鱼链接大,常见的格式如 exe、bat 大家肯定知道不能随便乱点,但其他的诸如 word、excel 文件,其实打开了也极有可能被攻击者控制电脑。同样能不下载就尽量别下载,如果无法避免,比如突然收到做过的项目的邮件,附件是白名单列表的 Excel(其实基本都用的在线文档),实在好奇,建议先放到在线沙箱里跑一跑,看看结果,杀杀毒。这里给出两个我常用的在线沙箱

https://s.threatbook.cn/

https://www.virustotal.com/

鸽了蛮久,继续聊

三、利用手段及防范 因为上节提到了附件类型的利用方式,就在这里着重谈一下链接类型的。 链接类型的钓鱼借助的主要是浏览器,其存在下面几个方面的利用方式: 1. 浏览器漏洞。当浏览器内核存在高危漏洞时,受害者打开网页链接,便会立马被攻击者控制。如今年 4 月份披露的 Chrome 内核漏洞,下图是漏洞发现者给出的测试验证,打开其本地的 exploit.html 页面,即执行打开计算器的命令。 (已编辑)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LJRJRST2-1652203737406)(https://cdn.discordapp.com/attachments/917713090357915658/925787727964827688/PuzzleMaker_attacks_01.png)]

- 目标网站存在漏洞。这部分涉及了不少专业知识,不同漏洞有不同的利用手段,这里就简单粗糙的提两种。 假设目标网站是 ftx.com 且其存在漏洞 漏洞一:当你打开发送给你的链接,或在网页上随意点了一些其他的超链接时,就可能被攻击者利用,以你的身份在 ftx 上执行一些操作或获取一些信息。 漏洞二:在上次分享中我提到了攻击者通常会注册一个类似的域名,但如果目标站点还存在一种所谓 URL 任意跳转漏洞的话,可以再在上面包裹一层,发送给你如 www.ftx.com?url=attacker_url 的链接,其域名是货真价实的 ftx.com,但当你点击链接时便会给你跳转至 url 参数中指定的钓鱼网站 attacker_url。 3. 纯粹的钓鱼。制作一个假的页面,诱导你授权钱包,或者输入密码之类。如上面分享的 FTX 钓鱼。 4. 读取剪贴板。如果你刚复制了私钥或者助记词,打开链接便有可能被读取到。 (已编辑)

上面三种中 1 和 2 相对罕见,2 取决于目标网站,常见的如 ftx.com 等都做了安全方面的测试、加固,而小项目网站功能少,能找到漏洞的概率也微乎其微,所以也不用太过担心。

对应的防范手段: 1. 及时更新浏览器,防范浏览器自身的漏洞。 2. 尽可能首先在浏览器的无痕模式下打开,防范漏洞一那样的类型。 3. 注意浏览器上方网址栏的变化,避免出现漏洞二样式的情况。 4. 时刻保持怀疑的心态,连接钱包,输入密码等敏感操作一定要小心再小心

九

剛在FB看到有人 FTX帳號 被 偷幣轉出! 大家注意一下

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Oqycb9SV-1652203737406)(https://cdn.discordapp.com/attachments/917713090357915658/923896059976114216/unknown.png)]

感覺這種大部分可能是密碼被釣魚騙走的 可能上到假的FTX網站 之前曾經Google過 結果前三個推薦的都是下廣告的釣魚網站

能被解除,代表至少 email 和 ftx 的帳密都被知道了,而且還要提供 “请提供您手持身份证的照片以及写有当天日期和“FTX 2FA Reset”的手写纸条。”

感覺這個人是所有的資料都被挖出來耶…

看下面其他人的說明,應該是幫你換裝置。只是換裝置的話,就只須要騙到 2FA 即可

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2I6OTxKw-1652203737407)(https://cdn.discordapp.com/attachments/917713090357915658/924160697665978388/unknown.png)]

十

Q:想請問一個問題,像The Prime Ape Planet抽獎需要簽署,有可能會有什麼風險嗎?或者說要如何判別是合理的簽署(The Prime Ape Planet只是舉例)

A:Sign 相对没有风险,要注意有没有Transaction,如果有就有风险(要付Gas Fee) 目前市场上被hack 的主要是输入助记词、私钥

十一

Q:我是谷歌浏览器的插件metamask生成的热钱包 如果电脑被黑了 是不是黑客就可以把我的谷歌浏览器的缓存、各个网站保存的密码、和metamask钱包盗走了?

A:Chrome 登录的 Google 账号保存的密码不能,但离线缓存过的密码可以

metamask 插件我没测试研究过它的解锁密码是保存在本地还是服务端的,如果保存在本地的话自然资产就没了

要是对自己浏览器缓存的有哪些东西感兴趣可以玩玩这个工具 https://github.com/moonD4rk/HackBrowserData

十二

轉貼: [CYBAVO安全告警]

於一天部署的智能合約Happy New Year,token名稱 2022 (合約地址在底下),合約直接將代幣全數mint到V神(Vitalik Buterin)錢包,接著從合約內寫好的abi直接轉給各大交易所及機構,利用Etherscan解析交易時,來源會顯示資產來源地址而非合約調用人地址的方式,偽造出像是V神錢包直接對這些機構空投的錯覺,試圖讓人誤以為是V神在為新項目做準備,同時此幣已經上架Uniswap並創建了多帳號來對該幣的流動池進行交易,試圖營造非常多人在轟搶的情況,CYBAVO第一時間判斷到可疑情況並已將此Uniswap流動池加入黑名單,避免有人受害,也請各位多加注意,底下有本次事件相關地址。 V神錢包地址,進入後可以看到十幾筆從V神錢包空投的操作,實際並非由V神錢包私鑰簽名轉出,而是因為Etherscan解析交易的方式會把來源填入資產來源錢包,而非交易發起錢包

https://etherscan.io/address/0xAb5801a7D398351b8bE11C439e05C5B3259aeC9B#tokentxns

此token(2022)在昨天發行時就直接把所有發行代幣都放在V神錢包,但實際該合約內藏了可以控制所有此代幣的資產轉移的邏輯

https://etherscan.io/tx/0x9082ea6a26d1e3036dba783834a56eced9be02216288698eca0f8192b5722e5c

此代幣立即在Uniswap創建流動池

https://etherscan.io/tx/0x9999b8a2b2cfeae9abe91d850827b59baf94d9dd02a68788563ceba1338305b4

並且在過去24小時營造大量交易現象,企圖讓人誤會並搶購,目前已有多人受騙以ETH換購無用的2022 token

https://etherscan.io/address/0x01c2173a1dfcb23c644959a5c3f57920ecd5b847

十三

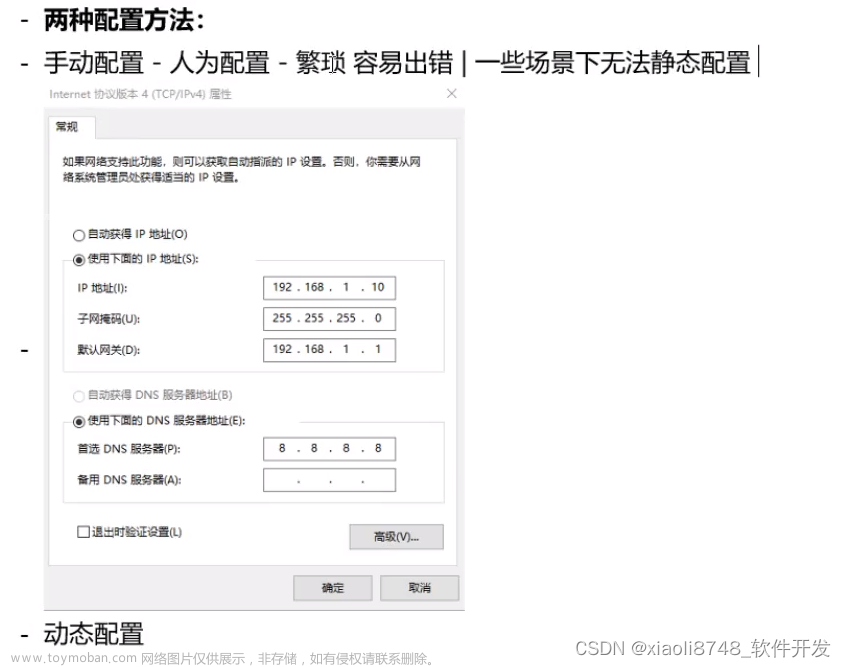

一些建議請大家參考: 1. 買賣時熱錢包和冷錢包使用時機? 冷錢包最好不要拿來頻繁當交易錢包使用,將它當作「金庫鑰匙」的概念,重要的 NFT 和加密貨幣,放在有冷錢包當鑰匙的保管。 一般的交易(特別是買、mint)用熱錢包,每週稍微盤點一下裡面的水位,不夠的時候再打開冷錢包搬一點過去,買到比較有價值的 NFT(或短期不會出手的 NFT)就放回冷錢包。 2. 另外電腦需要哪些安全設定? 3. 可否建議使用何種電腦來進行買賣比較安全? A. 有些人會建議常用加密貨幣的電腦可以用 Mac。因為專門為 Mac OS 寫的惡意病毒、監聽木馬比較少,因此以機率來說,不小心中標的可能性比較少。 B. 養成平日使用電腦的資安基本好習慣(不分作業系統和瀏覽器) B1. 能安裝反毒軟體,就還是要安裝,這是基本的保障。 B2. 使用無線網路,一定要設定嚴謹的密碼,家中的基地台要留意不要使用內定的管理帳號密碼(例如 Admin , 1234 這種) B3. 出門在外,不要貪圖方便使用店家提供的免費網路(不管有沒有登錄機制),最好用自己的手機分享連網,若是不得已要使用,記得不要亂點任何平常沒用過的網站,一些特殊網站更是不要亂點,避免中了有些透過網頁程式碼互動的惡意蟲。 下面則是一些和加密貨幣圈使用有關的提醒: 1. 不開啟私訊功能:當新手對於區塊鏈的知識還不足的時候,若正好遇上主動「祛寒問暖的陌生人」,往往會很快被其熱心所影響,就點進詐騙的網站或是參與偽冒交易,因此任何透過社群軟體主動私訊的聯繫都不要相信或加入。 2. 不傳遞私鑰紀錄:在去中心化的區塊鏈網絡,必須更加留意謹守良好的網路習慣,因為加密貨幣的錢包私鑰等都是自己保管,一但遺失或被有心人士取得,將會造成相關資產的損失。 而透過電腦剪貼簿工具複製、雲端備份等行為,往往會讓惡意軟體有側錄的可能性,故儘量定期更換新的錢包私鑰,並將重要資料妥善保管(有人建議謄寫在紙本,保存在保險箱⋯,我自己採折衷方式,用 Bidwarden 軟體工具生成和管理密碼等) 3. 不盲目跟從投資:如同一般財富管理需要審慎評估自己能承受的風險,加密貨幣與NFT 更是如此,新手也必須檢視自己的財務能力,不要將雞蛋都放在同一個籃子,避免因市場震盪或遭遇詐騙時,而影響生活。

十四

小狐狸(MetaMask)官方推特發了一篇安全提醒

如果iPhone用戶有開啟iCloud雲端備份,這將會包含你的Metamask的密碼,如果你的密碼不夠強,而有人駭入你的iCloud,將可能導致Metamask資產一併被駭。 你可以通過設定將關閉iCloud對Metamask的備份 設定>個人資料(Apple ID)>iCloud>管理儲存空間>備份 (Settings > Profile > iCloud > Manage Storage > Backups) 如果你想避免未來iCloud突然備份你不想備份的東西 您可以照以下步驟關閉iCloud備份 設定>個人資料(Apple ID)>iCloud>iCloud備份 (Settings > Apple ID/iCloud > iCloud > iCloud Backup)

https://twitter.com/MetaMask/status/1515727239391809536?s=20&t=BdLmQuIoKNzPOtY2wDlsLg

十五

我回顾下早上和@MikeFOMO | GG Dino Club 一起经历的这一幕,和大家一起分享: GANGSTER ALL ★ STAR这个项目,之前有所耳闻,目前还没有开放DC,关注度也比较高(twitter已经5w+人) 早上看到推送消息说这个项目开放DC了, 经常冲项目的朋友,都知道遇到这种情况,能进都是先进,一会儿可能就进不去了, 进去后会发现一个比较特别的的验证方式, 需要连接到官网,将验证按钮收藏到网页地址,然后回到discord,点击这个收藏地址进行验证。 虽然心理掠过一丝疑惑,但是觉得这类大牌项目可能是项目方有所创新之类,一气呵成就做完了。 整个流程所到之处,页面都做的精细,验证完还在discord内提示了验证成功。心想:搞定。 如果就此离开去忙别的,那么,你的discord账号的权限token已经流到黑客手上了,黑客已经可以使用你的账号到处scam了。 好在MikeFomo兄弟马上发出了提醒, 我们立即反应过来,重新登录,并修改了密码。 此时大家还只是猜疑可能是scam,出于对这个方式的好奇,于是我又回去冒险重新操作了一遍,这次我监控了网络状态: 首先,连接到官网,收藏一个验证按钮,其实是收藏了一段简易的js代码。 然后,回到discord服务器,点击这个收藏地址,实际上是执行了这断js代码,这段代码做两件事,1:去下载了一个discord里某人上传的文本messages.txt,这个文本是一个加密得非常厉害js文件,内容不小;2:运行这个文件,并产生一个网络请求发送给另一个远端服务器(黑客通过discord的webhook隐藏了真实服务器地址)。当我捕获到这个网络请求,看到body里面的数据,赤裸裸的写着我的discord鉴权token时,这个scam已经原形毕露。 最后也发现官网的域名是.com,这个scam的域名用的是.net,对于这种未上线的项目,冲的时候真的不会留意去比对。 挺感叹这个scam设计者的构思,选择项目上利用了大家冲项目的心理, 流程设计上也是很精妙。 以上过程也许不是每个人都能感同身受,我简化成以下两点: 1:凡是要你去外站收藏一个地址(或代码),再回到discord进行点击的,一律不要去做。管他可能是多牛逼的项目。 2:如果你已经在discord上运行了,那么马上退出重新登录,系统会给你生成一个新的token,修改密码更为稳妥 最后有鲨友提出旧的token依然可以被使用,这个我无法确认,因为我这边token更新后,旧token在机器人上是立马失效的,discord也没理由做这样的缓存设计。但如果真的有这回事,会很麻烦,请有知道的大大,继续指明。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Lsnsfhe2-1652203737407)(https://media.discordapp.net/attachments/917713090357915658/958761915704819752/unknown.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ODD6UuW2-1652203737407)(https://cdn.discordapp.com/attachments/917713090357915658/958761915981635654/Image.png)]文章来源:https://www.toymoban.com/news/detail-414042.html

十六

如果不確定自己有沒有簽過有問題的東西,解決方法:文章来源地址https://www.toymoban.com/news/detail-414042.html

- 取消 Opensea 舊合約的授權

- 把 NFT 轉到其他錢包

到了这里,关于区块链安全防范方法整理的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!