前言

好无聊呀(啊啊啊啊啊啊啊啊),看到桌面上杂乱无章的资料,整理整理就发出来。新手笔记勿喷。

Windows加固

删除后门用户

通过查看服务器全部用户,发现后门用户

加固,删除后门用户

在查看服务器全部用户,无后门用户,加固成功

服务器administrator用户弱口令

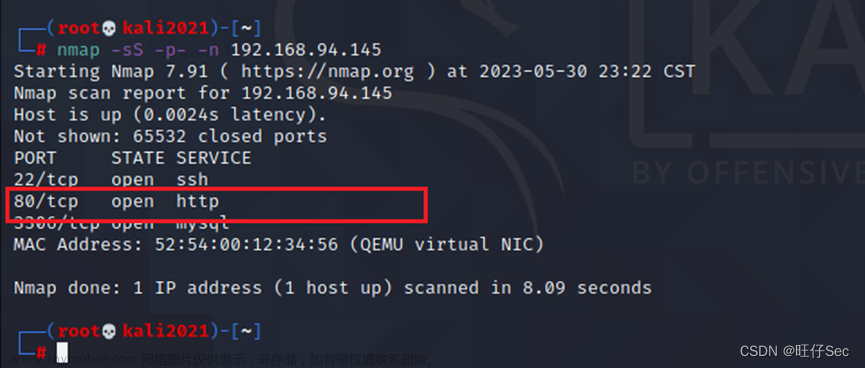

通过nmap探测服务器发现开启服务器开启远程桌面服务

再使用hydra对Administrator用户进行爆破,爆破出Adminstor的密码,证实服务器存在administrator漏洞

加固过程,给adminiserator设置强密码,服务器防止攻击者弱口令远程登入

验证加固过程,再对Administrator用户进行爆破,发现以无法爆破出密码,加固成功

禁用 IIS 内核缓存,避免对方利用 ms15-034 漏洞进行 DOS 攻击

通过nmap探测目标靶机发现开启http服务,版本为IIS7.5并服务器版本为windows2008 rs为ms15-02漏洞影响范围,初步判断存在漏洞

通过msf测试平台载入MS15-034检测模块进行检测,证实服务器存在此漏洞

禁止内核缓存,防止攻击者利用此漏洞对服务器进行攻击导致服务器蓝屏

通过msf测试平台载入MS15-034检查模块,漏洞以无法利用,加固成功

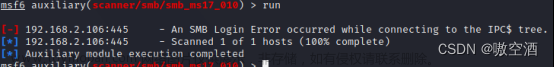

防范 ms17_010 等漏洞进行攻击

通过nmap扫描目标服务器发现开启445端口,并服务器系统为windows2008r2 ,为ms17-010影响范围,判断为存在漏洞

通过msf测试平台载入MS17-010探测模块进行探测,证实服务器存在漏洞

加固,停止 Server 服务,以防止攻击者利用漏洞夺取服务器权限

再使用msf测试平台载入MS17-010检查模块的服务器进行检查,漏洞无法利用,加固成功

避免对方利用 ms12_020 漏洞进行 DOS 攻击而出现蓝屏现象,关闭远程桌面服务

使用nmap探测靶机发现目标服务器开启远程桌面服务,并系统为windows2008r2。为ms12-020漏洞的影响范围,判断存在漏洞

再使用msf辅助模块裁入ms12-020检查模块的服务器经行检测,证实服务器存在此漏洞。

加固过程,禁止远程桌面服务,防止攻击者利用此漏洞导致服务器蓝屏

再使用msf辅助模块对服务器进行检测,漏洞已无法被利用,加固成功。

IPC$漏洞

通过nmap扫描目标服务器,发现445,139开启怀疑有ipc$漏洞。

再通过windows对目标服务器进行连接,连接成功。证明服务器存在ipc$漏洞。

加固,关闭server服务;

再通过windows继续连接,连接失败,加固成功;

cve_2019_0708漏洞

通过nmap探测发现目标服务器开启远程桌面服务(3389),并系统为windows2008r2。为cve_2019_0708漏洞影响范围,判断可能存在漏洞

通过msf辅助平台载入cve_2019_0708漏洞探测模块进行探测,证实存在漏洞

加固,关闭Remote DesKtop Services 服务

通过msf辅助平台载入cve_2019_0708漏洞探测模块进行探测,漏洞无法利用,加固成功

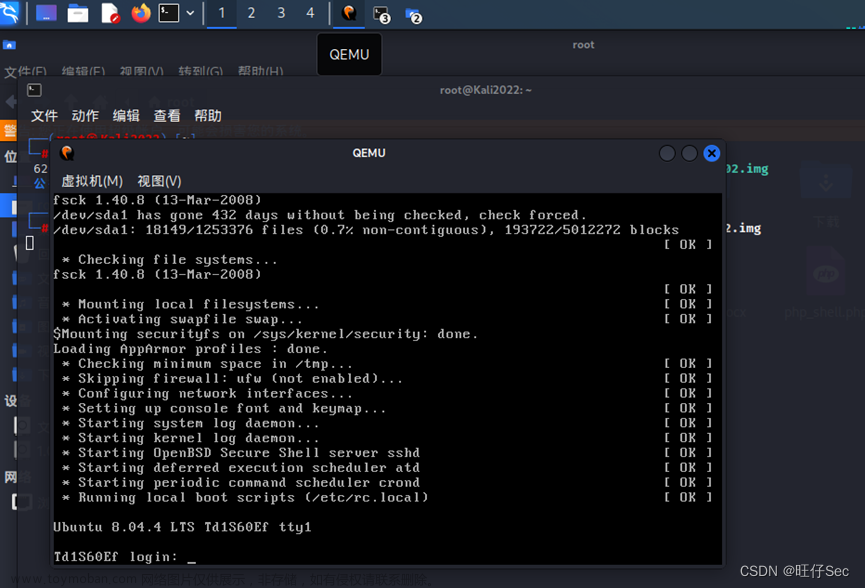

Linux加固

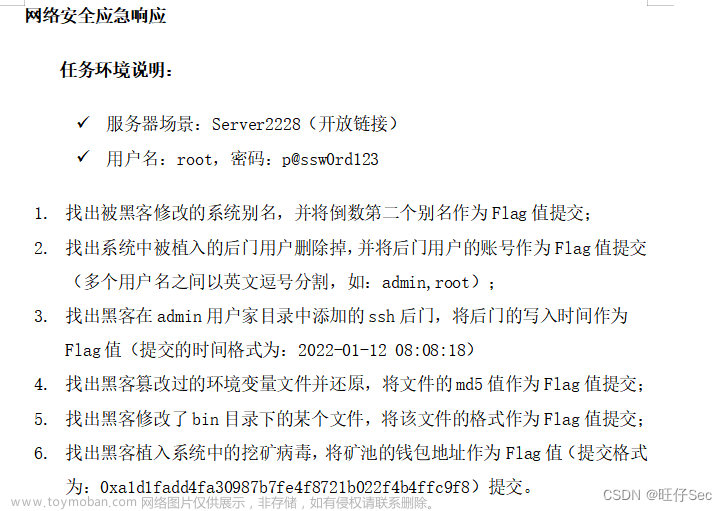

后门用户

通过cat 查看用户配置文件(etc/passwd)发现存在后门用户。

加固过程,通过命令(userdel)删除用户

验证加固过程,打开用户配置文件,以无其他用户。

服务器 root 用户弱口令

通过nmap探测发现靶机ssh服务开启,再使用hydra爆破服务器,爆出服务器密码。目标服务器root存在漏洞。

加固过程:修改root密码为强密码

验证漏洞加固过程:再对服务器root用户爆破,已经无法爆破了,加固成功

root用户任意地点登入

通过ssh连接,连接成功,证实目标服务器

加固,禁止root用户通过SSH服务登录服务器

通过ssh连接,连接失败,加固成功

rpcbind漏洞

通过nmap发现目标靶机开启rpcbind服务,可能存在漏洞

通过msf辅助模块探测目标靶机,目标靶机存在漏洞

加固通过iptables建立规则使外部无法连接后门端口(111)

通过msf辅助模块探测目标靶机,无法探测,加固成功

SAMBA服务漏洞(远程代码执行)(cve2017-7494)

通过nmap扫描,开启445端口,同时服务版本受漏洞影响,初步判断我有漏洞。

通过msf辅助模块攻击目标服务器来探测目标服务器,目标服务器存在漏洞。

加固,修改etc/samba/smb.conf配置文件,在[global]中添加(nt pipe support)来缓存漏洞带来的影响。

在通过msf辅助模块来攻击目标服务器,攻击失败,加固成功。

(博主没有环境)

数据库root弱口令

通过hydra爆破目标靶机mysql,爆破成功。数据库存在root弱口令漏洞。

加固,进入数据库把root用户改强密码。

在通过hydra爆破,以无法爆破出密码 ,加固成功。

禁止数据库用户从任意地点登录

直接远程登入目标服务器 ,进入成功 , 存在任意地点登入漏洞。

加固,进入数据库,设计禁止数据库用户从任意地点登入。

在通过远程进入目标数据库,进入失败,加固成功。

后门程序删除

通过nmap扫描怀疑()端口是后门

尝试连接目标靶机,连接成功,目标靶机存在后门程序

加固,先通过命令(netstat -aplnigrep IP)探测后门端口的进程,再结束后门进程(ps auxigrep 进程),删除后门进程(rm -rf 路径),进入配置文件(etc/rc.local删除后门再连接目标服务器,连接失败,加固成功)

(不要问,问就是没有环境)

VSFTPD2.3.4漏洞

通过nmap扫描靶机,发现目标服务器开启vsftpd2.3.4服务服务

通过msf辅助模块入侵,入侵成功,目标服务器存在vsftpd2.3.4漏洞

加固通过iptables建立规则使外部无法连接后门端口(6200)

尝试连目标服务器口,以无法连接。加固成功

ftp 匿名用户漏洞

通过使用nmap的目标服务器进行信息收集,发现21端口疑似开启匿名用户登入

使用匿名用户进行登入,发现登入成功,证明存在匿名用户登入漏洞

进入vsftpd配置文件中,禁止匿名用户登入

验证过程,在进行匿名用户登入,发现无法匿名登入。漏洞加固成功

总结

随便写的。观众老爷们,看着图一乐。文章来源:https://www.toymoban.com/news/detail-414996.html

对你有帮助的话,就点赞,关注,收藏。文章来源地址https://www.toymoban.com/news/detail-414996.html

到了这里,关于网络空间安全竞赛D模块解析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!