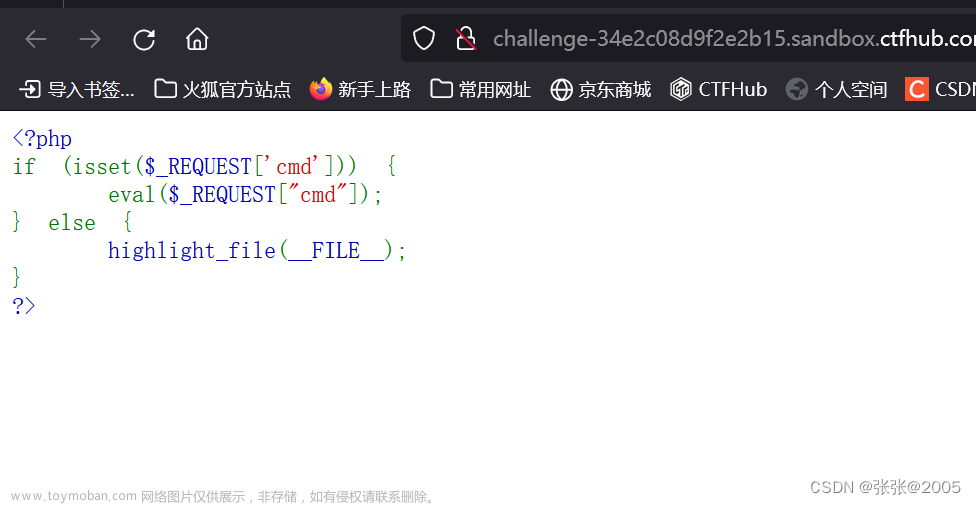

题源:CTFHub

当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

本题可用四种方法:dirsearch,python,burpsuite,御剑。

方法一:dirsearch

python3

dirsearch 暴力扫描网页结构(包括网页中的目录和文件)

下载地址:https://gitee.com/xiaozhu2022/dirsearch/repository/archive/master.zip

下载解压后,在dirsearch.py文件窗口,打开终端(任务栏cmd 或 右击打开快捷菜单)

安装:pip install dirsearch

使用:diresearch -u http://example.com/ -e *

-u:url

-e:扩展名列表,用逗号隔开(例如:php,asp)

查看返回值,大部分都是503,返回200的表示可以访问

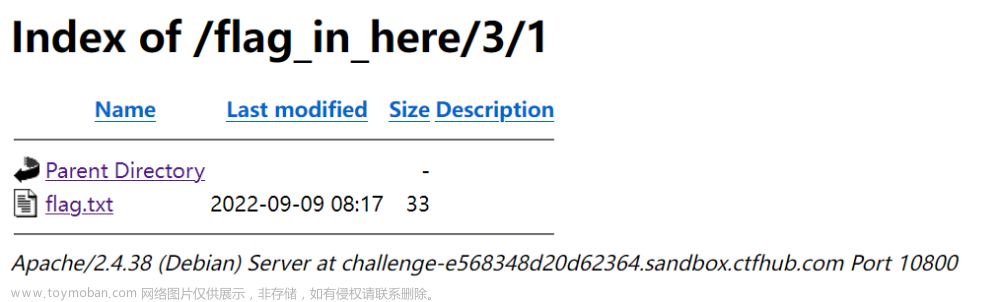

url/www.zip,下载文件

下载来的文件并没有明文,表题带有flagxx.txt,下载来的压缩包可能是备份文件,网页存在真正的文件

所以尝试在网页上打开文件

方法二:python

python版本3.8.10

import requests

url1 = 'url'

# url为被扫描地址

list1 = ['web', 'website', 'backup', 'back', 'www', 'wwwroot', 'temp']

list2 = ['tar', 'tar.gz', 'zip', 'rar']

for i in list1:

for j in list2:

back = str(i) + '.' + str(j)

url = str(url1) + '/' + back

print(back + ' ', end='')

print(requests.get(url).status_code)

方法三:burpsuite

百度网盘:

链接:https://pan.baidu.com/s/1eyiPiWVgQAA_R_8OZDVoqA

提取码:seck

包括了burpsuite 2020.12 和 Java15 来源:雾晓安全

bp抓取网页包,发送到Interder

在GET/后添加两个负载,一个文件名,一个扩展名

爆破文件名

爆破扩展名

这里需要添加一个后缀:.(点)

开始攻击,就爆破出来了

方法四:御剑

百度网盘:

链接:https://pan.baidu.com/s/1r2yipJMYbCGwlJDqetohPw

提取码:seck

操作:设置好域名,选择好各项参数,开始扫描

文章来源:https://www.toymoban.com/news/detail-415067.html

文章来源:https://www.toymoban.com/news/detail-415067.html

其实把源库扫描完了都没有找到,是我自己加的。可以试着扫一下。文章来源地址https://www.toymoban.com/news/detail-415067.html

到了这里,关于CTFHUB-网站源码的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!