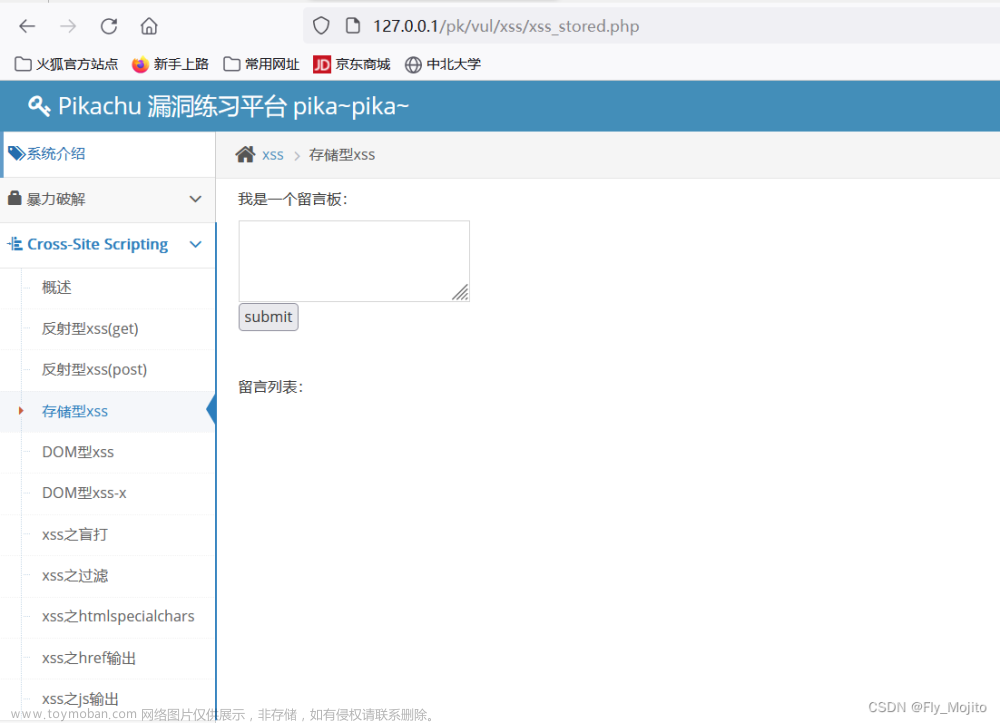

Pikachu(皮卡丘)靶场的概括

Pikachu(皮卡丘)是一个自带Web漏洞的应用系统,在这里包含了常见的web安全漏洞。如果你是一个想学习Web渗透测试人员,并且没有找到合适靶场,则可以使用这个Pikachu(皮卡丘)进行练习。(靶场包含:(1)暴力破解,(2)XSS,(3)CSRF,(4)SQL注入,(5)RCE,(6)文件包含,(7)不安全的文件下载,(8)不安全的文件上传,(9)越权,(10)目录遍历,(11)敏感信息泄露,(12)PHP反序列化,(13)XXE ,(14)URL重定向,15.SSRF)

目录:

靶场安装步骤:

第一步:安装 phpStudy.

第二步:(1)修改 phpStudy 端口的常用设置.

(2)把 80端口 改为 801 端口.

第三步:(1)打开 网站根目录.

(2)把 Pikachu(皮卡丘)解压放到网站根目录下.

第四步:(1)打开 Pikachu 找到 inc,将其打开.

(2)然后用记事本打开 config.inc.php 文件.

第五步:(1)打开浏览器输入 http://127.0.0.1:801/pikachu(127.0.0.1是本地的IP地址,801是端口,pikachu是目录),然后点击提示,进行初始化.

(2)点击 安装/初始化.

(3)点击进入首页.

(4)用别的主机进行访问,可以看到已经可以正常使用了(说明:安装成功.)

工具下载:

Pikachu(皮卡丘)靶场 链接:https://pan.baidu.com/s/1BwcMAVBCcLLXOmX7mIYemA

提取码:tianphpStudy 链接:https://pan.baidu.com/s/1825JH7Z6lVCFp7DHlQWdSg

提取码:tian

靶场安装步骤:

🌲第一步:安装 phpStudy.

第二步:(1)修改 phpStudy 端口的常用设置.

(2)把 80端口 改为 801 端口.

第三步:(1)打开 网站根目录.

(2)把 Pikachu(皮卡丘)解压放到网站根目录下.

第四步:(1)打开 Pikachu 找到 inc,将其打开.

(2)然后用记事本打开 config.inc.php 文件.

第五步:(1)打开浏览器输入 http://127.0.0.1:801/pikachu(127.0.0.1是本地的IP地址,801是端口,pikachu是目录),然后点击提示,进行初始化.

(2)点击 安装/初始化.

(3)点击进入首页.

(4)用别的主机进行访问,可以看到已经可以正常使用了(说明:安装成功.)

文章来源:https://www.toymoban.com/news/detail-415777.html

文章来源:https://www.toymoban.com/news/detail-415777.html

文章来源地址https://www.toymoban.com/news/detail-415777.html

到了这里,关于Web安全 Pikachu(皮卡丘)靶场搭建.的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!