ARP攻击原理:

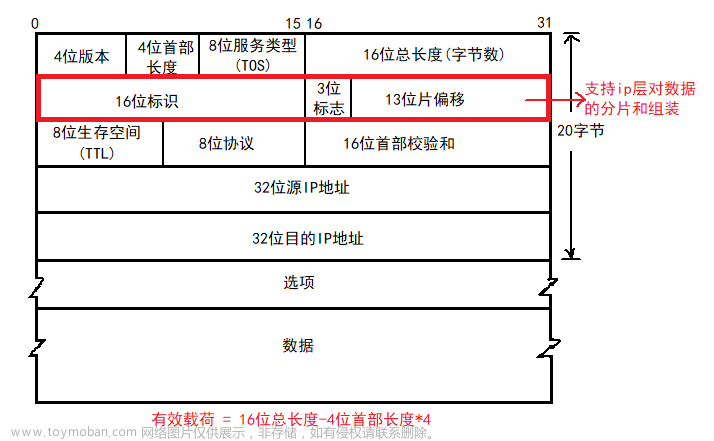

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

ARP 病毒攻击是局域网最常见的一种攻击方式。由于TCP/IP协议存在的一些漏洞给ARP病毒有进行欺骗攻击的机会,ARP利用TCP/IP协议的漏洞进行欺骗攻击,现已严重影响到人们正常上网和通信安全。当局域网内的计算机遭到ARP的攻击时,它就会持续地向局域网内所有的计算机及网络通信设备发送大量的ARP欺骗数据包,如果不及时处理,便会造成网络通道阻塞、网络设备的承载过重、网络的通讯质量不佳等情况。

自己操作实验如下:

1. 查找 kali Linux和window7的ip地址

kali ip:192.168.195.134

window ip:192.168.195.135

2. 进入Kali Linux,打开Wireshark,监听虚拟机上网eth0网卡

3. 进入Kali终端,运行Ettercap程序:sudo ettercap -G

4.运行 Ettercap 程序,点击 √ 启动

5.运行 Ettercap 程序,点放大镜搜索主机,就会加载同网段下主机ip地址和mac地址

然后查看window下cmd命令arp -a,这个时候我们就知道kali liux主机的动态地址了

6.运行 Ettercap 程序,选择Windows受害主机和网关 IP

设置192.168.195.135为target1 这个是接口

192.168.195.254为target2 这个是动态物理地址 这里设置原理是诱惑其改变为kali linux 的物理地址

7.运行 Ettercap 程序,开启 arp poisoning 毒化

8.运行 Ettercap 序,开启侦听 sniff remote connec

9.进入 Windows 虚拟机,查看 ARP 表变化,对比一下,是不是发现192.168.195.254的mac地址发生了变化

10.进入 Kali Linux 虚拟机,查看Wireshark ARP 攻击包

source:为攻击者mac地址

Destination:肉鸡和网关mac地址

最终目的:肉鸡和网关都是mac地址

11.Kali新建终端运行Ettercap:sudo ettercap –Tq –i eth0

12.进入 Windows 虚机,ie浏览器访问http://zc.7k7k.com/login网址,输入账号和密码

13.进入 Kali Linux 虚拟机,观察上网账号密码信息

文章来源:https://www.toymoban.com/news/detail-416181.html

文章来源:https://www.toymoban.com/news/detail-416181.html

注意:在https网站因为添加了ssl协议,目前不能成功,之前http没有加密协议的时候能成功,大家可以看看如何破解!文章来源地址https://www.toymoban.com/news/detail-416181.html

到了这里,关于ARP网络攻击实验的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!