进入Vuln-Range的weblogic-10.3.6.0靶场

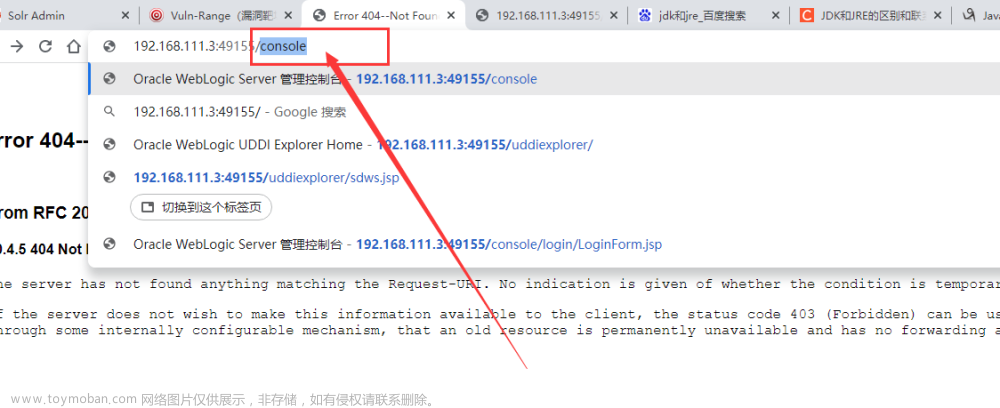

靶场地址后面加上 /console 进入后台页面

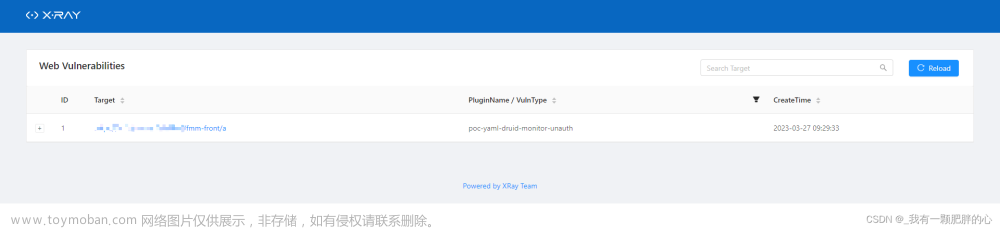

使用weblogic漏洞利用工具进行扫描

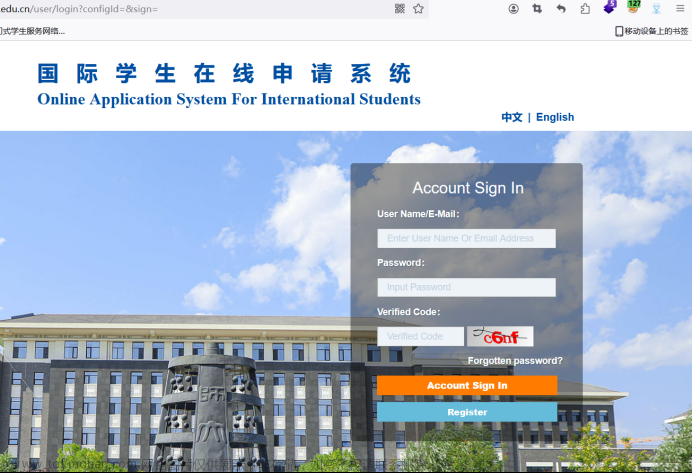

删掉端口后面多余字符,输入/uddiexplorer/

右上角图片新标签页打开

复制图片文件名 到weblogic中查找

输入 find ./ -name oracle_logo.gif(文件名)

找到的路径用记事本保存一下

在weblogic工具里使用pwd打印工作目录

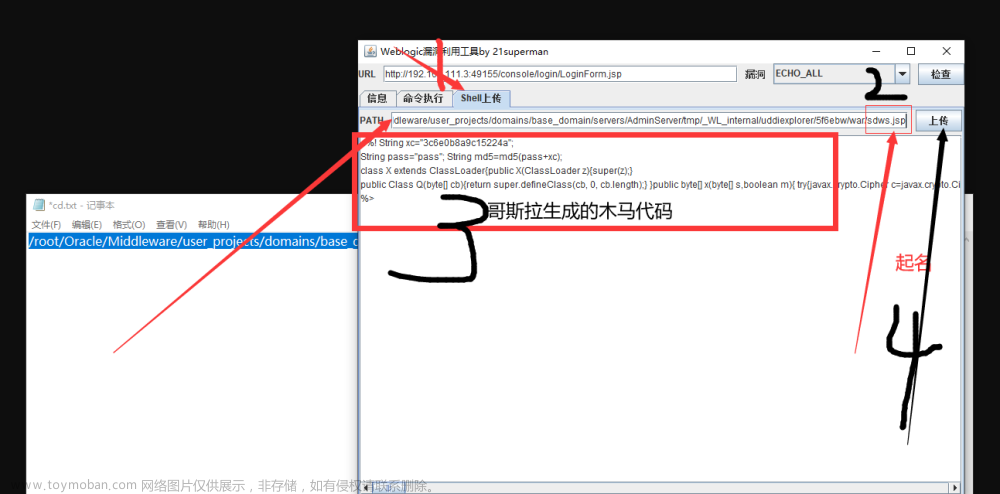

打印出的工作目录和刚刚保存的gif文件路径拼接在一起

(去掉. 去掉图片文件名再自己起一个新的文件名 xx.jsp)

拼接字符串 获得一个漏洞目录

连接复制到weblogic的shell上传

把之前哥斯拉生成的内存马代码粘贴过来

上传

进入最开始的/uddiexplorer/下的自命名木马.jsp

空白即为访问成功

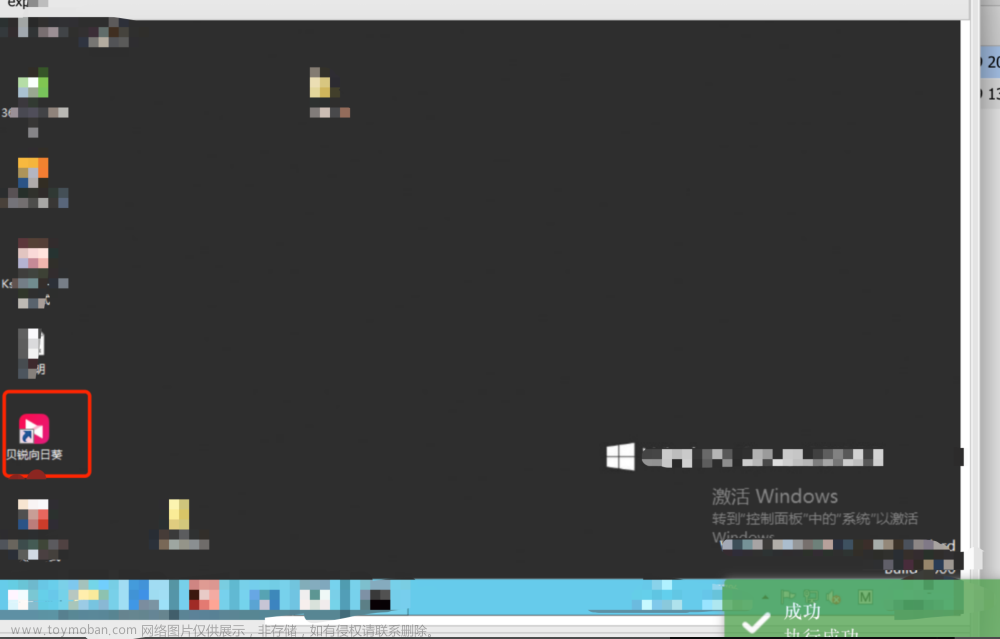

用哥斯拉对此链接进行连接

进入

拿下shell文章来源:https://www.toymoban.com/news/detail-417673.html

文章来源地址https://www.toymoban.com/news/detail-417673.html

文章来源地址https://www.toymoban.com/news/detail-417673.html

到了这里,关于记一次weblogic-10.3.6.0靶场漏洞利用的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!