目录

Windows系统日志

简介

分类

按照审核对象分类

查看系统日志方式

通过C盘路径查找

通过win+r,输入eventvwr.msc进入事件查看器

事件类型

事件ID

日志保存格式

登录类型

事件日志分析

手动日志分析

使用日志分析工具分析日志(Log Parser)

简介

下载地址:

使用方式

使用Log Parser分析日志

Windows事件分析要点

Windows系统日志

简介

Windows系统日志是记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件。用户可以通过它来检测错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹

分类

按照审核对象分类

- 系统日志

- 记录操作系统组件产生的事件,主要包括驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等

- 默认位置:C:\Windows\System32\winevt\Logs\System.evtx

- 应用程序日志

- 包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。

- 默认位置:C:\Windows\System32\Winevt\Logs\Application.evtx

- 安全日志

- 记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

- 默认位置:C:\Windows\System32\Winevt\Logs\Security.evtx

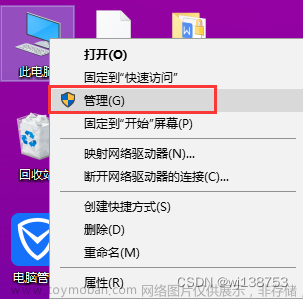

查看系统日志方式

通过C盘路径查找

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Administrative Tools

通过win+r,输入eventvwr.msc进入事件查看器

事件类型

系统

- 包含系统进程,设备磁盘活动等。事件记录了没有驱动无法正常启动或停止,硬件失败,重复IP地址,系统进程的启动,停止及暂停等行为

- 文件名:System.evtx

安全

- 包含安全性相关的事件。如:用户权限变更,登录及注销,文件及文件夹访问等信息。

- 文件名:Security.evtx

应用程序

- 包含操作系统安装的应用程序软件相关的事件。事件包括了错误、警告及任何应用程序需要报告的信息,应用程序开发人员可以决定记录哪些信息

- Application.evtx

Microsoft

- Microsoft文件夹下包含了200多个微软内置的事件日志分类,只有部分类型默认启用记录功能,如远程桌面客户端连接、无线网络、有线网络、记录网络、设备记录等相关日志

- 文件名:日志存储目录对应文件

事件ID

| 事件ID |

说明 |

| 1102 |

清理审计日志 |

| 4624 |

账号成功登录 |

| 4625 |

账号登录失败 |

| 4768 |

Kerberos身份验证(TGT请求) |

| 4769 |

Kerberos服务票证请求 |

| 4776 |

NTLM身份验证 |

| 4672 |

使用超级永固(如管理员)进行登录 |

| 4720 |

创建用户 |

| 4726 |

删除用户 |

| 4719 |

系统审计策略修改 |

| 6005 |

EventLog事件服务日志已启动(开机) |

| 6006 |

EventLog事件服务日志已停止(关机) |

| 6009 |

EventLog按ctrl、alt、delete键(非正常)关机 |

日志保存格式

- EVT:Windows 2000、Windows NT、Windows XP系统日志所采用的文件格式,记录系统,应用,安全,Setup等相关信息,一般不可修改

- EVTX:Windows 7/2008以及之后的Windows系统日志采用的文件格式

登录类型

| 登录类型 |

描述 |

说明 |

| 2 |

交互式登录(Interactive) |

用户在本地进行登录 |

| 3 |

网络(Network) |

最常见的情况就是连接到共享文件夹或共享打印机时 |

| 4 |

批处理(Batch) |

通常表明某种计划启动 |

| 5 |

服务(Service) |

每种服务都被配置在某个特定的用户账号下运行 |

| 7 |

解锁(Unlock) |

屏保解锁 |

| 8 |

网络明文(NetworkCleartext) |

登录的密码在网络上通过明文传输,如FTP |

| 9 |

新凭证(NewCredentials) |

使用带/Netonly参数的RUNAS命令运行一个程序 |

| 10 |

远程交互(RemoteInteractive) |

通过终端服务、远程桌面或远程协助访问计算机 |

| 11 |

缓存交互(CachedInteractive) |

以一个域用户登录而又没域控制器可用 |

事件日志分析

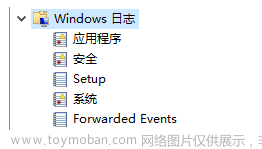

手动日志分析

通过事件ID查看系统账号的登录情况

通过win+r,输入eventvwr.msc打开事件管理器

Windows日志-筛选当前日志

输入事件ID 4624-查看登录成功的事件

事件ID处显示4624

使用日志分析工具分析日志(Log Parser)

简介

Log Parser(是微软公司出品的日志分析工具,它功能强大,使用简单,可以分析基于文本的日志文件、XML 文件、CSV(逗号分隔符)文件,以及操作系统的事件日志、注册表、文件系统、Active Directory。它可以像使用 SQL 语句一样查询分析这些数据,甚至可以把分析结果以各种图表的形式展现出来

下载地址:

- Download Log Parser 2.2 from Official Microsoft Download Center

使用方式

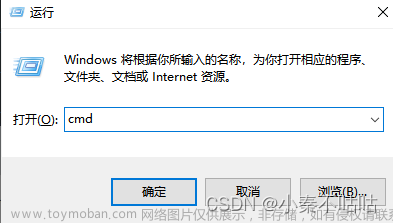

使用win+r,输入cmd,并切换到安装目录

使用查询命令查询(基本查询结构)

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM c:\xx.evtx"使用Log Parser分析日志

查询登录成功的事件

//查询登录成功的事件

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where EventID=4624"

指定登录时间范围的事件:

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where TimeGenerated>'2023-01-10 23:32:11' and TimeGenerated<'2023-01-11 23:34:00' and EventID=4624"

提取登录成功的用户名和IP:

LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where EventID=4624"查询登录失败的事件

登录失败的所有事件:

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where EventID=4625"

提取登录失败用户名进行聚合统计:

LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,EXTRACT_TOKEN(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) as Times,EXTRACT_TOKEN(Message,39,' ') as Loginip FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where EventID=4625 GROUP BY Message"系统历史开关机记录

LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM E:\wangantools\rizhifenxi\rizhi\20230111.evtx where EventID=6005 or EventID=6006"Windows事件分析要点

-

Windows操作系统默认没有提供删除特定日志记录的功能,仅提供了删除所有日志的操作功能。

-

通过对Windows事件日志的取证分析,取证人员可以对操作系统、应用程序、服务、设备等操作行为记录,通过关键的时间点进行回溯文章来源:https://www.toymoban.com/news/detail-418126.html

-

网络安全方面可以通过对日志的分析,通过异常的日志来发现黑客的攻击文章来源地址https://www.toymoban.com/news/detail-418126.html

到了这里,关于Windows系统日志的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![搭建EFK(Elasticsearch+Filebeat+Kibana)日志收集系统[windows]](https://imgs.yssmx.com/Uploads/2024/02/475312-1.png)