目录

一、实验目的

二、设备与环境

三、实验内容及要求

四、实验命令及结果

五、实验总结

六、实验报告和拓扑图下载链接

一、实验目的

1.了解企业网络建设流程

2.掌握组建中小企业网络的组网技术;

3.掌握组建中小企业网络的安全技术

二、设备与环境

微型计算机、Windows 系列操作系统 、eNSP软件

三、实验内容及要求

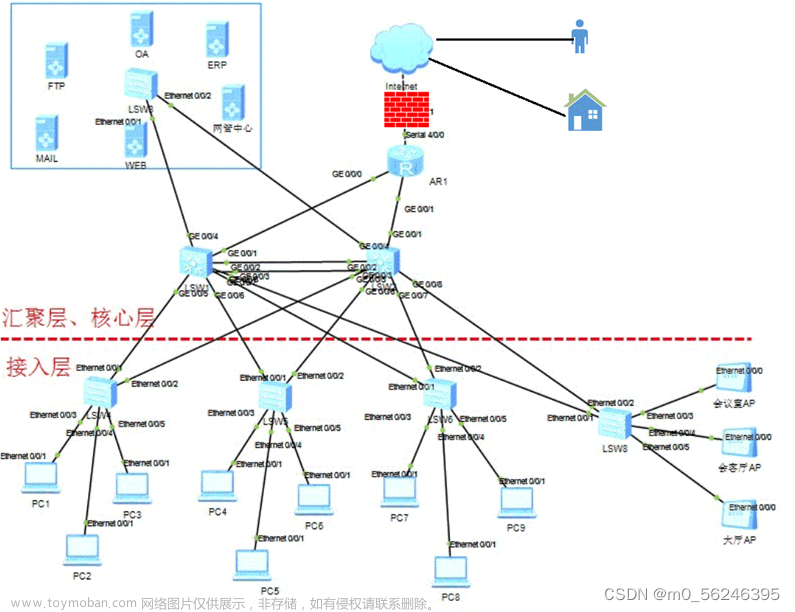

XX公司总部位于北京,在深圳设有办事处,通过组建网络将两地连接起来。北京总部有员工100人,一共部门四个,服务器1台;深圳办事处有员工30人,办事处不分部门;路由器ISP表示ISP,LSW2、LSW3为三层交换机,作为汇聚层使用; LSW4、 LSW5、LSW6、LSW7为二层交换机,作为接入层使用;网关配置在汇聚层;

各设备之间运行ospf协议,区域划分如图所示;

VLAN10、VLAN20、VLAN30、VLAN40、VLAN 50网段分别为192.168.10.0/24 192.168.20.0/24 192.168.30.0/24 192.168.40.0/24 192.168.50.0/24

现要求如下:

- 防火墙出接口地址为11.11.11.10

- 每个网段使用本网段最后一个有效地址作为网关;

- 财务部人员流动性较低,使用端口安全技术静态绑定接入用户的MAC与VLAN信息;市场部、人事部和技术部,使用端口安全技术的动态MAC地址学习保证接入用户的合法性;

- 技术部和人事部交换机之间使用RSTP技术,终端开启边缘端口和BPDU保护功能防止内部网络攻击;

- 禁止市场部网段ping服务器,但是可以访问服务器资源;

- 禁止市场部访问财务部;

- 实现技术部、人事部和市场部可以访问ISP,财务部不能访问外网;配置源NAT时使用easy-IP技术。

- 将内网www服务器进行映射,对外映射端口为80;对应映射地址为11.11.11.11

- 总部与分部通过IPSec VPN连接

四、实验命令及结果

基础命令配置:

交换机lsw1

#

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 40

#

interface Ethernet0/0/3

port link-type access

port default vlan 40

stp edged-port enable

port-security enable

#

交换机lsw2

#

interface Ethernet0/0/2

port link-type access

port default vlan 30

port-security enable

#

#

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 30

#

交换机lsw3

#

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 20

#

interface Ethernet0/0/2

port link-type access

port default vlan 20

port-security enable

port-security mac-address sticky

#

交换机lsw4

#

interface Ethernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10

#

interface Ethernet0/0/2

port link-type access

port default vlan 10

port-security enable

#

汇聚层交换机lsw5

#

interface GigabitEthernet0/0/2

port link-type trunk

port trunk allow-pass vlan 40

#

interface Vlanif40

ip address 192.168.40.254 255.255.255.0

#

interface GigabitEthernet0/0/3

port link-type trunk

port trunk allow-pass vlan 30

#

interface Vlanif30

ip address 192.168.30.254 255.255.255.0

#

interface GigabitEthernet0/0/4

port link-type trunk

port trunk allow-pass vlan 20

traffic-filter outbound acl 2000

#

interface Vlanif20

ip address 192.168.20.254 255.255.255.0

#

interface GigabitEthernet0/0/5

port link-type trunk

port trunk allow-pass vlan 10

#

interface Vlanif10

ip address 192.168.10.254 255.255.255.0

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

traffic-filter outbound acl 3000

#

interface GigabitEthernet0/0/1

port link-type access

port default vlan 2

traffic-filter outbound acl 3000

#

interface Vlanif2

ip address 192.168.2.2 255.255.255.0

#

五、实验总结

本次实验通过配置一个中小型企业的网络拓扑图,利用三层VLANIF和汇聚层网关配置来实现内网的网络互通,为了保证内网的安全,配置静态和动态绑定端口,使用rstp来防止路由环路和内部网络攻击,再通过配置acl实现内网的部门的访问控制,将内网服务进行映射可以让外网进行访问,但是不能访问外网,最后通过配置IPSec来实现分部和总部的互通。其中我认为最麻烦的就是路由的分析,通过配置静态路由或者缺省路由来实现各部分之间的连通性,还有我答辩的时候需要改正的就是我通过配置ospf把内网地址映射到了公网上,这个是不应该出现的。再有就是防火墙的安全协议,在放行ipsec的时候,应该尽可能的限制好安全协议,防止外部网络攻击,要做到让隧道通的情况下最大限度的限制安全策略。最后,通过这一学期的对网络安全的学习,我基本掌握了ensp的使用和各种网络技术的配置,但是其中不足的是有些基础知识还不够扎实,希望能在以后对网络技术配置和网络安全能更进一步。

具体的实验报告(包括代码)和拓扑图可以在我的资源中找到,免费下载,不免费就call我,这里就不详细写了。文章来源地址https://www.toymoban.com/news/detail-419520.html

六、实验报告和拓扑图下载链接

拓扑图:

(1条消息) 中小型企业综合组网及安全配置-其它文档类资源-CSDN文库文章来源:https://www.toymoban.com/news/detail-419520.html

实验报告:

(1条消息) 中小型企业综合组网及安全配置-其它文档类资源-CSDN文库

具体的实验报告(包括代码)和拓扑图可以在我的资源中找到,免费下载,不免费就call我,这里就不详细写了。

到了这里,关于中小型企业综合组网及安全配置(附拓扑图和具体实现的代码)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!