介绍

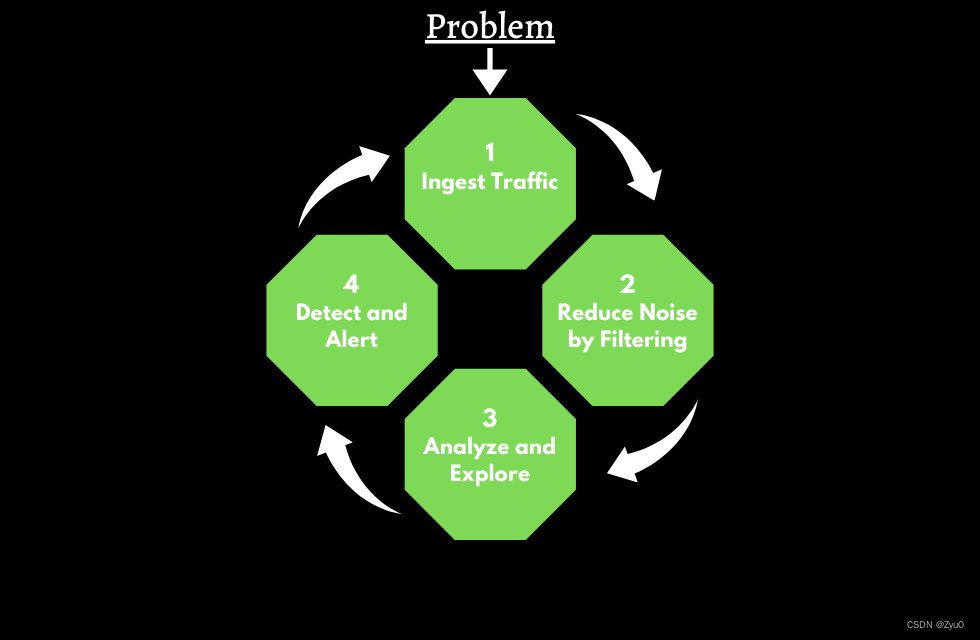

Brim被打包成桌面应用,和Slack一样用Electron构建,免费,开源。安装后,你可以用Brim打开一个PCAP包,它将把PCAP包转换成ZNG格式的Zeek日志。通过Brim可以搜索日志,也可以协同WireShark来深入分析来自特定流量的数据包。目前Brim仅支持桌面端搜索,将来也会支持云端,集群搜索功能。

大家一般都是使用WireShark来解析特定的流量或协议。但是,WireShark如上所述,有个不得不面对的问题,如果加载的是一个巨大的PCAP包,并需要针对这个PCAP包进行分析,那就会非常痛苦了。而有了Brim,你可以快速地加载巨大的PCAP包,并可以立即开始搜索,且在几秒钟内得到响应,当你发现需要刻意分析的流量条目时,还可以直接解析到WireShark来进行分析。一个多GB的PCAP包一般会提炼出几百MB的ZNG日志,用Brim搜索起来很轻松。

一句话:它既能快速打开非常大的数据包(pcap)文件,又能搜索文件内容

**注意:**截至当前之间,最新版是0.31.0,在下一个版本中,它将更名为Zui

安装

官网地址:https://www.brimdata.io/

访问官网下载:https://www.brimdata.io/download/

或者github下载:https://github.com/brimdata/brim/releases/tag/v0.31.0

下载下来之后,双击安装,它会自动为当前用户安装。

关于安装以及常见问题,参见:https://github.com/brimdata/brim/wiki

面板

Brim载入Pcap包之后,会以KV的结构显示所有数据内容,每一个BLOCK块均为一个键名=键值,比如截图中所示,C3GTJj40egAqHfbzoj是键名为 uid的键值,使用鼠标悬停到键名的位置即可看到键名。

搜索

模糊搜索

直接在搜素框中输入关键词即可

或者搜索扩展名是php的http流量:_path=="http" and *.php

IP

源IP:

id.orig_h==

目的IP:

id.resp_h==

下面的GIF演示的过滤出所有目的IP的相关流量,过滤源IP的话,只需要选中左侧的IP地址,鼠标右键过滤即可。

协议

语句:_path

例:

_path=="ssl"

_path=="http"

关联 & 排除

例:查询源地址:192.168.229.128 与 目的地址:192.168.229.136 之间的所有http流量,不要404响应码的

_path=="http" and id.orig_h==192.168.229.128 and id.resp_h==192.168.229.136 and status_code!=404

你可以像上面那样通过鼠标右键很方便的过滤,GIF太大了,不上传了。and或者not符号可写可不写。.

过滤状态码(下面两个等价):

not status_code==404

status_code!=404

查询所有目的ip 192.168.1.30 的http日志 (下面三个等价)

http id.orig_h==192.168.229.128

http and id.orig_h==192.168.229.128

_path=="http" and id.orig_h==192.168.229.128

导出数据

文章来源:https://www.toymoban.com/news/detail-419663.html

文章来源:https://www.toymoban.com/news/detail-419663.html

参考

下面两个链接内容是一致的:

https://blog.csdn.net/god_7z1/article/details/105616649

https://mp.weixin.qq.com/s/ppehtq2hUQbsoJ3iWSAxRA

下面两个链接内容是一致的:

https://mp.weixin.qq.com/s/Wh_mQy3ujPFd6gczTvDaIw

https://www.freebuf.com/sectool/242141.html文章来源地址https://www.toymoban.com/news/detail-419663.html

到了这里,关于流量分析工具Brim的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!