你的openwrt管理后台打开是不是像我这样的:

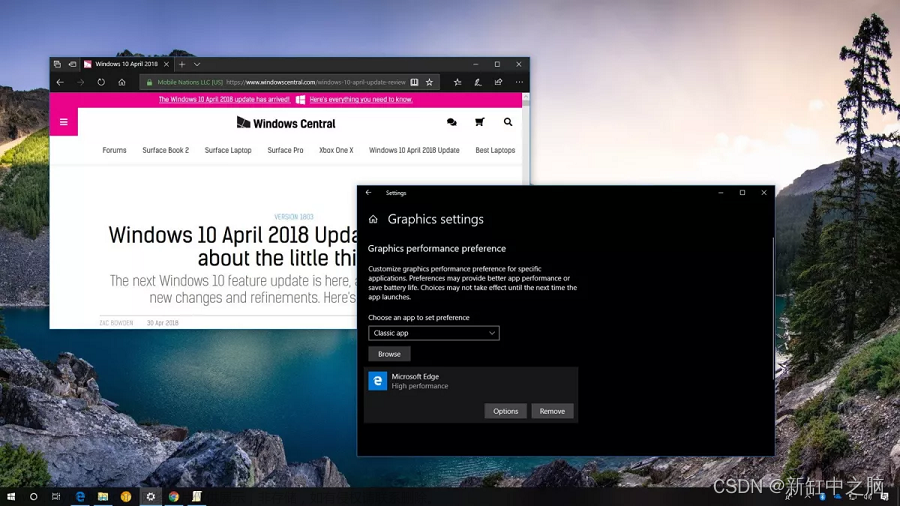

有个讨厌的"不安全"提示,因为默认是http协议,新点的浏览器安全规则认为是不安全的,那好吧,换成https协议,又成下面这样了:

更扯了!搜索研究了半天是uhttpd 证书的问题,最后折腾成下面这样了:

关于https和ssl 相关知识,比较多,我也没太弄清楚了,就不鬼扯了,感兴趣的自行搜素学习!

下面我就把制作uhttpd自签名和获取chrome/EDGE浏览器信任的方法说一下。

首先要ssh登录到openwrt后台,安装 luci-app-uhttpd, luci-i18n-uhttpd-zh-cn, openssl-util三个包, 命令如下:

opkg update && opkg install luci-app-uhttpd luci-i18n-uhttpd-zh-cn openssl-util

安装过程还会安装相关依赖包,当然还可以在luci界面“系统–软件包”逐个搜索安装。

安装好以后,luci-服务,里面会多出来一个uHTTPd服务,后面会用到。

然后用xshell 或者putty等工具ssh登录到openwrt后台,

为了方便管理生成的证书和密钥,我在U盘挂载的/ff目录下建了一个cert的文件夹,如果你不想大量改动后面的命令,

可以在shell 里面输入 :

mkdir -p /ff/cert

生成一个类似的文件夹,然后就可以 根据域名或ip创建自签名证书了:

- 用如下命令生成根证书;

openssl req -x509 -nodes -days 3650 -newkey rsa:2048 -subj "/C=CN/ST=Beijing/L=Beijing/O=null" -keyout /ff/cert/CA.key -out /ff/cert/CA.crt -reqexts v3_req -extensions v3_ca

一顿操作,在/ff/cert目录生成了根证书CA.crt和根证书私钥CA.key,-days 是证书有效期天数,证书主体描述在-subj参数中修改,关于-subj参数意义参考下图,

2. 创建一个应用证书;

1). 创建应用证书的私钥,命令如下:

openssl genrsa -out /ff/cert/uhttpd_null.key 2048

2). 根据应用证书的私钥创建一个证书请求文件csr,命令如下:

openssl req -new -key /ff/cert/uhttpd_null.key -subj "/C=CN/ST=Beijing/L=Beijing/O=null/CN=gee4s.local" -sha256 -out /ff/cert/uhttpd_null.csr

这句命令没有回显,就不截图了,注意这句命令里面 -subj 里面的/CN 选项,如果你没有给管理地址自定义域名,那就填你的后台管理IP地址,

比如我的lan静态地址是10.6.0.41,自定义域名是gee4s.local 所以可以写成:

/CN=10.6.0.41, 也可以改成:/CN=gee4s.local, 关于怎么给管理地址自定义域名,后面会补充。

3). 根据应用证书请求文件创建应用证书,创建应用证书之前需要创建应用证书的扩展描述文件,如果不使用扩展描述文件,那么浏览器中无法授信,

会提示证书无效,shell中输入 vi /ff/cert/uhttpd_null.ext , 会打开vi编辑器,按英文状态 i 键进入编辑状态,把下面文本粘贴进去;

[ req ]

default_bits = 1024

distinguished_name = req_distinguished_name

req_extensions = san

extensions = san

[ req_distinguished_name ]

countryName = CN

stateOrProvinceName = Definesys

localityName = Definesys

organizationName = Definesys

[SAN]

authorityKeyIdentifier=keyid,issuer

basicConstraints=CA:FALSE

keyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

IP.1 = 10.6.0.41

DNS.1 = gee4s.local

注意最后两行,如果你只有ip没有自定义域名就把DNS.1 = gee4s.local 去掉,如果有多个ip或多个域名,就用类似

IP.1 = 10.6.0.41

IP.2 = 10.6.0.42

DNS.1 = test.com

DNS.2 = test.net

这样的方式修改文本,修改完以后 按ESC键退出编辑,然后按 shift+:组合键 输入wq保存,就可以了。

最后,使用csr,ext、以及根证书CA.crt创建应用证书,命令如下:

openssl x509 -req -days 3650 -in /ff/cert/uhttpd_null.csr -CA /ff/cert/CA.crt -CAkey /ff/cert/CA.key -CAcreateserial -sha256 -out /ff/cert/uhttpd_null.crt -extfile /ff/cert/uhttpd_null.ext -extensions SAN

自此,所有证书文件创建完毕,查看/ff/cert目录应该有如下图文件:

3. 应用自签名证书,把/ff/cert目录的uhttpd_null.crt和uhttpd_null.key 复制到/etc目录,因为uhttpd的默认签名uhttpd.crt和uhttpd.key 就在这个目录,方便管理,用下面命令复制,也可以用

winscp之类的软件进行复制;

cp /ff/cert/uhttpd_null.crt /etc/uhttpd_null.crt && cp /ff/cert/uhttpd_null.key /etc/uhttpd_null.key

然后进入luci界面,打开 “服务–uHTTPd”,把默认的HTTPS证书 和 HTTPS私钥 替换成你复制进去的自己生成的,注意勾选 “将所有HTTP重定向到HTTPS”

运行命令 /etc/init.d/uhttpd restart , 应用更改。

-

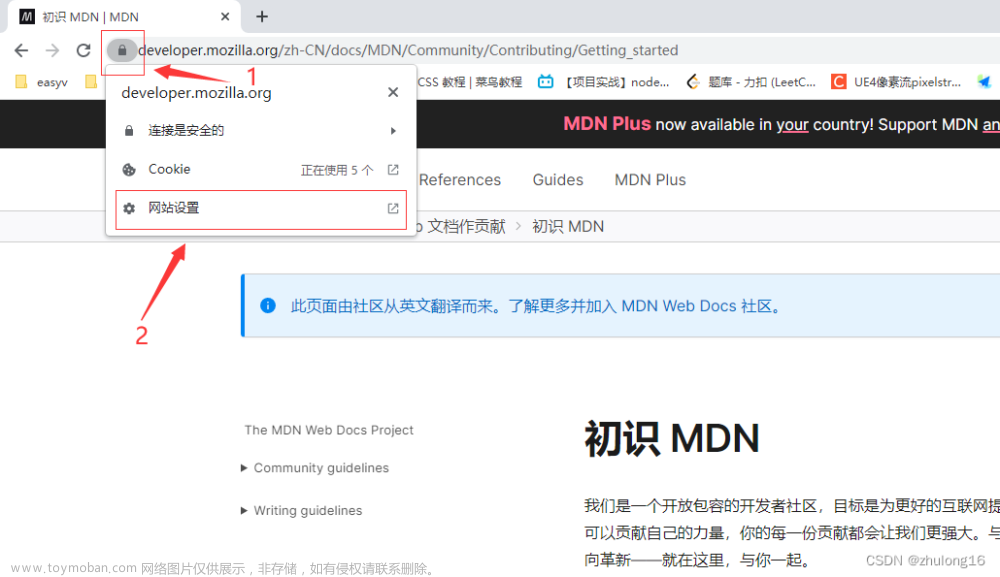

浏览器授信,其实就是给电脑安装 生成的根证书,用winscp之类的软件把/ff/cert目录的CA.crt 文件下载到电脑指定目录,比如桌面!

双击CA.crt弹出证书安装向导;

点击“安装证书”, 默认 当前用户,下一页;

证书存储位置选择 “将所有的证书都放入下列存储”,然后点 “浏览”, 选择 “受信任的根证书颁发机构”,下一页;

弹出的安全警告,选择 是,根证书就安装完成了,重启一下电脑,再用浏览器打开 openwrt管理后台,应该就有效果了!文章来源:https://www.toymoban.com/news/detail-419962.html -

补充一下怎么自定义后台域名,luci界面,点 网络—DHCP/DNS—常规设置–地址 按照 /router.local/10.6.0.1 (也就是/自定义域名/ip)的格式填好

然后保存并应用 就可以了,

另外,把hosts 也改一下,输入 vi /etc/hosts用vim编辑hosts文件,把ip 域名添加进去,保存退出,就可以了

至此,全部折腾完工了,水品有限,如有纰漏,请指正!另外,折腾过程中涉及部分危险操作,请谨慎尝试!文章来源地址https://www.toymoban.com/news/detail-419962.html

到了这里,关于openwrt管理后台https自签名制作&获得chrome/edge信任方法的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!