一、缓冲区溢出攻击

缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量,溢出的数据覆盖在合法数据上。理想的情况是:程序会检查数据长度,而且并不允许输入超过缓冲区长度的字符。但是绝大多数程序都会假设数据长度总是与所分配的储存空间相匹配,这就为缓冲区溢出埋下隐患。操作系统所使用的缓冲区,又被称为“堆栈”,在各个操作进程之间,指令会被临时储存在“堆栈”当中,“堆栈”也会出现缓冲区溢出。

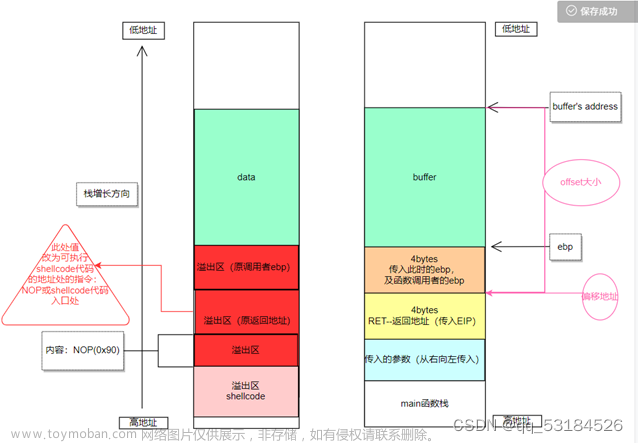

缓冲区溢出程序的要素及执行步骤

①准备一段可以调出一个shell的机器码形式的字符串(SHELL CODE)

②申请一个缓冲区,并将机器码填入缓冲区的低端

③估算机器码在堆栈中的起始位置,并将这个位置写入缓冲区的高端

④将这个缓冲区作为系统一个有着缓冲区溢出错误的程序的一个入口参数,并执行这个有错误的程序

缓冲区溢出攻击的防范策略

*系统管理上的防范策略:

关闭不需要的特权服务;及时给程序漏洞打补丁

*软件开发过程中的防范策略:

编写正确的代码;缓冲区不可执行;改进C语言函数库;使堆栈向高地址方向增长;程序指针完整性检查;利用编译器将静态数据段中的函数地址指针存放地址和基他的数据的存放地址分离

练习:

以下哪种方法不能防范缓冲区攻击()。

A. 禁用计算机中的特权服务

B. 升级程序并及时打补丁

C. 尽量避免数组边界及函数返回地址或函数指针的检查

D. 编写正确的代码

答案:C。 不是避免,而是进行数组边界及函数返回地址或函数指针的检查。

二、僵尸网络

僵尸网络的工作过程

◆传播阶段

*主动漏洞攻击:通过攻击系统所存在的漏洞获得访问权,并在shellcode执行bot程序注入代码,将被攻击系统感染成为僵尸主机。

*邮件病毒:bot程序通过发送大量的邮件病毒传播自身

*即时通信软件:利用即时通信软件向好友列表发送执行僵尸程序的链接

*恶意网站脚本:在WEB服务网站的HTML页面上绑定恶意的脚本

*特洛伊木马:伪装成有用的软件,诱骗用户下载执行

◆加入阶段

每个被感染主机都会随着隐藏在自身上的bot程序的发作而加入到Botnet中去

◆控制阶段

攻击者通过中心服务器发送控制命令,让被感染主机执行恶意行为

僵尸网络的防御方法

*使用蜜网技术:通过蜜罐尽可能地得到各种流传在网络中的bot程序样本,通过一定的技术手段获得隐藏在代码中的登录Botnet的所需属性,比如,服务器地址、服务端口、用户名称等,再使用一个编制的模拟客户端加入到BotNet中 ,收集更多的信息。

*网络流量研究:通过分析BotNet中僵尸主机的行为特征,将僵尸主机划分为长期发呆型和快速加入型,通过这两类计算机行为的网络流量变化,就可以实现对BotNet的判断,僵尸主机三个明显的行为特征:一是通过蠕虫传播的僵尸程序大量被感染的计算机会在很短的时间内加入到同一个IRCserver中;二是僵尸主机一般会长时间在线;三是僵尸主机作为一个IRC聊天用户,在频道内长时间不发言。

*IRCserver识别技术的研究:通过登录实际的基于IRC协议的BotNet的服务器端,可以了解到隐藏的IRC服务器的部分属性以及相关规律性的特征,从而确定出BotNet的位置、规模、分布等。

练习:

以下哪种方法不属于僵尸网络传播过程中的手段()

A. 主动攻击漏洞

B. 电子邮件轰炸

C. 即时通信软件

D. 恶意网站脚本文章来源:https://www.toymoban.com/news/detail-420070.html

答案:B。文章来源地址https://www.toymoban.com/news/detail-420070.html

到了这里,关于网络安全缓冲区溢出与僵尸网络答题分析的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[操作系统安全]缓冲区溢出](https://imgs.yssmx.com/Uploads/2024/02/780476-1.png)