背景

端口转发是突破网络域隔离的一个手段。在学习这个知识的时候需要不断自问

- 为什么需要端口转发?

- 应用场景是什么呢?

什么是端口转发?

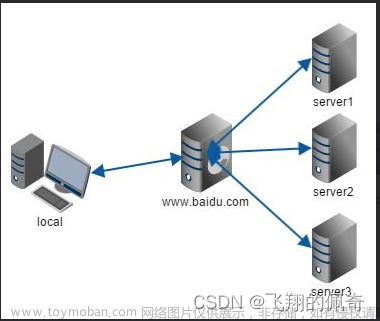

SSH 隧道或 SSH 端口转发可以用来在客户端和服务器之间建立一个加密的 SSH 连接如下图,通过它来把本地流量转发到服务器端,或者把服务器端流量转发到本地。

比如从本地访问服务器上的 MySQL 管理后台,或者把本地的服务暴露在公网上。

比如从公网上访问你家里的的NAS或图书馆.

端口转发分为本地端口转发和远程端口转发.

本地端口转发

本地端口转发的语法

# ssh -L [LOCAL_IP:]LOCAL_PORT:DESTINATION:DESTINATION_PORT [USER@]SSH_SERVER

# 这时 SSH 客户端会监听本地的端口 LOCAL_PORT,把所有发给改端口的 TCP 连接都发给指定的服务器,

#然后再连接到目标机器。这个目标机器通常是服务器自己,也可以是任何其他机器。在目标机器看来,

#这个请求来自 SSH 服务器,相当于连到了服务器的内网。

场景1

例如你被封在家,想连接到公司的数据干活。IT部门只给了你一个跳板机172.16.1.60。 你在家里用笔记本连上wifi就可以连上这个机器。 这个机器是公司外网的出口。这也是做过一次NAT转换的。

现在你可以连接数据库了,可是跳板机上没有你习惯使用的工具,例如navicat. 此时在不麻烦it同时的前提下你可以通过远程端口转发来解决这个问题. (如果公司网路有堡垒机或者其他网络隔离设备可能会禁掉)

大致架构如下

需要做的就是将远程的数据库3306上的服务通过对外的跳板机映射到本地,你就可以使用navicat连接数据库了。

在你本地的git bash中或者powershell执行以下命令

ssh -N -L -f 3301:192.168.122.76:3306 172.16.1.60

这个ssh命令的意思是所有跟3301端口的TCP数据传输都会直接通过ssh通过在服务器172.16.1.60 上转发给数据库服务器(192.168.122.76:3306)。

也就是说将本地的3301 端口应到了内网的3306端口。

至此你就可以使用navicat连接本地的3301 端口连接远程数据库服务了.

场景二

ssh -L参数解释

ssh 远程端口的安全问题

这里3301 并不是打错了。毕竟3306 是个知名端口。如果有人扫描到你的机器3306是开启的,可能会发起攻击影响内网的数据库服务, 所以一般都会伪装一个端口。例如你去阿里上买一个rds. 数据库连接一般都有不是原生端口?

远程端口转发

“远程端口转发”(remote forwarding)当然是指绑定远程端口的转发

将远程(ssh 服务器)机器上的端口转发到本地(ssh 客户端)机器上的端口,然后再转发到目标机器上的端口。

远程端口转发的语法

#[REMOTE:]REMOTE_PORT- 远程 SSH 服务器上的 IP 和端口号。空的REMOTE意味着远程 SSH 服务器将绑定到所有接口。

#DESTINATION:DESTINATION_PORT- 目标机器的 IP 或主机名和端口。

#[USER@]SERVER_IP- 远程 SSH 用户和服务器 IP 地址。

ssh -R [REMOTE:]REMOTE_PORT:DESTINATION:DESTINATION_PORT [USER@]SSH_SERVER

场景一

场景如下图,外网可以访问内部的一个服务,在任何有网络的地方(而不再限制在某台主机上,应用更广泛)都可以访问你的服务啦。

注意:

在公网上需要放行安全组8888这个端口。

在10.0.0.4上执行远程端口转发命令,该主机和公网22端口可达。(其实只要求公网能ssh到10.0.0.4就可以了,企业里面一般都是出口松进口严)

ssh -R 8888:10.0.0.3:8080 44.11.22.33

远程端口转发和本地端口转发要在哪台服务器上执行

本地: 就在你本地就可以了

远程: 在中转服务器上执行。

场景二

ssh -R 参数解释

端口转发的选项

-N 代表不开启ssh连接,会启动一个阻塞的进程,直到 Ctrl-C 手动终止掉。

-L 参数来做本地端口转发。

-f 后台启用

-g 实现网关功能(GatewayPorts yes)

端口转发需要修改哪些ssh配置

无论是本地端口转发还是远程端口转发,都需要在服务器上配置 。

这个参数一般好像都关闭的.

/etc/ssh/sshd_config:

GatewayPorts yes

如果长时间保持连接,那么还需要开启:

TCPKeepAlive yes

顾名思义 TCPKeepAlive 运行在 TCP 层,通过发一个空包来保持连接。如果你的服务器有复杂的防火墙,或者本地所在的网络运营商比较奇怪,这个包可能会被丢掉。这时可以用 ServerAliveInterval 60 来在 SSH 协议一层保持连接。方便起见这些参数也可以在建立连接时指定,比如:

ssh -L 8080:localhost:33062 harttle@mysql.example.com -o TCPKeepAlive=true ServerAliveInterval=60

也可以装一个 autossh 包,让它来托管 ssh 服务,这样会更稳定:

autossh -NR 8080:localhost:32400 harttle@example.com

以上 ssh 命令都可以在 Linux 或 MacOS 下工作,如果在 Windows 下也有其他的选择。比如你安装了 WSL,那么可以在 WSL 里执行上述命令。也可以安装一个 SSH 客户端,比如在 PuTTY 下可以在“连接->SSH->隧道”里相应地设置本地和远程端口、IP。

开机自动建立隧道

在 Linux 下可以把上述命令直接写成一个 systemd 脚本,可参考 使用 systemd 管理 Node.js 应用 一文;在 Windows 下可以利用任务计划程序建立一个任务,如果本地安装有 WSL,可以添加一个 Action 设置命令为 wsl 参数为

autossh -NR 8080:$(cat /etc/resolv.conf | grep nameserver | awk '{print $2}'):32400 example.com

注意 WSL2 启用了 HyperV 运行在某个子网下,宿主机器的 IP 是不确定的,需要用 cat /etc/resolv.conf | grep nameserver | awk ‘{print $2}’ 来获得 WSL 宿主机器的 IP。文章来源:https://www.toymoban.com/news/detail-421081.html

参考

【1】 ssh配置优化

【2】windows创建隧道文章来源地址https://www.toymoban.com/news/detail-421081.html

到了这里,关于一文彻底搞懂ssh的端口转发的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!