一、概述

应急响应(Emergency Response)是指在发生紧急事件或安全事件时,及时采取措施以减轻损失和影响的过程。在计算机安全领域,应急响应通常指针对网络攻击、数据泄露、恶意软件感染等安全事件的应急处理过程。应急响应的主要目标是通过快速检测、隔离和纠正安全事件,尽量减少安全事件对组织的影响和损失。

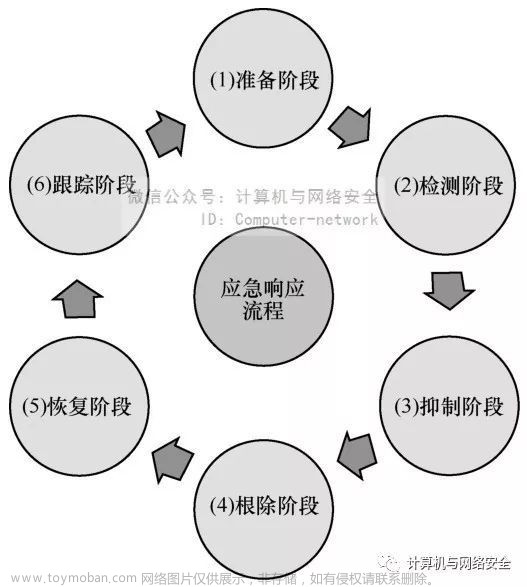

二、基本思路流程

收集信息:收集客户信息和中毒主机信息,包括样本。

判断类型:判断是否是安全事件,何种安全事件,勒索、挖矿、断网、DoS等等。

深入分析:日志分析、进程分析、启动项分析、样本分析。

清理处置:直接杀掉进程,删除文件,打补丁,抑或是修复文件。

产出报告:整理并输出完整的安全事件报告。

三、分析方向

1、文件分析

(1)文件变动查询:

find / -mmin -2 (找查两分钟之内文件内容变化的文件)

(2)查询文件最后修改时间:

ls --full-time [文件名]

(3)查询文件哈希值

md5sum [文件名]

2、日志分析

(1)Linux系统日志:

/var/log下的secure、messages日志文件比较常用

cat [文件名]|grep [关键字]|wc -l (统计)

(2)Windows系统日志

此电脑--->右键点击管理--->系统工具--->事件查看器--->Windows日志

3、进程分析

(1)查看CPU或内存资源占用:top

(2)查看进程的路径:ps -ef

(3)查看正在监听的端口和名字:netstat -ntplu

(4)查看开机启动服务:systemctl list-unit-files

(5)查看服务是否在运行:systemctl status [服务名]

(6)计划任务:crontab -l、/etc/cron.d、/etc/crontab

(7)查看文件哈希:

Windows:certutil.exe -hashfile .\1.txt (需要用powershell)

Linux:md5sum [文件名]

4、用户分析

Linux系统

(1)查看用户:/etc/passwd、/etc/shadow

Windows系统

(1)查看用户:net user、注册表中SAM文件查看

5、网络分析

(1)网卡配置信息

/etc/sysconfig/network-scripts

(2)查看DNS

cat /etc/resolv.conf

(3)查看网关:route

(4)查看监听端口和相关服务

6、配置分析

(1)查看Linux SE

cat /etc/selinux/config (查看是否是开机自启动)

getenforce (查看当前状态)

(2)查看iptables

iptables -L

(3)查看环境变量

echo &PATH

7、监控分析

(1)如zabbix等监控工具

四、排查思路

1、Windows木马入侵

排查思路:

1、可能通过网络连接观察异常端口或者IP通信

2、可以通过任务管理器,详细信息,找到异常文件

3、通过网络连接,详细信息找到异常进程文件,使用杀毒软件检测

防御:

1、开启windows防火墙

2、安装正版的杀毒软件

2、Linux服务器22端口入侵

排查思路:

1、排查网页修改时间

2、查看日志,分析服务器登录时间及IP

防御:

1、服务器设置强密码

2、22端口不对公网开放

3、使用堡垒机及指定IP登录

3、Windows系统3389端口入侵

排查思路:

1、查看日志,分析服务器登录时间及IP

2、查看用户是否有异常

防御:

1、密码大小写,数字,字符不低于8位,使用强密码

2、3389如非必须,不开启个人电脑3389端口

3、如开启3389,指定固定IP可连接

4、DNS&DHCP攻击

Windows排查思路:

1、排查电脑本机C:\Windows\System32\drivers\etc\hosts文件

2、重启浏览器,确认是否有浏览器缓存

3、ipconfig /all 查看DHCP服务器及DNS服务器IP是否正确

防御:

1、网络接入认证

2、定期网络扫描,是否有内网IP提供DNS服务

3、交换机上把dhcp Snooping开启,防止非法DHCP服务器

5、ARP欺骗攻击

排查思路:

1、排查arp表

2、对比MAC地址是否有异常

防御:

1、安装ARP防火墙

2、手动绑定MAC地址

3、网络接入认证,拒绝非实名认证设备接入网络

6、DDoS攻击

常见的方法:

CC攻击:攻击者借助代理服务器生成指向受害主机的合法请求,实现DDoS和伪装就叫:CC(Challenge Collapsar),CC主要用来攻击页面的。

SYN攻击:SYN攻击是黑客攻击的手段。SYN洪泛攻击的基础是依赖TCP建立连接时三次握手的设计。

纯流量攻击:发送大量垃圾流量。

排查思路:

1、查看应用日志(CC攻击)

2、查看服务器网络链接(SYN攻击)

3、监控查看网络流量(纯流量攻击)

防御:

1、接入第三方抗DDoS云平台文章来源:https://www.toymoban.com/news/detail-421573.html

2、流量清洗文章来源地址https://www.toymoban.com/news/detail-421573.html

到了这里,关于网络安全-应急响应的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!