目录

一、实验项目名称

二、实验目的

三、具体实验内容

四、实验步骤

(一)Nmap使用

1、首先进入自己的终端,查看自己的主机eth0接口的ip地址,如下图:

2、 然后进入桌面上的nmap程序,出现以下界面:

3、 输入目标ip地址,点击扫描,等待Nmap向主机发送ARP的ping数据包

4、查看需要的端口状态

5、 查询得到的所有开启的端口填入表中

(二) Ping命令与ICMP协议分析

1、抓取Ping命令中的ICMP包

2、ICMP包分析

3、抓取traceroute命令中ICMP包

(三)IP协议分析

1、跟踪抓包

2、 ICMP响应中IP包分析

3、 IP的分片组织

五、实验心得

一、实验项目名称

(一)Nmap使用

(二)Ping命令与ICMP协议分析

(三)IP协议分析

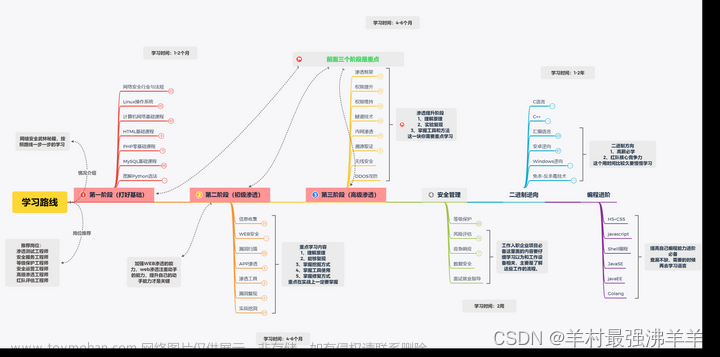

二、实验目的

(一)查询平台环境中eth0接口的端口情况,并打开文件workspace/myshixun/answer.txt将查询得到的所有开启的端口填入表中

(二)捕获Ping程序生成的数据包,能对ICMP进行基础分析,捕获Traceroute程序生成的数据包,进行简单分析

(三)IP协议分析

三、具体实验内容

(一)掌握nmap的原理及使用方法

(二)掌握指定ping命令,分析过滤的ICMP数据包;掌握ICMP报文的相关知识,在wireshark抓包的ICMP数据包分析

(三)截获数据报,简单分析数据包格式

四、实验步骤

(一)Nmap使用

1、首先进入自己的终端,查看自己的主机eth0接口的ip地址,如下图:

2、 然后进入桌面上的nmap程序,出现以下界面:

3、 输入目标ip地址,点击扫描,等待Nmap向主机发送ARP的ping数据包

4、查看需要的端口状态

5、 查询得到的所有开启的端口填入表中

(二) Ping命令与ICMP协议分析

1、抓取Ping命令中的ICMP包

(1)打开Wireshark,加载实训文件夹中的icmp-ethereal-trace-1文件,在过滤窗口输入icmp,进行分析;

(2) 展开ICMP 报文,查看本网站服务器域名对应 DNS 服务器 IP 地址及baidu.com 服务器的 IP 地址并将其记录到文件中;

2、ICMP包分析

(1)打开Wireshark,加载实训文件夹中的icmp-ethereal-trace-1文件,在过滤窗口输入icmp,进行分析

(2)查看任意的请求的ICMP数据包,将ICMP类型和代码填入文件中

(3) 查看ICMP数据包,将校验和、序列号和标识字段的字节数写入文件中

3、抓取traceroute命令中ICMP包

(1)使用wireshark抓取tracert命令中的ICMP包

(2) 填写目标主机的IP地址

(3) 检查tracert命令下捕捉到的ICMP响应数据包与实验前半部分中的ICMP Ping查询数据包的不同,记录探测数据报的IP协议号到文件中

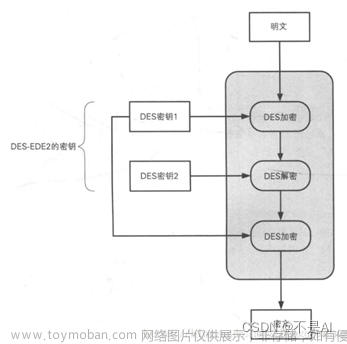

(三)IP协议分析

1、跟踪抓包

(1)打开Wireshark,加载实训文件夹中的ip-ethereal-trace-1文件并筛选出其中的IP报文;

(2)将本机ip、协议值、头文件大小、IP报总长、数据长度写入文件中

2、 ICMP响应中IP包分析

(1)打开Wireshark,加载实训文件夹中的ip-ethereal-trace-1文件并筛选出其中的ICMP报文,展开第一个返回超时路由的IP报信息

(2) 将ID字段和TTL字段的值填入文件

3、 IP的分片组织

(1)打开Wireshark,加载实训文件夹中的ip-ethereal-trace-1文件并筛选出其中的ICMP报文;

(2) 查看第一条ICMP请求报文的Fragment offest字段

(3)将Ping命令中的报文长度最小最大值填写到文件中

文章来源:https://www.toymoban.com/news/detail-423605.html

文章来源:https://www.toymoban.com/news/detail-423605.html

五、实验心得

通过这次试验学习了Ping程序是一个简单的工具,允许任何人验证主机是否存在。学习了IP协议并不是一个可靠的协议,它不保证数据被送达,保证数据送达的工作是由其他的模块来完成,其中一个重要的模块就是ICMP(网络控制报文)协议,且常见的ICMP报文类型有两种:差错报告报文和询问报文。了解到Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具,最初是由Fyodor在1997年开始创建的,随后在开源社区众多的志愿者参与下,该工具逐渐成为最为流行安全必备工具之一。 文章来源地址https://www.toymoban.com/news/detail-423605.html

到了这里,关于信息安全实验——网络扫描技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!