一、本章梗概

1.主要内容:分组密码、分组密码用到的关键技术和结构、对称密钥密码典型算法DES

2.思考问题:

①按照明文被处理的形式,DES属于标准的分组密码

②根据密钥的使用数量,DES属于标准的对称密码

3.内容回顾:

①什么是对称密钥密码模型

②流密码与分组密码的区别

相同点:都是对称密码模型

不同点:分组密码主要用于商业密码,流密码主要用于军用密码;分组密码主要是进行替代和置换,流密码主要是用于异或运算。

二、分组密码

2.1 分组密码的加密方式

分组密码的加密方式:首先将明文序列以固定长度进行分组,每组明文用相同的密钥和算法进行变换,得到一组密文。

分组密码是以块为单位,在密钥的控制下进行一系列线性和非线性交换而得到密文的。

2.2 分组密码的特点

分组密码的加/解密运算目的:输出块中的每一比特位是由 输入+密钥 每一比特位决定的。

加密算法中使用的方法:乘积密码 (包含替代、置换)、XOR(异或)

这个设计思想就是Shannono 1949年发现的隐藏信息的两种技术:混淆和扩散。(可以避免统计方法的密码分析)

2.3 混淆和扩散

分组密码(一) --密码学复习(四)

混淆:

不同的输入,导致相同的输出;

就是改变数据块,使输出位与输入位之间没有明显的统计关系(替代技术实现)

使密文和密钥之间的统计关系变得尽可能复杂,以使敌手无法得到密钥

扩散:

输入数据中1bit的变化,将导致输出结果中的多bit变化;

就是通过密钥位转移到密文的其它位上(置换技术实现)

将明文的统计特性分布到密文中去

使明文和密文之间的统计关系变得尽可能复杂,以使敌手无法得到密钥。

处理长明文块时,需要多个替代模块,各个替代模块之间没有关联。

实现方式是使得明文的每一位影响密文中多位的值,等价于说密文中每一位均受明文中多位影响。这时明文的统计特性将被散布到密文中。

分组密码的特点:良好的扩散性;对插入信息的敏感性,较强的适应性;加/解密速度慢;差错的扩散和传播;

2.4 替代与置换

1.替代

2.置换:交换各数据位的位置

通过对包含密钥的数据进行替代和置换,可以获得混杂的数据,可以当作密钥流,加密明文数据。

2.5 Feistel结构

基于Shannon理论(混淆和扩散)的大多数对称分组密码的基本结构–Feistel网络结构。

Feistel 的优点在于:由于它是对称的密码结构,所以对信息的加密和解密的过程就极为相似,甚至完全一样。这就使得在实施的过程中,对编码量和线路传输的要求就减少了几乎一半。

Feistel结构的简单理解:

1.给明文分组(L,R)

2.对R进行加密

3.密文=加密后的R+L(即LR的位置交换)

构造过程:

解密过程:

Feistel密码结构

三、DES算法

3.1.简单介绍

DES算法原理及实现

1.常见的加密算法

对称密钥/私钥密钥:DES、RC6、AES(Rijndael)

非对称秘钥/公钥密钥:RSA

单向散列函数:MD5、SHA

2.几个重要的历史时间

1973年NBS向社会公开征集加密算法,以制定加密算法标准

1974年第二次征集

1975年选中IBM的算法,并公布征求意见

1977年1月15日正式颁布

1998年底以后停用

1999年颁布3DES为新标准

3.DES的设计目的

1.用于加密保护政府机构和商业部门的非机密的敏感数据。

2.用于加密保护静态存储和传输信道中的数据。

3.安全使用10~15年。

4.DES概况

应用:

1.许多国际组织采用位标准。

2.在全世界范围得到广泛应用。

3.产品形式:软件(嵌入式,应用软件),硬件(单片,插片)

结论:

用于其设计目标是安全的。

设计精巧,实现容易,使用方便,堪称典范。

为国际信息安全发挥了重要作用。

5.DES 是一种 对称密钥 的 块加密 算法。

谓之 “对称密钥”,是因为加密、解密用的密钥是一样的。

谓之 “块加密”,是因为这种算法把明文划分为很多个等长的块(block),对每个块进行加密,最后以某种手段拼在一起。“块加密” 亦称 “分组加密”。

6.DES算法入口参数

DES 算法的入口参数有三个:Key、Data、Mode。

其中,Key 为 7 个字节共 56 位,是 DES 算法的工作 密钥;

Data 为 8 个字节 64 位,是要被加密或被解密的 数据;

Mode 为 DES 的 工作方式,有两种:加密或解密。

3.2 DES的整体特点

1.分组密码:明文、密文和密钥的分组长度都是64位。

2.面向二进制的密码算法:因而能够加解密任何形式的计算机数据。

3.对合运算:因而加密和解密共用同一算法,使工程实现的工作量减半。

4.综合运用了置换、代替、代数等多种密码技术。

5.基本结构属于Feistel结构。

3.3 DES算法框图和加密过程

DES 算法是在 Feistel network (费斯妥网络)的基础上执行的。以下是 DES 算法的流程图:

可以看到整个算法分为两大部分——迭代加密(左边的 16 轮迭代操作),以及 子密钥生成(右边生成子密钥的算法)。

3.4 DES子密钥的产生

【密码学】DES 介绍

3.5 初始置换和逆置换的保密意义

保密作用不大,在IP和IP^(-1)公开的条件下,其保密意义不大

3.6 DES解密过程

DES的运算是对合运算,加解密可共用同一个运算。

不同点:子密钥使用的顺序不同。

第一次解密迭代使用子密钥K16,第二次解密迭代使用子密钥K15,第十六次解密迭代使用子密钥K1。

3.7 加密函数f

3.8 DES的安全性

1.攻击:穷举攻击(目前最有效的方法),差分攻击,线性攻击。

2.安全弱点:密钥太短,存在弱密钥,存在互补对称性。

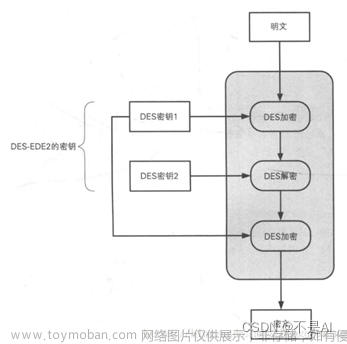

3.9 3重DES

1.美国NIST在1999年发布了一个新版本的DES标准

DES只用于遗留系统

3DES取代DES成为新标准

国际组织和我国都接受3DES

2.3DES的优势

3密钥的3DES:密钥长度是168位。

2密钥的3DES:密钥长度是112位。

安全:密钥足够长,经过最充分的分析和实践检验。

兼容性好。

3.3DES的弱势

速度慢

4.DES的历史回顾

DES的出现标志着商业密码需求的增加。

DES体现香农的密码设计理论。

体现了公开设计原则,开创公开算法的先例。

DES代表当时商业密码的最高水平。

5.DES给我们的启示

商业密码应当坚持公开设计原则;

商业密码标准的设计应有广大用户的参与,商业密码标准应当公布算法。

附加1:

在密码学中,加密算法分为双向加密和单向加密。

单向加密包括MD5、SHA等摘要算法,它们是不可逆的。(哈希函数可逆)

双向加密包括对称加密和非对称加密,对称加密包括AES加密、DES加密等。双向加密是可逆的,存在密文的密钥。文章来源:https://www.toymoban.com/news/detail-424219.html

附加2:

什么是AES加密?详解AES加密算法原理流程文章来源地址https://www.toymoban.com/news/detail-424219.html

到了这里,关于信息安全复习五:数据加密标准(DES)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!